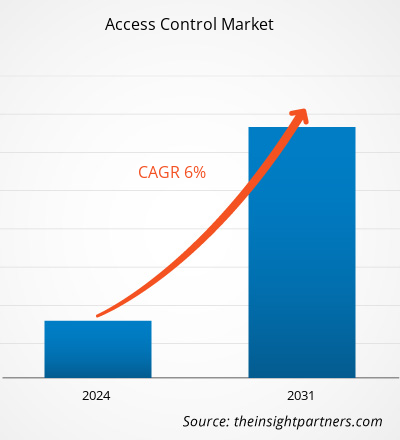

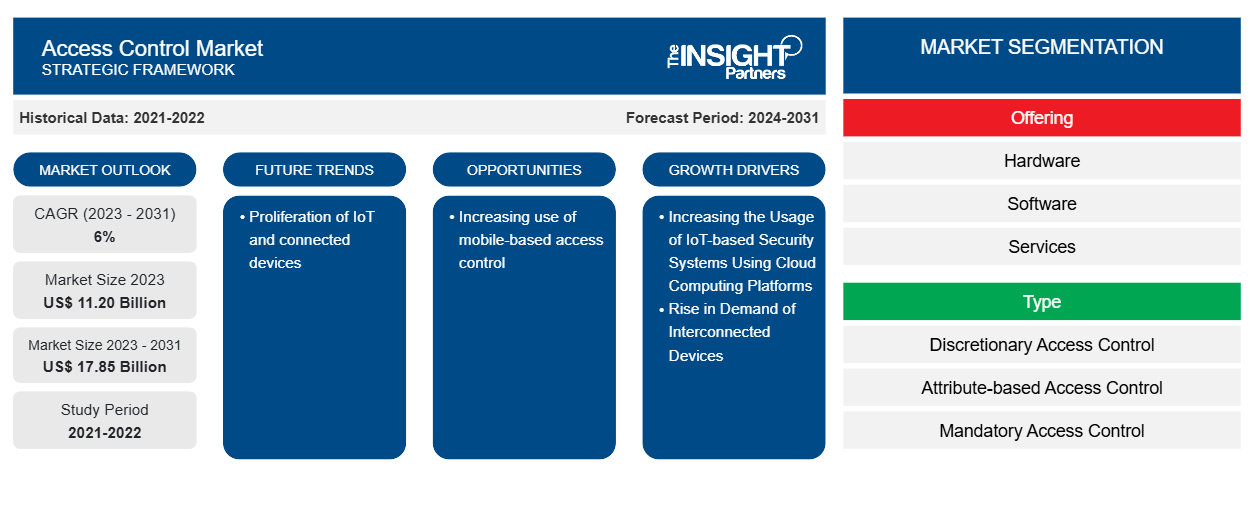

من المتوقع أن يصل حجم سوق التحكم في الوصول إلى 17.85 مليار دولار أمريكي بحلول عام 2031 من 11.20 مليار دولار أمريكي في عام 2023. ومن المتوقع أن يسجل سوق التحكم في الوصول معدل نمو سنوي مركب بنسبة 6٪ في الفترة 2023-2031. يتوسع السوق بسبب الطلب المتزايد على أنظمة أمان أقوى بالإضافة إلى الاستخدام الواسع النطاق لإنترنت الأشياء (IoT) ومنصات الحوسبة السحابية.

تحليل سوق التحكم في الوصول

تحمي ميزة التحكم في الوصول المعلومات السرية، مثل بيانات العملاء والملكية الفكرية، من السرقة من قبل جهات ضارة أو مستخدمين غير مصرح لهم آخرين. كما تقلل من خطر تسرب بيانات الموظفين وتحمي من التهديدات القائمة على الويب. وبدلاً من إدارة الأذونات يدويًا، تعتمد معظم الشركات المهتمة بالأمن على تقنيات إدارة الهوية والوصول لفرض ضوابط الوصول.

نظرة عامة على سوق التحكم في الوصول

التحكم في الوصول هو استراتيجية أمنية تحكم من أو ما يمكنه عرض أو استخدام الموارد في بيئة الكمبيوتر. إنه مفهوم أمني أساسي يقلل من المخاطر التي تتعرض لها الشركة أو المنظمة. يعد التحكم في الوصول مكونًا أساسيًا للأمان يحكم من لديه حق الوصول إلى بيانات وتطبيقات وموارد محددة - وتحت أي ظروف. تعمل المفاتيح وقوائم الزوار المعتمدة مسبقًا على تأمين المرافق المادية، تمامًا كما تفعل بروتوكولات التحكم في الوصول للمساحات الرقمية. بعبارة أخرى، تسمح للأشخاص المناسبين بالدخول مع إبعاد الأشخاص السيئين. تعتمد سياسات التحكم في الوصول بشكل كبير على تقنيات مثل المصادقة والتفويض، والتي تمكن المؤسسات من التحقق صراحةً من أن المستخدمين هم من يدعون أنهم وأن هؤلاء المستخدمين لديهم مستوى الوصول المناسب بناءً على السياق، مثل الجهاز والموقع والدور وغير ذلك الكثير.

قم بتخصيص هذا التقرير ليناسب متطلباتك

ستحصل على تخصيص لأي تقرير - مجانًا - بما في ذلك أجزاء من هذا التقرير، أو تحليل على مستوى الدولة، وحزمة بيانات Excel، بالإضافة إلى الاستفادة من العروض والخصومات الرائعة للشركات الناشئة والجامعات

-

احصل على أهم اتجاهات السوق الرئيسية لهذا التقرير.ستتضمن هذه العينة المجانية تحليلاً للبيانات، بدءًا من اتجاهات السوق وحتى التقديرات والتوقعات.

محركات وفرص سوق التحكم في الوصول

زيادة استخدام أنظمة الأمان القائمة على إنترنت الأشياء باستخدام منصات الحوسبة السحابية لصالح السوق

إن صعود حلول الأمان القائمة على إنترنت الأشياء والحوسبة السحابية يغذي الطلب على التحكم في الوصول. غالبًا ما يكون لأنظمة التحكم في الوصول التقليدية، على عكس أنظمة التحكم في الوصول القائمة على السحابة، قيود ومضاعفات قد تقوض فائدتها. مع إدخال أنظمة التحكم في الوصول القائمة على السحابة لإنترنت الأشياء، أصبح لدى المؤسسات الآن إمكانية الوصول إلى حلول متطورة توفر أمانًا وراحة لا مثيل لها. توفر أنظمة التحكم في الوصول القائمة على السحابة لإنترنت الأشياء تكاملاً سهلاً مع مكونات الأجهزة والبنية الأساسية المختلفة. سواء كان الأمر يتعلق بالتعرف على الوجه أو تحديد الهوية بموجات الراديو أو رموز الاستجابة السريعة أو الوصول عبر الهاتف المحمول أو إدخال لوحة المفاتيح أو مسح بصمات الأصابع، فإن هذه الأنظمة تقدم خيارات متعددة لتلبية احتياجات الأمان المختلفة. ونتيجة لهذا، فإن حل الأمان القائم على إنترنت الأشياء باستخدام الحوسبة السحابية آخذ في النمو. إن زيادة استخدام أنظمة الأمان القائمة على إنترنت الأشياء باستخدام منصات الحوسبة السحابية يدفع نمو سوق التحكم في الوصول .

زيادة استخدام التحكم في الوصول عبر الهاتف المحمول

يستخدم التحكم في الوصول عبر الهاتف المحمول الهواتف الذكية والأجهزة اللوحية والأجهزة الإلكترونية القابلة للارتداء ويسمح لها بالعمل كأوراق اعتماد للمستخدم لدخول المكاتب أو غيرها من المباني التجارية. يوفر التحكم في الوصول عبر الهاتف المحمول مجموعة واسعة من الفوائد، ولكن الأمان المعزز وسهولة الاستخدام يميزه. على عكس البطاقات المادية والمفتاح التي يسهل فقدها، يتم تخزين أوراق اعتماد الهاتف المحمول على هاتف الموظف، مما يجعل تتبعها أسهل - وأقل عرضة للوقوع في الأيدي الخطأ. أوراق اعتماد الهاتف المحمول هي طريقة مصادقة يتم تخزينها في جهاز محمول؛ يتم التحقق من هذه الأوراق من قبل فرد. كل ورقة اعتماد هاتف محمول فريدة من نوعها لكل فرد، ويتم تشفير أوراق الاعتماد لحماية هوية المستخدمين. بسبب الفوائد المذكورة أعلاه، يتزايد استخدام التحكم في الوصول عبر الهاتف المحمول، مما يخلق فرصة لنمو سوق التحكم في الوصول.

تقرير تحليل تجزئة سوق التحكم في الوصول

إن القطاعات الرئيسية التي ساهمت في استخلاص تحليل سوق التحكم في الوصول هي المكون والعرض والنوع والمستخدم النهائي.

- بناءً على العرض، يتم تقسيم سوق التحكم في الوصول إلى الأجهزة والبرامج والخدمات.

- بحسب النوع، يتم تقسيم السوق إلى التحكم في الوصول التقديري (DAC)، والتحكم في الوصول القائم على السمات (ABAC)، والتحكم في الوصول الإلزامي (MAC)، والتحكم في الوصول القائم على الأدوار (RBAC)، وغيرها.

- وفقًا للمستخدمين النهائيين، يتم تقسيم سوق التحكم في الوصول إلى الأمن السكني والتجاري والصناعي والداخلي.

تحليل حصة سوق التحكم في الوصول حسب المنطقة الجغرافية

ينقسم النطاق الجغرافي لتقرير سوق التحكم في الوصول بشكل أساسي إلى خمس مناطق: أمريكا الشمالية، وآسيا والمحيط الهادئ، وأوروبا، والشرق الأوسط وأفريقيا، وأمريكا الجنوبية/أمريكا الجنوبية والوسطى. سيطرت منطقة آسيا والمحيط الهادئ على سوق التحكم في الوصول. تواصل الصين هيمنتها على سوق آسيا والمحيط الهادئ، وذلك بفضل قطاع البناء المتنامي، وعدد كبير من شركات التصنيع، وارتفاع معدلات الجريمة. كما يتزايد نشر حلول التحكم في الوصول القائمة على الهاتف المحمول في جميع أنحاء البلاد. توسعت سوق أقفال الأبواب الذكية في الصين بسرعة في السنوات الأخيرة، وذلك بسبب التقدم في التعرف البيومتري وتكنولوجيا الاتصالات اللاسلكية. في اليابان، أبدت الحكومة والشركات اهتمامًا قويًا بالجوانب الأمنية لحلول التحكم في الوصول، مما أدى إلى تنفيذ تشريعات واستراتيجيات ومرافق جديدة. تدرس الشركات اليابانية وتطور بشكل مكثف تقنيات المصادقة والقياسات الحيوية الأحدث التي توفر تجربة بدون لمس.

رؤى إقليمية حول سوق التحكم في الوصول

لقد قام المحللون في Insight Partners بشرح الاتجاهات والعوامل الإقليمية المؤثرة على سوق التحكم في الوصول طوال فترة التوقعات بشكل شامل. يناقش هذا القسم أيضًا قطاعات سوق التحكم في الوصول والجغرافيا في جميع أنحاء أمريكا الشمالية وأوروبا ومنطقة آسيا والمحيط الهادئ والشرق الأوسط وأفريقيا وأمريكا الجنوبية والوسطى.

- احصل على البيانات الإقليمية المحددة لسوق التحكم في الوصول

نطاق تقرير سوق التحكم في الوصول

| سمة التقرير | تفاصيل |

|---|---|

| حجم السوق في عام 2023 | 11.20 مليار دولار أمريكي |

| حجم السوق بحلول عام 2031 | 17.85 مليار دولار أمريكي |

| معدل النمو السنوي المركب العالمي (2023 - 2031) | 6% |

| البيانات التاريخية | 2021-2022 |

| فترة التنبؤ | 2024-2031 |

| القطاعات المغطاة |

عن طريق العرض

|

| المناطق والدول المغطاة |

أمريكا الشمالية

|

| قادة السوق وملفات تعريف الشركات الرئيسية |

|

كثافة اللاعبين في سوق التحكم في الوصول: فهم تأثيرها على ديناميكيات الأعمال

يشهد سوق التحكم في الوصول نموًا سريعًا، مدفوعًا بالطلب المتزايد من المستخدم النهائي بسبب عوامل مثل تفضيلات المستهلك المتطورة والتقدم التكنولوجي والوعي المتزايد بفوائد المنتج. ومع ارتفاع الطلب، تعمل الشركات على توسيع عروضها والابتكار لتلبية احتياجات المستهلكين والاستفادة من الاتجاهات الناشئة، مما يؤدي إلى زيادة نمو السوق.

تشير كثافة اللاعبين في السوق إلى توزيع الشركات أو المؤسسات العاملة في سوق أو صناعة معينة. وهي تشير إلى عدد المنافسين (اللاعبين في السوق) الموجودين في مساحة سوق معينة نسبة إلى حجمها أو قيمتها السوقية الإجمالية.

الشركات الرئيسية العاملة في سوق التحكم في الوصول هي:

- شركة هونيويل الدولية

- مجموعة دورماكابا

- أسا أبلوي

- جونسون كنترولز

- شركة اليجيون المحدودة

- نيداب نيفادا

إخلاء المسؤولية : الشركات المذكورة أعلاه ليست مرتبة بأي ترتيب معين.

- احصل على نظرة عامة على أهم اللاعبين الرئيسيين في سوق التحكم في الوصول

أخبار سوق التحكم في الوصول والتطورات الأخيرة

يتم تقييم سوق التحكم في الوصول من خلال جمع البيانات النوعية والكمية بعد البحث الأولي والثانوي، والذي يتضمن منشورات الشركات المهمة وبيانات الجمعيات وقواعد البيانات. فيما يلي قائمة بالتطورات في السوق:

- في أكتوبر 2022، - استكملت ASSA ABLOY AB عملية الاستحواذ على ALCEA، وهي شركة فرنسية تقدم حلول التحكم في الوصول. سيتم دمج ALCEA في محفظة أعمال البنية التحتية الحرجة لشركة ASSA ABLOY، مما يسمح للشركة بتعزيز حضورها في سياقات حماية البنية التحتية الحرجة مع توسيع خط منتجاتها التي تركز على الوصول. يتماشى هذا الاستحواذ مع الطموح الاستراتيجي للشركة لتعزيز مكانتها في قطاع التحكم في الوصول.

(المصدر: ASSA ABLOY AB، بيان صحفي، 2023)

- في مارس 2023، تعاونت شركة Axis Communications وشركة Genetec Inc. لإنشاء Axis، وهو نظام للتحكم في الوصول على مستوى المؤسسة يدمج برنامج التحكم في الوصول من Genetec ووحدات التحكم في أبواب الشبكة من Axis في حزمة واحدة سهلة التركيب. هذا هو الأول من نوعه في السوق، حيث يجمع بين تقنية Genetec لتقديم حلول شاملة للأمن والسلامة العامة والعمليات وذكاء الأعمال.

(المصدر: Axis Communications، بيان صحفي، 2023)

تغطية تقرير سوق التحكم في الوصول والمنتجات النهائية

يوفر تقرير "حجم سوق التحكم في الوصول والتوقعات (2023-2031)" تحليلاً مفصلاً للسوق يغطي المجالات التالية:

- حجم السوق والتوقعات على المستويات العالمية والإقليمية والوطنية لجميع قطاعات السوق الرئيسية التي يغطيها النطاق

- ديناميكيات السوق مثل المحركات والقيود والفرص الرئيسية

- الاتجاهات المستقبلية الرئيسية

- تحليل مفصل لقوى PEST/Porter الخمس وSWOT

- تحليل السوق العالمي والإقليمي الذي يغطي اتجاهات السوق الرئيسية واللاعبين الرئيسيين واللوائح والتطورات الأخيرة في السوق

- تحليل المشهد الصناعي والمنافسة الذي يغطي تركيز السوق، وتحليل خريطة الحرارة، واللاعبين البارزين، والتطورات الأخيرة

- ملفات تعريف الشركة التفصيلية

- التحليل التاريخي (سنتان)، سنة الأساس، التوقعات (7 سنوات) مع معدل النمو السنوي المركب

- تحليل PEST و SWOT

- حجم السوق والقيمة / الحجم - عالمي، إقليمي، بلد

- الصناعة والمنافسة

- مجموعة بيانات إكسل

التقارير الحديثة

شهادات العملاء

سبب الشراء

- اتخاذ قرارات مدروسة

- فهم ديناميكيات السوق

- تحليل المنافسة

- رؤى العملاء

- توقعات السوق

- تخفيف المخاطر

- التخطيط الاستراتيجي

- مبررات الاستثمار

- تحديد الأسواق الناشئة

- تحسين استراتيجيات التسويق

- تعزيز الكفاءة التشغيلية

- مواكبة التوجهات التنظيمية

احصل على عينة مجانية ل - سوق التحكم في الوصول

احصل على عينة مجانية ل - سوق التحكم في الوصول