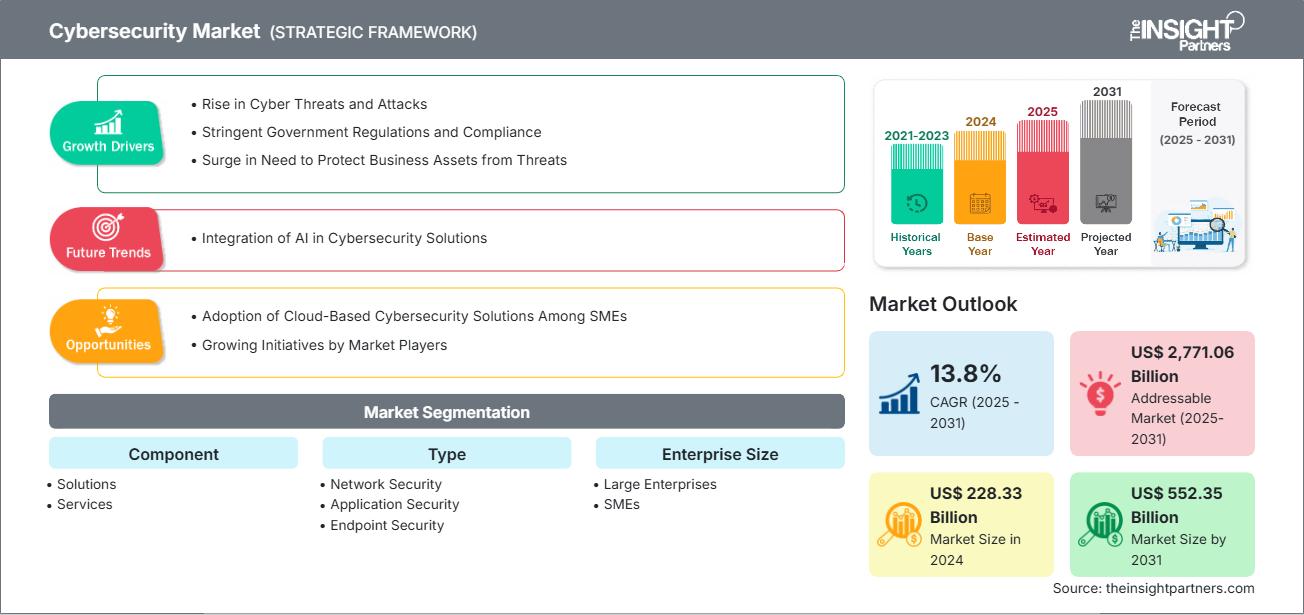

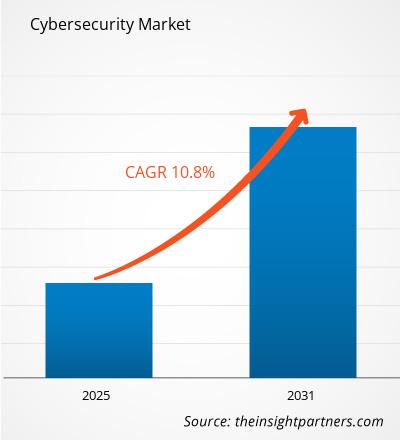

من المتوقع أن يصل حجم سوق الأمن السيبراني إلى 228.33 مليار دولار أمريكي في عام 2024 ومن المتوقع أن يصل إلى 552.35 مليار دولار أمريكي بحلول عام 2031؛ ومن المتوقع أن يسجل معدل نمو سنوي مركب بنسبة 13.8٪ خلال الفترة 2025-2031.

تحليل سوق الأمن السيبراني

أدى ظهور الحوسبة السحابية والعمل عن بُعد ومبادرات التحول الرقمي إلى زيادة احتمالية التعرض للهجمات، مما جعل الشركات أكثر عرضة للتهديدات السيبرانية المتقدمة. ولمعالجة هذه المخاطر، تطبق المؤسسات استراتيجيات استباقية للأمن السيبراني، مثل بنية الثقة الصفرية، واكتشاف التهديدات باستخدام الذكاء الاصطناعي، وبرامج تدريب الموظفين لتعزيز قدراتها الدفاعية. علاوة على ذلك، تُولي الأطر التنظيمية، مثل اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) وقانون حماية البيانات الشخصية الرقمية في الهند، اهتمامًا متزايدًا بحماية البيانات، مما يدفع الشركات إلى تطبيق سياسات ونماذج حوكمة قوية للأمن السيبراني. ووفقًا لقوانين الخصوصية وتقرير الأعمال الدولي، فقد أقرت 83% من الدول تشريعات لحماية البيانات والخصوصية اعتبارًا من عام 2023، مقارنةً بنسبة 66% في عام 2020. وتُعد اللائحة العامة لحماية البيانات (GDPR)، التي أُنشئت عام 2018، إطارًا شاملًا لخصوصية البيانات أقره الاتحاد الأوروبي لحماية المعلومات الشخصية للأفراد.

نظرة عامة على سوق الأمن السيبراني

يشير الأمن السيبراني إلى الممارسات والتقنيات والاستراتيجيات المستخدمة لحماية الأصول الرقمية للمؤسسة، بما في ذلك الأنظمة والشبكات والتطبيقات والبيانات، من التهديدات السيبرانية مثل القرصنة والبرامج الضارة والتصيد الاحتيالي وبرامج الفدية والهجمات الداخلية. في عالمنا الرقمي المترابط بشكل متزايد اليوم، أصبح الأمن السيبراني وظيفة أساسية للأعمال، وهو أمر بالغ الأهمية للحفاظ على استمرارية العمليات وحماية المعلومات الحساسة والحفاظ على سمعة العلامة التجارية. من وجهة نظر الأعمال، لا يُعد الأمن السيبراني مجرد مشكلة تتعلق بتكنولوجيا المعلومات؛ بل هو أولوية استراتيجية. يمكن أن يؤدي خرق أمني واحد إلى خسائر مالية كبيرة وعقوبات تنظيمية وتعطيل العمليات التجارية وفقدان ثقة العملاء. لذلك، تستثمر الشركات بكثافة في حلول أمنية متقدمة مثل جدران الحماية وأنظمة كشف التسلل وحماية نقاط النهاية وإدارة الهوية والوصول (IAM) والتشفير وأدوات إدارة معلومات وأحداث الأمان (SIEM).

ستحصل على تخصيص لأي تقرير - مجانًا - بما في ذلك أجزاء من هذا التقرير، أو تحليل على مستوى الدولة، وحزمة بيانات Excel، بالإضافة إلى الاستفادة من العروض والخصومات الرائعة للشركات الناشئة والجامعات

سوق الأمن السيبراني:

- احصل على أهم اتجاهات السوق الرئيسية من هذا التقرير.ستتضمن هذه العينة المجانية تحليل البيانات، بدءًا من اتجاهات السوق وحتى التقديرات والتوقعات.

محركات وفرص سوق الأمن السيبراني Market Drivers and Opportunities

محركات السوق:

ارتفاع التهديدات والهجمات الإلكترونية:Cyber Threats and Attacks:

تُشكل الهجمات الإلكترونية خطرًا كبيرًا على الشركات، مع استمرار تزايد الحوادث نتيجةً للتطورات التكنولوجية. ومن أمثلة المخاطر الإلكترونية البرمجيات الخبيثة، واختراقات البيانات، وهجمات رفض الخدمة (DoS). وقد عزز تزايد عدد الهجمات الإلكترونية أهمية الأمن السيبراني لحماية البنى التحتية الحيوية وضمان سلامة البيانات، مما ساهم في نمو سوق الأمن السيبراني. pose a significant risk to businesses, with incidents continuing to rise due to technological advancements. Computer malware, data breaches, and denial of service (DoS) are a few examples of cyber risks. an upsurge in the number of cyberattacks has bolstered the importance of cybersecurity to safeguard critical infrastructures and ensure data safety, fueling cybersecurity market growth.

اللوائح الحكومية الصارمة والامتثال:

يجب على المؤسسات بجميع أحجامها حول العالم الامتثال للوائح المعقدة المتعلقة بالبيانات والأمن السيبراني. ويتعين على المؤسسات تعزيز إجراءات الأمن السيبراني لديها للامتثال لمختلف اللوائح وحماية البيانات الحساسة. ولذلك، تُحرك اللوائح الحكومية الصارمة، مثل اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) وقانون التأمين الصحي والمساءلة (HIPAA)، سوق الأمن السيبراني.cybersecurity. .Organizations must enhance their cybersecurity measures to comply with various regulations and protect sensitive data. Therefore, stringent government regulations, such as GDPR, CCPA, and HIPAA, drive the cybersecurity market.

ارتفاع الحاجة إلى حماية أصول الأعمال من التهديدات:

تُعدّ الحاجة المتزايدة لحماية الأصول الحيوية للأعمال من التهديدات السيبرانية المتزايدة التعقيد والتكرار محركًا رئيسيًا لسوق الأمن السيبراني العالمي. ومع استمرار تطور مشهد التهديدات السيبرانية، يُلزم ذلك الشركات بإعطاء الأولوية للأمن السيبراني كعنصر أساسي في استراتيجيتها الرقمية، مما يضمن استمرارية الأعمال، والامتثال للوائح التنظيمية، وحماية الأصول الرقمية القيّمة في بيئة دائمة التغير.

فرص السوق:

اعتماد حلول الأمن السيبراني المستندة إلى السحابة بين الشركات الصغيرة والمتوسطة:

تتجه الشركات الصغيرة والمتوسطة الحجم، التي غالبًا ما تفتقر إلى فرق تكنولوجيا المعلومات المخصصة داخل الشركة والبنية الأساسية الأمنية المتطورة، بشكل متزايد إلى حلول الأمن السيبراني المستندة إلى السحابة كبديل عملي وقابل للتطوير للأنظمة التقليدية الموجودة في الموقع.

المبادرات المتنامية من قبل اللاعبين في السوق:

ومن المتوقع أن يوفر الارتفاع في ابتكار المنتجات والحلول المخصصة، والتي تستهدف بشكل خاص القطاعات المحرومة مثل الشركات الصغيرة والمتوسطة الحجم والقطاعات المتخصصة في الصناعات، مثل الرعاية الصحية والتمويل والبنية التحتية الحيوية، فرص نمو للاعبين في السوق.

تحليل تجزئة تقرير سوق الأمن السيبراني

يُقسّم سوق الأمن السيبراني إلى قطاعات مختلفة لإعطاء صورة أوضح عن آلية عمله، وإمكانات نموه، وأحدث التوجهات. فيما يلي منهجية التقسيم القياسية المستخدمة في معظم تقارير القطاع:

حسب المكون:

حل:

تحمي حلول الأمن السيبراني الأصول والأنظمة والبيانات الرقمية للشركة من التهديدات، مثل القراصنة والبرامج الضارة واختراقات البيانات. وتشمل هذه الحلول تقنيات وعمليات وممارسات مصممة لحماية المعلومات المهمة، وضمان استمرارية الأعمال، والحفاظ على ثقة العملاء.خدمات:

خدمات الأمن السيبراني هي خدمات احترافية تساعد الشركات على حماية بنيتها التحتية الرقمية وبياناتها وعملياتها من التهديدات السيبرانية. تُقدم هذه الخدمات من قِبل فرق داخلية أو جهات خارجية، وهي مصممة خصيصًا لتلبية الاحتياجات الخاصة ومستوى المخاطر لكل مؤسسة. تشمل خدمات الأمن السيبراني الرئيسية تقييمات المخاطر، وإدارة الثغرات الأمنية، ومراقبة التهديدات، والاستجابة للحوادث، ودعم الامتثال.

حسب النوع:

أمن الشبكات:

يشير أمن الشبكات إلى الاستراتيجيات والإجراءات المتخذة لحماية بيانات الشركة وبنيتها التحتية لتكنولوجيا المعلومات من الوصول غير المصرح به أو إساءة الاستخدام أو الهجمات الإلكترونية. ويركز على ضمان سرية البيانات وسلامتها وتوافرها أثناء انتقالها عبر شبكة الشركة وداخلها.أمان نقطة النهاية:

أمان نقاط النهاية هو ممارسة تأمين أجهزة مثل أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والخوادم وغيرها من نقاط النهاية المتصلة من التهديدات السيبرانية. تعمل هذه الأجهزة، سواءً كانت محلية أو سحابية، كبوابات لشبكة المؤسسة، مما يجعلها أهدافًا رئيسية للمهاجمين.أمان التطبيق:

أمان التطبيقات هو عملية تطوير وصيانة البرمجيات لحمايتها من التهديدات السيبرانية، مثل الوصول غير المصرح به، واختراق البيانات، والتلاعب بالرموز. ويشمل ذلك دمج ميزات الأمان خلال مراحل التصميم والتطوير والاختبار، بالإضافة إلى تطبيق تدابير الحماية بعد نشر التطبيق.أمن البنية التحتية:

يشير أمن البنية التحتية في سوق الأمن السيبراني إلى حماية أنظمة تكنولوجيا المعلومات والشبكات ومراكز البيانات والبيئات السحابية الحيوية التي تدعم عمليات المؤسسة. ويشمل ذلك مزيجًا من التقنيات وأفضل الممارسات وسياسات الحوكمة المصممة لحماية المكونات الأساسية للنظام البيئي الرقمي للمؤسسة من التهديدات السيبرانية وانقطاع الخدمة والوصول غير المصرح به.آحرون:

تشمل المجالات الأخرى أمن البيانات وأمن السحابة . أمن البيانات هو ممارسة حماية المعلومات الرقمية طوال دورة حياتها لمنع التلف أو السرقة أو الوصول غير المصرح به. ويشمل جميع المكونات المعنية - الأجهزة والبرامج وأجهزة التخزين ونقاط نهاية المستخدم، بالإضافة إلى ضوابط الوصول والسياسات الإدارية والإجراءات التنظيمية.

حسب حجم المنظمة:

- الشركات الكبيرة

- الشركات الصغيرة والمتوسطة

حسب القطاع الصناعي:

- الخدمات المصرفية والمالية والتأمين

- تكنولوجيا المعلومات والاتصالات

- حكومة

- الرعاية الصحية

- تصنيع

- التجزئة والتجارة الإلكترونية

- آحرون

حسب الجغرافيا:

- أمريكا الشمالية

- أوروبا

- آسيا والمحيط الهادئ

- أمريكا الجنوبية والوسطى

- الشرق الأوسط وأفريقيا

يُعد سوق الأمن السيبراني في أمريكا الشمالية الأكبر عالميًا، إذ تُعدّ المنطقة رائدة في الابتكار التكنولوجي والتحول الرقمي. وتستفيد من بنية تحتية متطورة لتكنولوجيا المعلومات والسحابة، مما أرست أسسًا متينة لاعتماد حلول الأمن السيبراني المتقدمة على نطاق واسع.

الأمن السيبراني

رؤى إقليمية حول سوق الأمن السيبراني

قام محللو شركة The Insight Partners بشرح شامل للاتجاهات والعوامل الإقليمية المؤثرة في سوق الأمن السيبراني خلال فترة التوقعات. ويناقش هذا القسم أيضًا قطاعات سوق الأمن السيبراني ونطاقه الجغرافي في أمريكا الشمالية، وأوروبا، وآسيا والمحيط الهادئ، والشرق الأوسط وأفريقيا، وأمريكا الجنوبية والوسطى.

نطاق تقرير سوق الأمن السيبراني

| سمة التقرير | تفاصيل |

|---|---|

| حجم السوق في عام 2024 | 228.33 مليار دولار أمريكي |

| حجم السوق بحلول عام 2031 | 552.35 مليار دولار أمريكي |

| معدل النمو السنوي المركب العالمي (2025 - 2031) | 13.8% |

| البيانات التاريخية | 2021-2023 |

| فترة التنبؤ | 2025-2031 |

| القطاعات المغطاة | حسب المكون

|

| المناطق والبلدان المغطاة | أمريكا الشمالية

|

| قادة السوق وملفات تعريف الشركات الرئيسية |

|

كثافة اللاعبين في سوق الأمن السيبراني: فهم تأثيرها على ديناميكيات الأعمال

يشهد سوق الأمن السيبراني نموًا سريعًا، مدفوعًا بتزايد طلب المستخدمين النهائيين نتيجةً لعوامل مثل تطور تفضيلات المستهلكين، والتقدم التكنولوجي، وزيادة الوعي بفوائد المنتج. ومع تزايد الطلب، تعمل الشركات على توسيع عروضها، والابتكار لتلبية احتياجات المستهلكين، والاستفادة من الاتجاهات الناشئة، مما يعزز نمو السوق.

- احصل على نظرة عامة على أهم اللاعبين الرئيسيين في سوق الأمن السيبراني

تحليل حصة سوق الأمن السيبراني حسب المنطقة الجغرافية

تبرز منطقة آسيا والمحيط الهادئ كواحدة من أسرع أسواق الأمن السيبراني نموًا، مدفوعةً بالتحول الرقمي السريع وقطاع تكنولوجيا المعلومات المزدهر، مما يُغذي الطلب على حلول الأمن السيبراني. كما تزخر الأسواق الناشئة في أمريكا الجنوبية والوسطى والشرق الأوسط وأفريقيا بالعديد من الفرص غير المُستغلة لتوسع مُزودي خدمات الأمن السيبراني.

ينمو سوق الأمن السيبراني بشكل مختلف من منطقة لأخرى. ويعود ذلك إلى عوامل مثل تزايد جرائم الإنترنت واختراقات البيانات، بالإضافة إلى نمو البنية التحتية الرقمية العامة. فيما يلي ملخص لحصة السوق واتجاهاتها حسب المنطقة:

1. أمريكا الشمالية

الحصة السوقية:

تمتلك حصة كبيرة من سوق الأمن السيبراني العالمي

العوامل الرئيسية:

- تركيز كبير من الشركات والمؤسسات التكنولوجية

- الهجمات الإلكترونية المتكررة رفيعة المستوى تدفع الطلب على الحماية

- المبادرات الحكومية مثل CISA وأطر الأمن السيبراني (على سبيل المثال، NIST)

الاتجاهات:

التبني السريع لهندسة أمان الثقة الصفرية

2. أوروبا

الحصة السوقية:

حصة كبيرةالعوامل الرئيسية:

- لوائح الخصوصية الصارمة (على سبيل المثال، GDPR، وتوجيه NIS2)

- الدفع نحو السيادة الرقمية والتحكم في البيانات المحلية

- التركيز على البنية التحتية الحيوية الآمنة (الطاقة، والخدمات المصرفية، والصحة

الاتجاهات:

الطلب المتزايد على خدمات أمان نقاط النهاية والكشف المُدارة

3. آسيا والمحيط الهادئ

الحصة السوقية:

المنطقة الأسرع نموًا مع ارتفاع حصة السوق كل عامالعوامل الرئيسية:

- ارتفاع حاد في الهجمات الإلكترونية التي تستهدف الاقتصادات الرقمية المتنامية

- استراتيجيات الأمن السيبراني الوطنية (على سبيل المثال، الهند واليابان وسنغافورة)

- الخدمات الرقمية المزدهرة والبنية التحتية السحابية

الاتجاهات:

الحكومات تفرض الامتثال للأمن السيبراني في القطاعات الرقمية

4. أمريكا الجنوبية والوسطى

الحصة السوقية:

سوق متنامية مع تقدم مطردالعوامل الرئيسية:

- ارتفاع في الجرائم الإلكترونية التي تستهدف المؤسسات المالية والعامة

- تزايد استخدام التجارة الإلكترونية والسحابة

- اللوائح الإقليمية تدفع نحو حماية أفضل للبيانات

الاتجاهات:

النمو في الطلب على خدمات الأمن المُدارة وبأسعار معقولة

5. الشرق الأوسط وأفريقيا

الحصة السوقية:

رغم صغر حجمها، إلا أنها تنمو بسرعةالعوامل الرئيسية:

- تزايد التحول الرقمي، وخاصة في دول مجلس التعاون الخليجي

- برامج الأمن السيبراني الوطنية (على سبيل المثال، رؤية السعودية 2030، استراتيجية الأمن السيبراني في دولة الإمارات العربية المتحدة)

- توسع القطاعين المالي والاتصالات

الاتجاهات:

الاستثمار في البنية التحتية للأمن السيبراني الوطني وتنمية المواهب.

كثافة اللاعبين في سوق الأمن السيبراني: فهم تأثيرها على ديناميكيات الأعمال

كثافة السوق العالية والمنافسة

يشهد سوق الأمن السيبراني منافسة شديدة، حيث تهيمن عليه شركات عالمية مثل Palo Alto Networks وCisco وFortinet وCheck Point وCrowdStrike. كما تساهم شركات إقليمية ومتخصصة مثل Kaspersky (روسيا) وQihoo 360 (الصين) وAcronis (أوروبا) في خلق بيئة ديناميكية.

هذا المستوى العالي من المنافسة يحث الشركات على التميز من خلال تقديم:

- اكتشاف التهديدات القائمة على الذكاء الاصطناعي والتعلم الآلي

- حماية متقدمة لنقاط النهاية وحمل العمل السحابي

- منصات الأمن السيبراني المتكاملة (XDR، SIEM، SOAR)

- نماذج تسعير الاشتراك والخدمة

الفرص والتحركات الاستراتيجية

- الشراكات مع الحكومات ومشغلي الاتصالات ومقدمي الخدمات السحابية هي مفتاح النمو

- التركيز على الأمن السيبراني كخدمة للشركات الصغيرة والمتوسطة الحجم

- الاستثمار في التدريب والتوعية السيبرانية لمعالجة فجوة المهارات

- التوسع في الأسواق الناشئة وتطوير حلول خفيفة الوزن وقابلة للتطوير

الشركات الرئيسية العاملة في سوق الأمن السيبراني هي:

- شركة آلات الأعمال الدولية

- شركة أوراكل

- شركة النص المفتوح

- SAP SE

- شركة سيسكو سيستمز

- شركة مايكروسوفت

- شركة برودكوم

- شركة بالو ألتو نتوركس

- شركة كراود سترايك القابضة

- شركة فورتينت

إخلاء المسؤولية: الشركات المذكورة أعلاه ليست مرتبة بأي ترتيب معين.

الشركات الأخرى التي تم تحليلها أثناء البحث:

- هوية بينغ

- شركة سينتينيل وان

- شركة سوفوس المحدودة

- شركة تشيك بوينت لتقنيات البرمجيات المحدودة

- شركة سايبريزون

- شركة تريند مايكرو

- بلاك بيري المحدودة

- بت ديفندر

- ESET, spol. s ro

- فوجيتسو

- ليفل بلو

- خدمات الويب من أمازون

- مجموعة نكسس

- شركة باراكودا نتوركس

- زسكيلر

- كلاود فلير

- ماكافي

- رابيد7

- أوكتا

- دارك تريس

- نقطة إثبات

- قابلة للدفاع عنها

- كواليس

- سايبر آرك

- كنو بي 4

أخبار سوق الأمن السيبراني والتطورات الأخيرة

أعلنت شركة IBM عن تقديم قدرات الذكاء الاصطناعي التوليدية

في أغسطس 2024، أعلنت شركة IBM (المدرجة في بورصة نيويورك بالرمز: IBM) عن إطلاق قدرات الذكاء الاصطناعي المُولِّدة لخدماتها المُدارة للكشف عن التهديدات والاستجابة لها، والتي يستخدمها محللو IBM Consulting لتطوير وتبسيط عمليات الأمن للعملاء. صُمم مساعد الأمن السيبراني الاستشاري الجديد من IBM، المبني على منصة بيانات واتسون إكس والذكاء الاصطناعي من IBM، لتسريع وتحسين عملية تحديد التهديدات الأمنية الحرجة والتحقيق فيها والاستجابة لها.

أعلنت شركة أوراكل عن نظام Oracle Defense Ecosystem

في يونيو 2025، أعلنت أوراكل عن نظام أوراكل للدفاع، وهو مبادرة عالمية رائدة لإعادة تعريف مفهوم تقديم ابتكارات التكنولوجيا الدفاعية والحكومية. صُممت هذه المنظومة لتعزيز الأمن القومي للولايات المتحدة وحلفائها، وللمساهمة في تسريع الإمكانات الهائلة لتقنيات الدفاع الناشئة من خلال خلق فرص جديدة للمبتكرين في مجال الدفاع للاستفادة من أحدث تقنيات الحوسبة السحابية والذكاء الاصطناعي. ومن بين الأعضاء الأساسيين في نظام أوراكل للدفاع: Arqit، وBlackshark.ai، وEntanglement، ومجموعة Fenix، التي أصبحت الآن جزءًا من Nokia Federal Solutions، وKoniku، وKraken، وMattermost، وMetron، وSensusQ، وWhitespace.

أعلنت شركة OpenText (NASDAQ: OTEX، TSX: OTEX) عن إطلاق Webroot Total Protection

في فبراير 2025، أعلنت شركة OpenText (ناسداك: OTEX، تورنتو: OTEX) عن Webroot Total Protection، وهو حل شامل للأمن السيبراني مصمم ليتجاوز أمن الأجهزة التقليدي ليوفر حماية شاملة للحياة الرقمية للأفراد والعائلات. مع حماية الهوية، وشبكة VPN، والرقابة الأبوية، والنسخ الاحتياطي السحابي غير المحدود، يمكن للمستخدمين حماية بياناتهم وخصوصيتهم وأنشطتهم على الإنترنت - كل ذلك من منصة واحدة متكاملة.

أعلنت شركة Cisco Systems, Inc. عن إطلاق مركز Cisco للتميز في مجال الأمن السيبراني في طوكيو

في يونيو 2024، أعلنت شركة سيسكو سيستمز، الرائدة عالميًا في مجال التكنولوجيا، عن إطلاق مركز سيسكو للتميز في الأمن السيبراني في طوكيو، والمُخصص لتعزيز دفاعات الأمن السيبراني والمرونة الرقمية في اليابان. سيلعب المركز دورًا محوريًا في صياغة سياسات الأمن السيبراني، وتعزيز التعاون في مجال استخبارات التهديدات، وتوسيع نطاق التدريب على الأمن السيبراني لزيادة عدد المتخصصين المؤهلين في هذا المجال. تتمثل مهمته في تعزيز منظومة رقمية آمنة وأخلاقية ومتينة تتماشى مع الأهداف الاستراتيجية لليابان.

تغطية تقرير سوق الأمن السيبراني والمنتجات النهائية

يقدم تقرير "حجم سوق الأمن السيبراني والتوقعات (2021-2031)" تحليلاً مفصلاً للسوق يغطي المجالات التالية:

- حجم سوق الأمن السيبراني وتوقعاته على المستويات العالمية والإقليمية والوطنية لجميع قطاعات السوق الرئيسية التي يغطيها النطاق

- اتجاهات سوق الأمن السيبراني، بالإضافة إلى ديناميكيات السوق مثل المحركات والقيود والفرص الرئيسية

- تحليل مفصل لـ PEST و SWOT

- تحليل سوق الأمن السيبراني الذي يغطي اتجاهات السوق الرئيسية والإطار العالمي والإقليمي والجهات الفاعلة الرئيسية واللوائح والتطورات الأخيرة في السوق

- تحليل المشهد الصناعي والمنافسة الذي يغطي تركيز السوق، وتحليل الخريطة الحرارية، واللاعبين البارزين، والتطورات الأخيرة لسوق الأمن السيبراني

- ملفات تعريف الشركة التفصيلية

- التحليل التاريخي (سنتان)، السنة الأساسية، التوقعات (7 سنوات) مع معدل النمو السنوي المركب

- تحليل PEST و SWOT

- حجم السوق والقيمة / الحجم - عالميًا وإقليميًا وقطريًا

- الصناعة والمنافسة

- مجموعة بيانات Excel

- Semiconductor Metrology and Inspection Market

- Extracellular Matrix Market

- Transdermal Drug Delivery System Market

- Fill Finish Manufacturing Market

- Surgical Gowns Market

- Hand Sanitizer Market

- Biopharmaceutical Contract Manufacturing Market

- Digital Pathology Market

- Volumetric Video Market

- Medical Audiometer Devices Market

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

الأسئلة الشائعة

The main categories include:

1. Network Security

2. Endpoint Security

3. Application Security

4. Infrastructure Security

As of 2024, the global cybersecurity market is valued around USD 228.33 billion, with forecasts projecting growth to USD 552.35 billion by 2031, driven by the rise in cyber threats and attacks.

Integration of AI in cybersecurity solutions is one of the key trends in the market.

The market is projected to grow at a CAGR of 13.8% from 2025 to 2031, depending on the region and subsegment.

Cybersecurity comprises:

1. Solution

2. Services

Key sectors include:

1. BFSI

2. IT and Telecom

3. Government

4. Healthcare

5. Manufacturing

6. Retail and E-commerce

Leading companies include:

1. Microsoft

2. Broadcom

3. Cisco Systems, Inc

4. IBM Corporation

5. Palo Alto Networks

North America leads in market share

Asia-Pacific, especially India and China, are witnessing the fastest growth due to digital transformation and regulatory mandates

The List of Companies - Cybersecurity Market

- International Business Machines Corp

- Oracle Corp

- Open Text Corp

- SAP SE

- Cisco Systems Inc

- Microsoft Corp

- Broadcom Inc

- Palo Alto Networks Inc

- CrowdStrike Holdings Inc

- Fortinet Inc

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

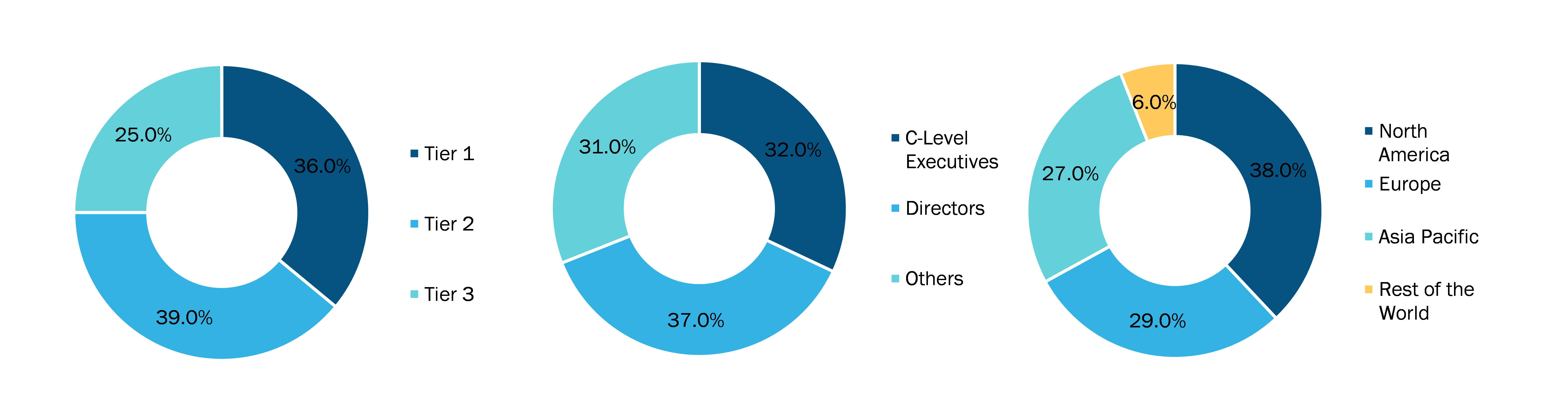

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

احصل على عينة مجانية لهذا التقرير

احصل على عينة مجانية لهذا التقرير