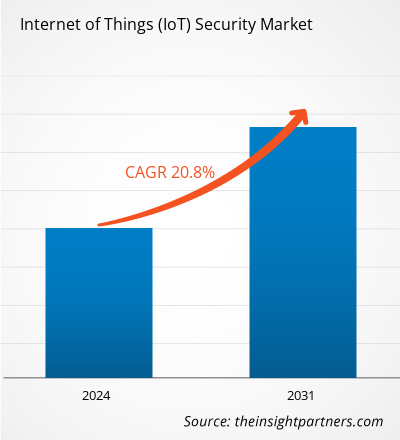

من المتوقع أن يصل حجم سوق أمن إنترنت الأشياء (IoT) إلى 106.40 مليار دولار أمريكي بحلول عام 2031 من 23.45 مليار دولار أمريكي في عام 2023. ومن المتوقع أن يسجل السوق معدل نمو سنوي مركب بنسبة 20.8٪ في الفترة من 2023 إلى 2031. تعمل المخاوف المتزايدة بشأن أمن البنية التحتية الحيوية ونمو المدن الذكية على تغذية نمو سوق أمن إنترنت الأشياء.

تحليل سوق أمن إنترنت الأشياء (IoT)

هناك العديد من العوامل الرئيسية التي تدفع سوق أمن إنترنت الأشياء (IoT). وهناك عدد من العوامل التي تدفع هذا النمو. أحدها هو زيادة حوادث أمن إنترنت الأشياء في الصناعة 4.0 والتي تسلط الضوء على الحاجة إلى زيادة المرونة السيبرانية. تمنح نقاط الضعف في إنترنت الأشياء هذه المتسللين سبلًا جديدة للاستغلال، وزيادة في لوائح أمن إنترنت الأشياء، وزيادة المخاوف الأمنية للبنية التحتية الحيوية.

نظرة عامة على سوق أمن إنترنت الأشياء (IoT)

إن تأمين أجهزة وشبكات إنترنت الأشياء ضد سرقة البيانات وتشويهها من قبل المتسللين يُعرف باسم أمن إنترنت الأشياء. إن الحاجة إلى حماية مستقبل الأجهزة المتصلة بالإنترنت من خلال تثبيت تدابير أمنية ضرورية/من الجيل التالي بشكل قوي، وتعزيز الشفافية، ومنح المستخدمين خيار رفض جمع البيانات هي أحد الأسباب الرئيسية التي تدفع السوق خلال فترة التوقعات.

قم بتخصيص هذا التقرير ليناسب متطلباتك

ستحصل على تخصيص لأي تقرير - مجانًا - بما في ذلك أجزاء من هذا التقرير، أو تحليل على مستوى الدولة، وحزمة بيانات Excel، بالإضافة إلى الاستفادة من العروض والخصومات الرائعة للشركات الناشئة والجامعات

-

احصل على أهم اتجاهات السوق الرئيسية لهذا التقرير.ستتضمن هذه العينة المجانية تحليلاً للبيانات، بدءًا من اتجاهات السوق وحتى التقديرات والتوقعات.

محركات وفرص سوق أمن إنترنت الأشياء (IoT)

تزايد المخاوف بشأن أمن البنية التحتية الحيوية لصالح السوق

يركز المتسللون على أجهزة إنترنت الأشياء (IoT) ويستغلون العيوب المعروفة مثل كلمات المرور وأسماء المستخدمين الافتراضية والأبواب الخلفية للأكواد الثابتة. تتبنى جميع الصناعات الأتمتة في العالم الحديث من خلال تكامل إنترنت الأشياء. إن المتبنين الأوائل لإنترنت الأشياء ، والبنى التحتية الأساسية مثل المياه والطاقة والموارد الأخرى، يقومون حاليًا بالأتمتة.

إن الأتمتة تزيد من كفاءة التشغيل بشكل كبير، ولكنها تترك الأنظمة أيضًا عرضة للهجمات الإلكترونية. وقد برزت نقاط الضعف المتزايدة في النظام باعتبارها الشاغل الرئيسي للحكومات في العالم. تمثل ضوابط المفاعل النووي خطرًا خطيرًا على حياة الإنسان والممتلكات في حالة العبث بها عمدًا أو عمدًا.

زيادة تطبيقات إنترنت الأشياء في شبكات الجيل الخامس

تساعد الحوسبة متعددة الوصول (MEC) وزمن الوصول المنخفض لشبكة الجيل الخامس في تحسين الإنتاج في المصانع الذكية التي تعمل بتقنية إنترنت الأشياء. يتبنى قطاع تكنولوجيا المعلومات والاتصالات خدمات وتطبيقات إنترنت الأشياء بشكل أسرع بسبب تقنية الجيل الخامس. في المواقع البعيدة واسعة النطاق مثل المناجم والمركبات المتصلة، من المتوقع أن تفتح تقنية الجيل الخامس حالات استخدام جديدة في المراقبة عن بعد والتفتيش البصري والعمليات المستقلة.

تقرير تحليل تجزئة سوق أمن إنترنت الأشياء (IoT)

إن القطاعات الرئيسية التي ساهمت في اشتقاق تحليل سوق أمن إنترنت الأشياء (IoT) هي النوع والحل والتطبيق.

- بناءً على النوع، ينقسم سوق أمان إنترنت الأشياء (IoT) إلى الشبكة ونقطة النهاية والسحابة وأمان التطبيقات وغيرها. ومن المتوقع أن ينمو قطاع السحابة في الفترة المتوقعة.

- من خلال الحلول، يتم تقسيم السوق إلى تحليل التهديدات وإدارة الوصول إلى الهوية وحماية فقدان البيانات والتشفير والإرسال والاستجابة للحوادث وحماية رفض الخدمة الموزعة وغيرها. ومن المتوقع أن ينمو قطاع إدارة الوصول إلى الهوية في فترة التنبؤ.

- بناءً على التطبيق، ينقسم سوق أمن إنترنت الأشياء (IoT) إلى المنازل الذكية والسيارات المتصلة وتكنولوجيا المعلومات والاتصالات والمصانع الذكية والخدمات المصرفية والمالية والتأمين وتجارة التجزئة الذكية والرعاية الصحية الذكية والنقل الذكي والأجهزة القابلة للارتداء وغيرها. ومن المتوقع أن ينمو قطاع تكنولوجيا المعلومات والاتصالات في الفترة المتوقعة.

تحليل حصة سوق أمن إنترنت الأشياء (IoT) حسب المنطقة الجغرافية

ينقسم النطاق الجغرافي لتقرير سوق أمن إنترنت الأشياء (IoT) بشكل أساسي إلى خمس مناطق: أمريكا الشمالية، ومنطقة آسيا والمحيط الهادئ، وأوروبا، والشرق الأوسط وأفريقيا، وأمريكا الجنوبية/أمريكا الجنوبية والوسطى. سيطرت أمريكا الشمالية على سوق أمن إنترنت الأشياء (IoT). وقد أدت اتجاهات تبني التكنولوجيا العالية في مختلف الصناعات في منطقة أمريكا الشمالية إلى تغذية نمو سوق أمن إنترنت الأشياء (IoT). ومن المتوقع أن تؤدي عوامل مثل زيادة تبني الأدوات الرقمية والإنفاق التكنولوجي العالي من قبل الوكالات الحكومية إلى دفع نمو سوق أمن إنترنت الأشياء (IoT) في أمريكا الشمالية. علاوة على ذلك، فإن التركيز القوي على البحث والتطوير في الاقتصادات المتقدمة في الولايات المتحدة وكندا يجبر اللاعبين في أمريكا الشمالية على جلب حلول متقدمة تقنيًا إلى السوق. بالإضافة إلى ذلك، يوجد في الولايات المتحدة العديد من اللاعبين في سوق أمن إنترنت الأشياء (IoT) الذين يركزون بشكل متزايد على تطوير حلول مبتكرة. تساهم كل هذه العوامل في نمو سوق أمن إنترنت الأشياء (IoT) في المنطقة.

رؤى إقليمية حول سوق أمن إنترنت الأشياء (IoT)

لقد قام المحللون في Insight Partners بشرح الاتجاهات والعوامل الإقليمية المؤثرة على سوق أمن إنترنت الأشياء (IoT) طوال فترة التنبؤ بشكل شامل. يناقش هذا القسم أيضًا قطاعات سوق أمن إنترنت الأشياء (IoT) والجغرافيا في جميع أنحاء أمريكا الشمالية وأوروبا ومنطقة آسيا والمحيط الهادئ والشرق الأوسط وأفريقيا وأمريكا الجنوبية والوسطى.

- احصل على البيانات الإقليمية المحددة لسوق أمن إنترنت الأشياء (IoT)

نطاق تقرير سوق أمن إنترنت الأشياء (IoT)

| سمة التقرير | تفاصيل |

|---|---|

| حجم السوق في عام 2023 | 23.45 مليار دولار أمريكي |

| حجم السوق بحلول عام 2031 | 106.40 مليار دولار أمريكي |

| معدل النمو السنوي المركب العالمي (2023 - 2031) | 20.8% |

| البيانات التاريخية | 2021-2022 |

| فترة التنبؤ | 2024-2031 |

| القطاعات المغطاة |

حسب النوع

|

| المناطق والدول المغطاة |

أمريكا الشمالية

|

| قادة السوق وملفات تعريف الشركات الرئيسية |

|

كثافة اللاعبين في سوق أمن إنترنت الأشياء (IoT): فهم تأثيرها على ديناميكيات الأعمال

يشهد سوق أمن إنترنت الأشياء (IoT) نموًا سريعًا، مدفوعًا بالطلب المتزايد من المستخدم النهائي بسبب عوامل مثل تفضيلات المستهلكين المتطورة والتقدم التكنولوجي والوعي الأكبر بفوائد المنتج. ومع ارتفاع الطلب، تعمل الشركات على توسيع عروضها والابتكار لتلبية احتياجات المستهلكين والاستفادة من الاتجاهات الناشئة، مما يؤدي إلى زيادة نمو السوق.

تشير كثافة اللاعبين في السوق إلى توزيع الشركات أو المؤسسات العاملة في سوق أو صناعة معينة. وهي تشير إلى عدد المنافسين (اللاعبين في السوق) الموجودين في مساحة سوق معينة نسبة إلى حجمها أو قيمتها السوقية الإجمالية.

الشركات الكبرى العاملة في سوق أمن إنترنت الأشياء (IoT) هي:

- شركة آي بي إم

- مايكروسوفت

- خدمات الويب من أمازون

- جوجل

- إنتل

- سيسكو

إخلاء المسؤولية : الشركات المذكورة أعلاه ليست مرتبة بأي ترتيب معين.

- احصل على نظرة عامة على أهم اللاعبين الرئيسيين في سوق أمن إنترنت الأشياء (IoT)

أخبار سوق أمن إنترنت الأشياء (IoT) والتطورات الأخيرة

يتم تقييم سوق أمن إنترنت الأشياء (IoT) من خلال جمع البيانات النوعية والكمية بعد البحث الأولي والثانوي، والتي تتضمن منشورات الشركات المهمة وبيانات الجمعيات وقواعد البيانات. فيما يلي قائمة بالتطورات في السوق:

- في مارس 2024، أعلنت شركة Nozomi Networks Inc.، الشركة الرائدة في مجال أمن تكنولوجيا التشغيل وإنترنت الأشياء، أنها مددت شراكتها مع شركة Yokogawa Electric Corporation لتلبية الطلب العالمي على خدمات وحلول الأمن المُدارة المصممة لتلبية متطلبات الأمن السيبراني الفريدة لتكنولوجيا التشغيل وإنترنت الأشياء لمصنعي العمليات بشكل شامل. ستقدم شركة Yokogawa حلول Nozomi Networks المتقدمة لرؤية تكنولوجيا التشغيل وإنترنت الأشياء ومراقبة الشبكة واكتشاف التهديدات للعملاء في جميع أنحاء العالم كجزء من خدمات OpreX المُدارة من Yokogawa. ستعيد Yokogawa أيضًا بيع الحلول المستقلة من Nozomi Networks للعملاء الذين يديرون برامج الأمان الخاصة بهم داخليًا.

(المصدر: Nozomi Networks Inc، بيان صحفي، 2024)

تقرير سوق أمن إنترنت الأشياء (IoT) - التغطية والنتائج المتوقعة

يوفر تقرير "حجم سوق أمن إنترنت الأشياء (IoT) والتوقعات (2021-2031)" تحليلاً مفصلاً للسوق يغطي المجالات التالية:

- حجم السوق والتوقعات على المستويات العالمية والإقليمية والوطنية لجميع قطاعات السوق الرئيسية المشمولة بالنطاق.

- ديناميكيات السوق مثل المحركات والقيود والفرص الرئيسية

- الاتجاهات المستقبلية الرئيسية

- تحليل مفصل لقوى PEST/Porter الخمس وSWOT

- تحليل السوق العالمي والإقليمي يغطي اتجاهات السوق الرئيسية، واللاعبين الرئيسيين، واللوائح، والتطورات الأخيرة في السوق.

- تحليل المشهد الصناعي والمنافسة الذي يغطي تركيز السوق، وتحليل الخريطة الحرارية، واللاعبين البارزين، والتطورات الأخيرة.

- ملفات تعريف الشركة التفصيلية

- التحليل التاريخي (سنتان)، سنة الأساس، التوقعات (7 سنوات) مع معدل النمو السنوي المركب

- تحليل PEST و SWOT

- حجم السوق والقيمة / الحجم - عالمي، إقليمي، بلد

- الصناعة والمنافسة

- مجموعة بيانات إكسل

التقارير الحديثة

شهادات العملاء

سبب الشراء

- اتخاذ قرارات مدروسة

- فهم ديناميكيات السوق

- تحليل المنافسة

- رؤى العملاء

- توقعات السوق

- تخفيف المخاطر

- التخطيط الاستراتيجي

- مبررات الاستثمار

- تحديد الأسواق الناشئة

- تحسين استراتيجيات التسويق

- تعزيز الكفاءة التشغيلية

- مواكبة التوجهات التنظيمية

احصل على عينة مجانية ل - سوق أمن إنترنت الأشياء (IoT)

احصل على عينة مجانية ل - سوق أمن إنترنت الأشياء (IoT)