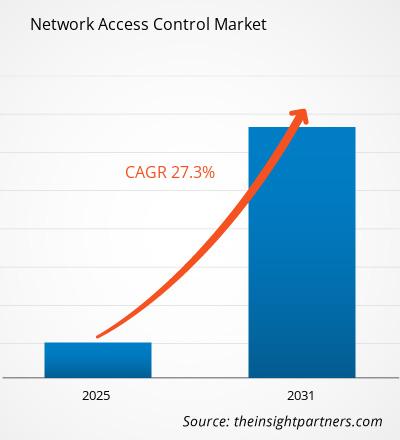

[تقرير بحثي] من المتوقع أن ينمو سوق التحكم في الوصول إلى الشبكة من 2.78 مليار دولار أمريكي في عام 2022 إلى 16.64 مليار دولار أمريكي بحلول عام 2030؛ ومن المتوقع أن ينمو بمعدل نمو سنوي مركب قدره 25.1% من عام 2022 إلى عام 2030.

منظور المحلل:

شهد سوق التحكم في الوصول إلى الشبكة نموًا كبيرًا خلال السنوات القليلة الماضية، متأثرًا بشكل إيجابي بثقافة العمل الهجين المتزايدة وتزايد القوى العاملة الموزعة عبر مختلف القطاعات. يوفر التحكم في الوصول إلى الشبكة العديد من المزايا التي تعزز أمان الشبكة وإدارتها. أولاً، يفرض سياسات وصول صارمة، مما يضمن أن الأجهزة والمستخدمين المسموح لهم فقط هم من يمكنهم الاتصال بالشبكة، وبالتالي تعزيز أمان الشبكة. ثانيًا، يقوم بتقييم الوضع الأمني للأجهزة المتصلة، والتحقق من عوامل مثل برامج مكافحة الفيروسات الحديثة، وتصحيحات أنظمة التشغيل (OS)، وإعدادات جدار الحماية. فهو يساعد على الحماية من الأجهزة الضعيفة أو المعرضة للخطر. ثالثًا، يسهل التحكم في الوصول إلى الشبكة الوصول الآمن للضيوف عن طريق عزل أجهزة الضيوف عن الشبكة الداخلية، مما يحد من وصولهم والتهديدات المحتملة أثناء توفير الاتصال بالإنترنت. كما يفرض التحكم في الوصول إلى الشبكة أيضًا سياسات الأمان ديناميكيًا، ويعزل الأجهزة غير المطابقة أو يقيدها، ويكتشف سلوك الشبكة غير المعتاد، ويوفر رؤى عميقة حول نشاط الشبكة، ويمكن أن يتكامل مع حلول الأمان المتنوعة الأخرى مثل أنظمة كشف التسلل (IDS). بالإضافة إلى ذلك، فهو يساعد المؤسسات في تلبية المتطلبات التنظيمية من خلال توفير مسارات التدقيق وإعداد التقارير وتوثيق الوصول إلى الشبكة وإجراءات الأمان.

السوق نظرة عامة:

التحكم في الوصول إلى الشبكة هو إجراء أمني تم تطويره لتنظيم وتأمين الوصول إلى شبكة الكمبيوتر. فهو يضمن أن المستخدمين والأجهزة المصرح لهم فقط هم من يمكنهم الاتصال بالشبكة، مما يقلل من مخاطر الوصول غير المصرح به واختراق البيانات وتسلل البرامج الضارة. يتكون التحكم في الوصول إلى الشبكة عادةً من مجموعة من الأجهزة والبرامج والسياسات.

أولاً، يحدد ويصادق على المستخدمين والأجهزة التي تسعى إلى الوصول. يمكن أن يتضمن ذلك التحقق من اسم المستخدم وكلمة المرور، أو المصادقة متعددة العوامل، أو شهادات الجهاز. بعد ذلك، يقوم بتقييم الوضع الأمني للجهاز المتصل، والتحقق من وجود برامج مكافحة الفيروسات، ونظام التشغيل المحدث، ومتطلبات الأمان الأخرى. إذا كان الجهاز يفي بالمعايير المحددة مسبقًا، فسيتم منحه حق الوصول. وبخلاف ذلك، قد يتم عزله أو تقييده بجزء محدود من الشبكة أو رفض الوصول إليه تمامًا. لا يعمل التحكم في الوصول إلى الشبكة على تعزيز أمان الشبكة فحسب، بل يساعد أيضًا في الامتثال للمتطلبات التنظيمية والضمانات ضد التهديدات المحتملة من خلال فرض سياسات الأمان عند نقاط دخول الشبكة.

رؤى استراتيجية

السوق السائق:

< قوي>الاستخدام المتزايد لأجهزة إنترنت الأشياء (IoT) لدفع نمو سوق التحكم في الوصول إلى الشبكة

صعود أتمتة العمليات التجارية والحوسبة السحابية أدى الذكاء الاصطناعي (AI)، والأجهزة الاستهلاكية الذكية، وإنترنت الأشياء (IoT) إلى تطوير أماكن العمل الذكية. يؤدي اعتماد التقنيات المتقدمة إلى ارتفاع غير مسبوق في المنافسة عبر مختلف القطاعات. تحاول الشركات إيجاد الحلول التي تدعمها لتحقيق كفاءة تشغيلية عالية بتكاليف أقل. شهد انتشار أجهزة إنترنت الأشياء نموًا ملحوظًا في السنوات الأخيرة، مما أدى إلى إعادة تشكيل مشهد التكنولوجيا والاتصال واتخاذ القرارات القائمة على البيانات. لعب التقدم التكنولوجي المستمر دورًا محوريًا في تعزيز نمو أجهزة إنترنت الأشياء. وقد أدى التصغير، إلى جانب زيادة القوة الحسابية، إلى تطوير أجهزة استشعار وأجهزة أصغر وأكثر كفاءة. جعلت هذه التطورات التكنولوجية من الممكن دمج إمكانات إنترنت الأشياء في مجموعة من الأشياء، بدءًا من الأجهزة المنزلية وحتى الآلات الصناعية.

بالإضافة إلى ذلك، شهدت تكلفة أجهزة إنترنت الأشياء انخفاضًا مطردًا خلال العقد الماضي. ويرجع هذا الانخفاض في التكلفة جزئيًا إلى الرافعة المالية التي توفرها وفورات الحجم. وقد أدى هذا الانخفاض في الأسعار إلى تقليل الحواجز التي تحول دون اعتماد التكنولوجيا، وقامت الشركات الصغيرة والمتوسطة الحجم بدمج حلول إنترنت الأشياء بشكل استباقي في عملياتها اليومية.

علاوة على ذلك، وجدت أجهزة إنترنت الأشياء تطبيقات في مجالات متنوعة القطاعات. على سبيل المثال، يستخدم قطاع الرعاية الصحية هذه الأجهزة لمراقبة المرضى عن بعد بينما يتم تحسين عمليات التصنيع من خلال إنترنت الأشياء الصناعي (IIoT). تعمل هذه المزايا والاتجاهات على تعزيز الطلب بقوة على سوق التحكم في الوصول إلى الشبكة على مستوى العالم.

التحليل القطاعي:

يتم تقسيم سوق التحكم في الوصول إلى الشبكة على أساس المكون وحجم المؤسسة والقطاع الرأسي. استنادًا إلى المكونات، يتم تقسيم سوق التحكم في الوصول إلى الشبكة إلى أجهزة وبرامج وخدمات. حسب حجم المنظمة، ينقسم سوق التحكم في الوصول إلى الشبكة إلى الشركات الصغيرة والمتوسطة والمؤسسات الكبيرة. استنادًا إلى الوضع الرأسي، يتم تقسيم سوق التحكم في الوصول إلى الشبكة إلى سوق أكاديمي وسوق. المؤسسات العامة، BFSI، الرعاية الصحية، تكنولوجيا المعلومات & الاتصالات والتصنيع والبيع بالتجزئة& والتجارة الإلكترونية وغيرها.

استحوذ قطاع المؤسسات الكبيرة على أكبر حصة سوقية في عام 2022 ومن المتوقع أن يستمر هيمنته طوال فترة التوقعات . ومع ذلك، من المتوقع أن يشهد قطاع الشركات الصغيرة والمتوسطة معدل نمو أسرع، مدعومًا بارتفاع التحول الرقمي والاعتماد الواسع لحلول التحكم في الوصول إلى الشبكة بين هذه الشركات. بالإضافة إلى ذلك، يقوم العديد من اللاعبين في سوق التحكم في الوصول إلى الشبكة بتصميم منتجاتهم لخدمة الشركات الصغيرة والمتوسطة على وجه التحديد. إنه يؤدي إلى قبول أفضل لهذه الحلول بين الشركات الصغيرة والمتوسطة، مما يعزز معدل نمو هذا القطاع.

التحليل الإقليمي:

تمتلك أمريكا الشمالية حصة كبيرة من سوق التحكم في الوصول إلى الشبكة. تتمتع المنطقة باختراق عالٍ لأجهزة إنترنت الأشياء وقبول أعلى للتكنولوجيا المتقدمة. وبالإضافة إلى ذلك، تعد المنطقة رائدة في تطوير ونشر مثل هذه التقنيات. تشهد دول مثل الولايات المتحدة وكندا ارتفاعًا كبيرًا في التحول الرقمي بين المؤسسات عبر مختلف القطاعات. في العصر الحالي الذي يتسم بأماكن العمل المتصلة، يتوسع تدفق الإلكترونيات الرقمية، مثل الأجهزة اللوحية والهواتف الذكية والأجهزة القابلة للارتداء، بمعدل غير مسبوق عبر جميع القطاعات الرئيسية، مثل تكنولوجيا المعلومات والتكنولوجيا. الاتصالات، BFSI، التجارة الإلكترونية، والرعاية الصحية. بالإضافة إلى ذلك، فإن العدد المتزايد من حالات استخدام إنترنت الأشياء في أماكن العمل عبر مختلف القطاعات يؤدي إلى زيادة اعتماد الأجهزة المتصلة بإنترنت الأشياء في المؤسسات. علاوة على ذلك، فإن الاعتماد المتزايد على التكنولوجيا المتقدمة، والحاجة المتزايدة إلى أمن المعلومات والأصول، والإنفاق المتزايد من قبل الشركات الصغيرة والمتوسطة على الأمن السيبراني للمؤسسات هي عوامل رئيسية تشجع الشركات على الاستثمار بكثافة في أمن البيانات. يشير "تقرير رؤى الأمان العالمي" الصادر عن شركة VMware إلى أن معظم الشركات في كندا عانت من هجمات إلكترونية في عام 2021 حيث كان العديد من الموظفين يعملون من المنزل.

وبالمثل، وفقًا لتحليل VMware، فإن 86% من الشركات وفي الدولة التي شهدت اختراقًا في عام 2021، أبلغ 78% عن زيادة في حجم الهجمات، وأفاد 79% أن الاعتداءات أصبحت معقدة. ومن ثم، يقوم العديد من مسؤولي الأمن بتعزيز سياسات الأمن السيبراني الخاصة بهم لمكافحة الهجمات السيبرانية المتقدمة. وبالتالي، من المتوقع أن تؤدي الهجمات الإلكترونية المتزايدة وزيادة الوعي تجاه أمن الشبكات إلى تعزيز نمو سوق أمان الوصول إلى الشبكة خلال الفترة المتوقعة.

سوق التحكم في الوصول إلى الشبكة تحليل اللاعب الرئيسي:

يتكون مشهد سوق التحكم في الوصول إلى الشبكة من لاعبين مثل Broadcom Inc، وCisco Systems Inc، وCheckpoint Software Technology، وForcepoint LLC وFortinet Inc وHuawei Technologies وIBM Corporation وSAP SE وSophos Group plc وVMware Inc. السوق مجزأ، حيث يهيمن العديد من موفري الحلول من منطقة أمريكا الشمالية على سوق التحكم في الوصول إلى الشبكة.

سوق التحكم في الوصول إلى الشبكة التطورات الأخيرة:

الشركات في سوق التحكم في الوصول إلى الشبكة اعتماد العديد من الاستراتيجيات غير العضوية والعضوية، مثل ابتكار المنتجات والشراكة. تعد كل من Broadcom Inc. وCisco Systems Inc. وCheckpoint Software Technology وForcepoint LLC وIBM Corporation من اللاعبين الرئيسيين في سوق التحكم في الوصول إلى الشبكة. مع النمو القوي في الطلب على التحكم في الوصول إلى الشبكة، قامت العديد من الشركات بتطوير حلول متطورة لتوسيع عروضها وتحسين حصتها في السوق للتحكم في الوصول إلى الشبكة. فيما يلي بعض التطورات الرئيسية الأخيرة في سوق التحكم في الوصول إلى الشبكة:

- أكتوبر 2023 - أعلنت شركة IDEMIA عن تطوير وصول متقارب آمن وقائم على المعايير بطاقة لسوق التحكم في الوصول إلى الشبكة بالتعاون مع HYPR وWavelynx. ومن المتوقع أن تساعد بيانات الاعتماد الذكية المؤسسات في الامتثال للمتطلبات التنظيمية وفرض أفضل الممارسات الأمنية. تعمل بطاقة الوصول المتقاربة بمثابة شارة واحدة للوصول الفعلي والوصول إلى الشبكة بناءً على معايير مفتوحة وقابلة للتشغيل البيني، وذلك باستخدام تقنيات آمنة مقاومة للتصيد الاحتيالي لمصادقة بيانات الاعتماد. تحتوي البطاقة على برنامج PIV معتمد من FIPS، ومفتاح مرور معتمد من FIDO مع دعم MIFARE DESFire للواجهة مع أجهزة قراءة التحكم في الوصول من الجيل التالي استنادًا إلى بروتوكول LEAF، وواجهة Prox لدعم أجهزة قراءة التحكم في الوصول القديمة.

- يوليو 2023 - أطلقت شركة Cato Networks خدمة الوصول الآمن لشبكة Zero Trust Network Access (ZTNA) (SASE) للدفاع ضد التهديدات الداخلية. تأتي المخاطر الداخلية من المطلعين داخل المؤسسة الذين يسربون البيانات عن قصد أو عن غير قصد، أو يقومون بتنزيل ملفات ضارة، أو يتخذون إجراءات أخرى تعرض مؤسساتهم للخطر. تتضمن الإمكانات الجديدة من Cato نهجًا تسميه الشركة RBAC+ والذي يوسع التحكم في الوصول المستند إلى الأدوار (RBAC).

- أبريل 2023 - أطلقت شركة Cisco خدمة Cisco XDR، وهي عبارة عن حزمة SaaS للكشف والاستجابة الموسعة. من المتوقع أن تقوم الخدمة بجمع بيانات التهديدات من حوالي 200 مليون عميل من عملاء نقاط النهاية للمؤسسات وأيضًا من معدات الأمان التابعة لجهات خارجية لاكتشاف التهديدات ومعالجتها بسرعة. يجمع العرض ستة مصادر للقياس عن بعد يرى مشغلو مركز العمليات الأمنية (SOC) أنها مهمة لحل XDR: DNS، والبريد الإلكتروني، ونقطة النهاية، وجدار الحماية، والهوية، والشبكة.

- مارس 2023 - Johnson Controls أطلقت وحدة التحكم في الأبواب الذكية DCM200 وعززت مجموعة أنظمة CEM الخاصة بها من حلول التحكم في الوصول. DCM200 عبارة عن وحدة تحكم ذات بابين تم تصميمها لتكون آمنة إلى حد كبير ولإقرانها مباشرة مع إصدارات برنامج التحكم في الوصول AC2000 لنظام CEM (10.2 أو أعلى). إنه قادر على دعم مجموعة تصل إلى أربعة بروتوكولات الأجهزة المفتوحة الخاضعة للإشراف المعتمدة من Wiegand أو CEM [OSDP v2 (معيار بروتوكول نظام التحكم الذي طورته جمعية صناعة الأمن للوصول الآمن إلى الأجهزة الطرفية)] قارئات البطاقات الذكية. فهو يوفر اتصالات ثنائية الاتجاه لتوصيل القراء المتوافقين مع OSDPv2 بلوحات التحكم DCM200، مدعومًا بتشفير AES 128 الآمن، ويزيل تهديد استنساخ إشارة Wiegand من خلال ميزات الأمان المتقدمة المتأصلة.

- التحليل التاريخي (سنتان)، السنة الأساسية، التوقعات (7 سنوات) مع معدل النمو السنوي المركب

- تحليل PEST و SWOT

- حجم السوق والقيمة / الحجم - عالميًا وإقليميًا وقطريًا

- الصناعة والمنافسة

- مجموعة بيانات Excel

Report Coverage

Revenue forecast, Company Analysis, Industry landscape, Growth factors, and Trends

Segment Covered

This text is related

to segments covered.

Regional Scope

North America, Europe, Asia Pacific, Middle East & Africa, South & Central America

Country Scope

This text is related

to country scope.

الأسئلة الشائعة

Some of the customization options available based on the request are an additional 3-5 company profiles and country-specific analysis of 3-5 countries of your choice. Customizations are to be requested/discussed before making final order confirmation# as our team would review the same and check the feasibility

NAC Solutions for WFH and Hybrid Work Approaches are likely to remain a key trend in the market.

Key players in the network access control market include Cisco, SAP Access Control, Sophos, Fortinet, Huawei, Extreme Networks, Check Point Software Technology, Microsoft Corporation, Hewlett Packard Enterprises (HPE), and Juniper Networks, Inc.

The major factors driving the network access control market are:

1.A Proliferation of Cybersecurity Risks.

2.Emerging Need of BYODs and Incorporation of IoT

The Network Access Control Market is estimated to witness a CAGR of 27.3% from 2023 to 2031

The List of Companies

1. Auconet, Inc.

2. Extreme Networks, Inc.

3. ForeScout Technologies Inc.

4. Fortinet, Inc.

5. Hewlett Packard Enterprise Development LP

6. OPSWAT, Inc.

7. InfoExpress, Inc.

8. macmon secure GmbH

9. Portnox Inc.

10. Pulse Secure, LLC

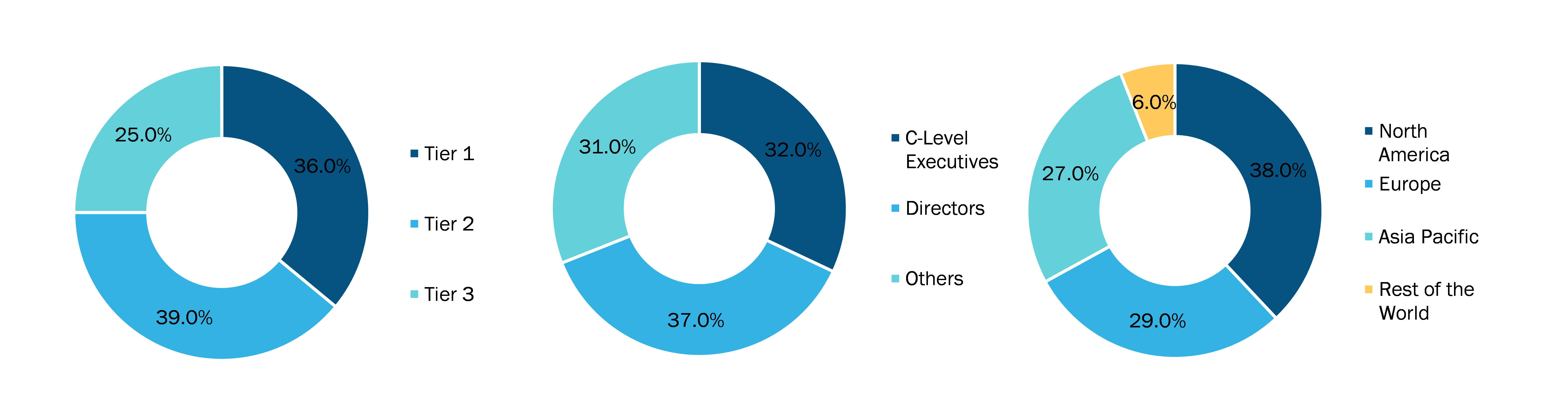

The Insight Partners performs research in 4 major stages: Data Collection & Secondary Research, Primary Research, Data Analysis and Data Triangulation & Final Review.

- Data Collection and Secondary Research:

As a market research and consulting firm operating from a decade, we have published and advised several client across the globe. First step for any study will start with an assessment of currently available data and insights from existing reports. Further, historical and current market information is collected from Investor Presentations, Annual Reports, SEC Filings, etc., and other information related to company’s performance and market positioning are gathered from Paid Databases (Factiva, Hoovers, and Reuters) and various other publications available in public domain.

Several associations trade associates, technical forums, institutes, societies and organization are accessed to gain technical as well as market related insights through their publications such as research papers, blogs and press releases related to the studies are referred to get cues about the market. Further, white papers, journals, magazines, and other news articles published in last 3 years are scrutinized and analyzed to understand the current market trends.

- Primary Research:

The primarily interview analysis comprise of data obtained from industry participants interview and answers to survey questions gathered by in-house primary team.

For primary research, interviews are conducted with industry experts/CEOs/Marketing Managers/VPs/Subject Matter Experts from both demand and supply side to get a 360-degree view of the market. The primary team conducts several interviews based on the complexity of the markets to understand the various market trends and dynamics which makes research more credible and precise.

A typical research interview fulfils the following functions:

- Provides first-hand information on the market size, market trends, growth trends, competitive landscape, and outlook

- Validates and strengthens in-house secondary research findings

- Develops the analysis team’s expertise and market understanding

Primary research involves email interactions and telephone interviews for each market, category, segment, and sub-segment across geographies. The participants who typically take part in such a process include, but are not limited to:

- Industry participants: VPs, business development managers, market intelligence managers and national sales managers

- Outside experts: Valuation experts, research analysts and key opinion leaders specializing in the electronics and semiconductor industry.

Below is the breakup of our primary respondents by company, designation, and region:

Once we receive the confirmation from primary research sources or primary respondents, we finalize the base year market estimation and forecast the data as per the macroeconomic and microeconomic factors assessed during data collection.

- Data Analysis:

Once data is validated through both secondary as well as primary respondents, we finalize the market estimations by hypothesis formulation and factor analysis at regional and country level.

- Macro-Economic Factor Analysis:

We analyse macroeconomic indicators such the gross domestic product (GDP), increase in the demand for goods and services across industries, technological advancement, regional economic growth, governmental policies, the influence of COVID-19, PEST analysis, and other aspects. This analysis aids in setting benchmarks for various nations/regions and approximating market splits. Additionally, the general trend of the aforementioned components aid in determining the market's development possibilities.

- Country Level Data:

Various factors that are especially aligned to the country are taken into account to determine the market size for a certain area and country, including the presence of vendors, such as headquarters and offices, the country's GDP, demand patterns, and industry growth. To comprehend the market dynamics for the nation, a number of growth variables, inhibitors, application areas, and current market trends are researched. The aforementioned elements aid in determining the country's overall market's growth potential.

- Company Profile:

The “Table of Contents” is formulated by listing and analyzing more than 25 - 30 companies operating in the market ecosystem across geographies. However, we profile only 10 companies as a standard practice in our syndicate reports. These 10 companies comprise leading, emerging, and regional players. Nonetheless, our analysis is not restricted to the 10 listed companies, we also analyze other companies present in the market to develop a holistic view and understand the prevailing trends. The “Company Profiles” section in the report covers key facts, business description, products & services, financial information, SWOT analysis, and key developments. The financial information presented is extracted from the annual reports and official documents of the publicly listed companies. Upon collecting the information for the sections of respective companies, we verify them via various primary sources and then compile the data in respective company profiles. The company level information helps us in deriving the base number as well as in forecasting the market size.

- Developing Base Number:

Aggregation of sales statistics (2020-2022) and macro-economic factor, and other secondary and primary research insights are utilized to arrive at base number and related market shares for 2022. The data gaps are identified in this step and relevant market data is analyzed, collected from paid primary interviews or databases. On finalizing the base year market size, forecasts are developed on the basis of macro-economic, industry and market growth factors and company level analysis.

- Data Triangulation and Final Review:

The market findings and base year market size calculations are validated from supply as well as demand side. Demand side validations are based on macro-economic factor analysis and benchmarks for respective regions and countries. In case of supply side validations, revenues of major companies are estimated (in case not available) based on industry benchmark, approximate number of employees, product portfolio, and primary interviews revenues are gathered. Further revenue from target product/service segment is assessed to avoid overshooting of market statistics. In case of heavy deviations between supply and demand side values, all thes steps are repeated to achieve synchronization.

We follow an iterative model, wherein we share our research findings with Subject Matter Experts (SME’s) and Key Opinion Leaders (KOLs) until consensus view of the market is not formulated – this model negates any drastic deviation in the opinions of experts. Only validated and universally acceptable research findings are quoted in our reports.

We have important check points that we use to validate our research findings – which we call – data triangulation, where we validate the information, we generate from secondary sources with primary interviews and then we re-validate with our internal data bases and Subject matter experts. This comprehensive model enables us to deliver high quality, reliable data in shortest possible time.

احصل على عينة مجانية لهذا التقرير

احصل على عينة مجانية لهذا التقرير