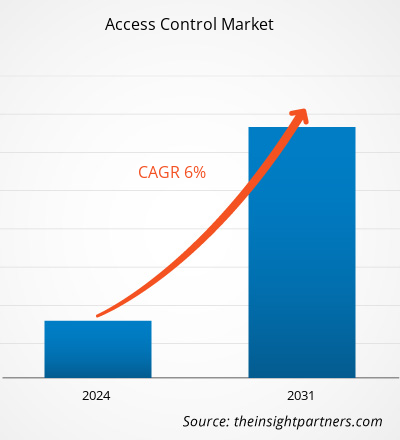

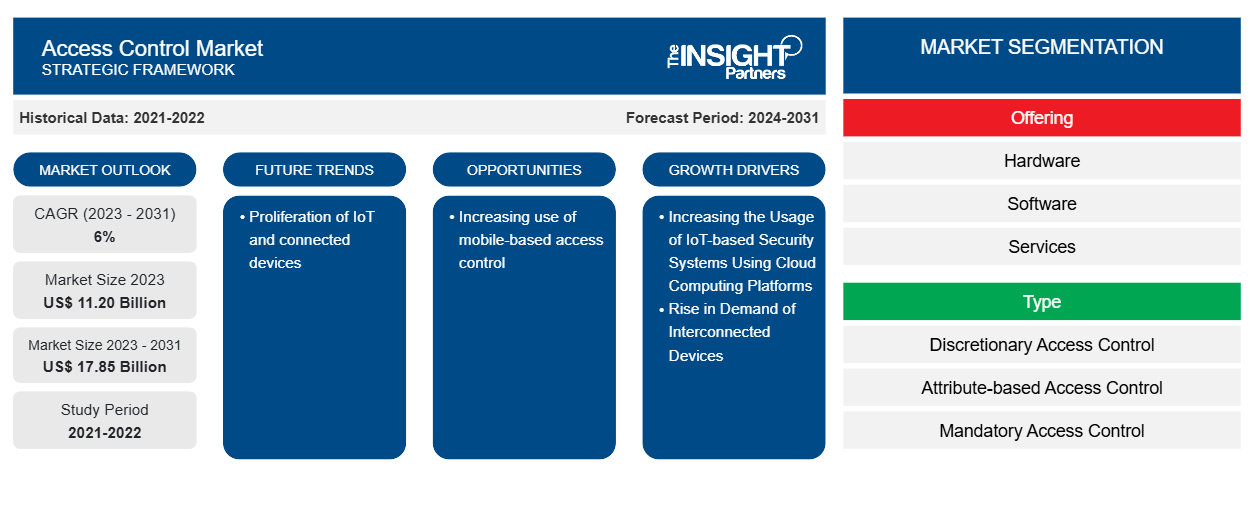

Le marché du contrôle d'accès devrait atteindre 17,85 milliards de dollars d'ici 2031, contre 11,20 milliards de dollars en 2023. Le marché du contrôle d'accès devrait enregistrer un TCAC de 6 % entre 2023 et 2031. Le marché est en pleine expansion en raison de la demande croissante de systèmes de sécurité plus performants ainsi que de l'utilisation généralisée de l'Internet des objets (IoT) et des plateformes de cloud computing.

Analyse du marché du contrôle d'accès

Le contrôle d'accès protège les informations confidentielles, telles que les données clients et la propriété intellectuelle, contre le vol par des acteurs malveillants ou d'autres utilisateurs non autorisés. Il réduit également le risque d'exfiltration des données des employés et protège contre les menaces basées sur le Web. Plutôt que de gérer manuellement les autorisations, la plupart des entreprises soucieuses de la sécurité s'appuient sur des technologies de gestion des identités et des accès pour appliquer les contrôles d'accès.

Aperçu du marché du contrôle d'accès

Le contrôle d’accès est une stratégie de sécurité qui régit qui ou quoi peut consulter ou utiliser les ressources d’un environnement informatique. Il s’agit d’un concept de sécurité essentiel qui réduit les risques pour l’entreprise ou l’organisation. Le contrôle d’accès est un élément essentiel de la sécurité qui régit qui a accès à des données, des applications et des ressources spécifiques, et dans quelles conditions. Les clés et les listes de visiteurs préapprouvés sécurisent les installations physiques, tout comme le font les protocoles de contrôle d’accès pour les espaces numériques. En d’autres termes, ils permettent aux bonnes personnes d’entrer tout en empêchant les mauvaises personnes d’entrer. Les politiques de contrôle d’accès s’appuient largement sur des techniques telles que l’authentification et l’autorisation, qui permettent aux organisations de vérifier explicitement que les utilisateurs sont bien ceux qu’ils prétendent être et que ces utilisateurs disposent du niveau d’accès approprié en fonction du contexte, comme l’appareil, l’emplacement , le rôle, etc.

Personnalisez ce rapport en fonction de vos besoins

Vous bénéficierez d'une personnalisation gratuite de n'importe quel rapport, y compris de certaines parties de ce rapport, d'une analyse au niveau des pays, d'un pack de données Excel, ainsi que d'offres et de remises exceptionnelles pour les start-ups et les universités.

-

Obtenez les principales tendances clés du marché de ce rapport.Cet échantillon GRATUIT comprendra une analyse de données, allant des tendances du marché aux estimations et prévisions.

Facteurs moteurs et opportunités du marché du contrôle d'accès

Augmenter l'utilisation des systèmes de sécurité basés sur l'IoT en utilisant des plateformes de cloud computing pour favoriser le marché

L'essor des solutions de sécurité basées sur l'IoT et le cloud computing alimente la demande de contrôle d'accès. Les systèmes de contrôle d'accès traditionnels, par opposition aux systèmes de contrôle d'accès basés sur le cloud, présentent souvent des restrictions et des complications qui peuvent nuire à leur utilité. Avec l'introduction des systèmes de contrôle d'accès basés sur le cloud IoT, les organisations ont désormais accès à des solutions de pointe qui offrent une sécurité et une commodité inégalées. Les systèmes de contrôle d'accès IoT basés sur le cloud offrent une intégration sans effort avec divers composants matériels et d'infrastructure. Qu'il s'agisse de reconnaissance faciale, de RFID, de codes QR, d'accès mobile, de saisie au clavier ou de numérisation d'empreintes digitales, ces systèmes offrent de multiples options pour répondre à divers besoins de sécurité. De ce fait, la solution de sécurité basée sur l'IoT utilisant le cloud computing est en pleine croissance. L'utilisation croissante de systèmes de sécurité basés sur l'IoT utilisant des plates-formes de cloud computing stimule la croissance du marché du contrôle d'accès .

Utilisation croissante du contrôle d'accès par téléphone portable

Le contrôle d'accès mobile utilise des smartphones, des tablettes et des appareils électroniques portables et leur permet de fonctionner comme des identifiants d'utilisateur pour entrer dans des bureaux ou d'autres locaux commerciaux. Le contrôle d'accès mobile offre un large éventail d'avantages, mais la sécurité renforcée et la facilité d'utilisation le distinguent. Contrairement aux cartes et aux porte-clés physiques qui sont faciles à perdre, les identifiants mobiles sont stockés sur le téléphone d'un employé, ce qui les rend plus faciles à suivre et moins susceptibles de tomber entre de mauvaises mains. Les identifiants mobiles sont une méthode d'authentification qui est stockée dans un appareil mobile ; ces identifiants sont vérifiés par un individu. Chaque identifiant mobile est unique à un individu et les identifiants sont cryptés pour protéger l'identité des utilisateurs. En raison des avantages ci-dessus, l'utilisation du contrôle d'accès basé sur le mobile augmente, créant des opportunités pour la croissance du marché du contrôle d'accès.

Analyse de segmentation du rapport sur le marché du contrôle d'accès

Les segments clés qui ont contribué à l’élaboration de l’analyse du marché du contrôle d’accès sont les composants, l’offre, le type et l’utilisateur final.

- En fonction de l’offre, le marché du contrôle d’accès est divisé en matériel, logiciel et services.

- Par type, le marché est segmenté en contrôle d'accès discrétionnaire (DAC), contrôle d'accès basé sur les attributs (ABAC), contrôle d'accès obligatoire (MAC), contrôle d'accès basé sur les rôles (RBAC) et autres.

- En fonction des utilisateurs finaux, le marché du contrôle d’accès est divisé en sécurité résidentielle, commerciale, industrielle et intérieure.

Analyse des parts de marché du contrôle d'accès par zone géographique

Français La portée géographique du rapport sur le marché du contrôle d'accès est principalement divisée en cinq régions : Amérique du Nord, Asie-Pacifique, Europe, Moyen-Orient et Afrique, et Amérique du Sud/Amérique du Sud et centrale. L'Asie-Pacifique a dominé le marché du contrôle d'accès. La Chine continue de dominer le marché de l'Asie-Pacifique, principalement grâce à son secteur de la construction en développement, à un nombre important d'entreprises manufacturières et à des taux de criminalité en hausse. Le déploiement de solutions de contrôle d'accès basées sur le mobile augmente également dans tout le pays. Le marché chinois des serrures de porte intelligentes s'est développé rapidement ces dernières années, en raison des progrès de l'identification biométrique et de la technologie de communication sans fil. Au Japon, le gouvernement et les entreprises ont manifesté un vif intérêt pour les aspects de sécurité des solutions de contrôle d'accès, ce qui a entraîné la mise en œuvre de nouvelles législations, stratégies et installations. Les entreprises japonaises étudient et développent activement de nouvelles technologies biométriques et d'authentification qui offrent une expérience sans contact.

Aperçu régional du marché du contrôle d'accès

Les tendances et facteurs régionaux influençant le marché du contrôle d’accès tout au long de la période de prévision ont été expliqués en détail par les analystes d’Insight Partners. Cette section traite également des segments et de la géographie du marché du contrôle d’accès en Amérique du Nord, en Europe, en Asie-Pacifique, au Moyen-Orient et en Afrique, ainsi qu’en Amérique du Sud et en Amérique centrale.

- Obtenez les données régionales spécifiques au marché du contrôle d'accès

Portée du rapport sur le marché du contrôle d'accès

| Attribut de rapport | Détails |

|---|---|

| Taille du marché en 2023 | 11,20 milliards de dollars américains |

| Taille du marché d'ici 2031 | 17,85 milliards de dollars américains |

| Taux de croissance annuel composé mondial (2023-2031) | 6% |

| Données historiques | 2021-2022 |

| Période de prévision | 2024-2031 |

| Segments couverts |

En offrant

|

| Régions et pays couverts |

Amérique du Nord

|

| Leaders du marché et profils d'entreprises clés |

|

Densité des acteurs du marché du contrôle d'accès : comprendre son impact sur la dynamique des entreprises

Le marché du contrôle d'accès connaît une croissance rapide, tirée par la demande croissante des utilisateurs finaux en raison de facteurs tels que l'évolution des préférences des consommateurs, les avancées technologiques et une plus grande sensibilisation aux avantages du produit. À mesure que la demande augmente, les entreprises élargissent leurs offres, innovent pour répondre aux besoins des consommateurs et capitalisent sur les tendances émergentes, ce qui alimente davantage la croissance du marché.

La densité des acteurs du marché fait référence à la répartition des entreprises ou des sociétés opérant sur un marché ou un secteur particulier. Elle indique le nombre de concurrents (acteurs du marché) présents sur un marché donné par rapport à sa taille ou à sa valeur marchande totale.

Les principales entreprises opérant sur le marché du contrôle d'accès sont :

- Honeywell International Inc.

- Groupe dormakaba

- ASSA ABLOY

- Johnson Controls

- Allegion Plc.

- Nedap S.A.

Avis de non-responsabilité : les sociétés répertoriées ci-dessus ne sont pas classées dans un ordre particulier.

- Obtenez un aperçu des principaux acteurs du marché du contrôle d'accès

Actualités et développements récents du marché du contrôle d'accès

Le marché du contrôle d'accès est évalué en collectant des données qualitatives et quantitatives après des recherches primaires et secondaires, qui comprennent d'importantes publications d'entreprise, des données d'association et des bases de données. Voici une liste des évolutions du marché :

- En octobre 2022, ASSA ABLOY AB a finalisé l'acquisition d'ALCEA, fournisseur français de solutions de contrôle d'accès. ALCEA sera intégré au portefeuille d'activités d'ASSA ABLOY dans le domaine des infrastructures critiques, permettant à l'entreprise de renforcer sa présence dans les contextes de protection des infrastructures critiques tout en élargissant sa gamme de produits axée sur l'accès aux produits. Cette acquisition s'inscrit dans l'ambition stratégique de l'entreprise de renforcer sa position dans le secteur du contrôle d'accès.

(Source : ASSA ABLOY AB, Communiqué de presse, 2023)

- En mars 2023, Axis Communications et Genetec Inc. ont collaboré pour créer Axis, un système de contrôle d'accès de niveau entreprise qui intègre le logiciel de contrôle d'accès Genetec et les contrôleurs de portes réseau Axis dans un seul package simple à installer. Il s'agit du premier du genre sur le marché, combinant la technologie Genetec pour offrir des solutions complètes de sécurité, de sûreté publique, d'exploitation et de veille stratégique.

(Source : Axis Communications, Communiqué de presse, 2023)

Rapport sur le marché du contrôle d'accès et livrables

Le rapport « Taille et prévisions du marché du contrôle d'accès (2023-2031) » fournit une analyse détaillée du marché couvrant les domaines ci-dessous :

- Taille du marché et prévisions aux niveaux mondial, régional et national pour tous les segments de marché clés couverts par le périmètre

- Dynamique du marché, comme les facteurs moteurs, les contraintes et les opportunités clés

- Principales tendances futures

- Analyse détaillée des cinq forces de PEST/Porter et SWOT

- Analyse du marché mondial et régional couvrant les principales tendances du marché, les principaux acteurs, les réglementations et les développements récents du marché

- Analyse du paysage industriel et de la concurrence couvrant la concentration du marché, l'analyse de la carte thermique, les principaux acteurs et les développements récents

- Profils d'entreprise détaillés

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWOT

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

Rapports récents

Témoignages

Raison d'acheter

- Prise de décision éclairée

- Compréhension de la dynamique du marché

- Analyse concurrentielle

- Connaissances clients

- Prévisions de marché

- Atténuation des risques

- Planification stratégique

- Justification des investissements

- Identification des marchés émergents

- Amélioration des stratégies marketing

- Amélioration de l'efficacité opérationnelle

- Alignement sur les tendances réglementaires

Obtenez un échantillon gratuit pour - Marché du contrôle d'accès

Obtenez un échantillon gratuit pour - Marché du contrôle d'accès