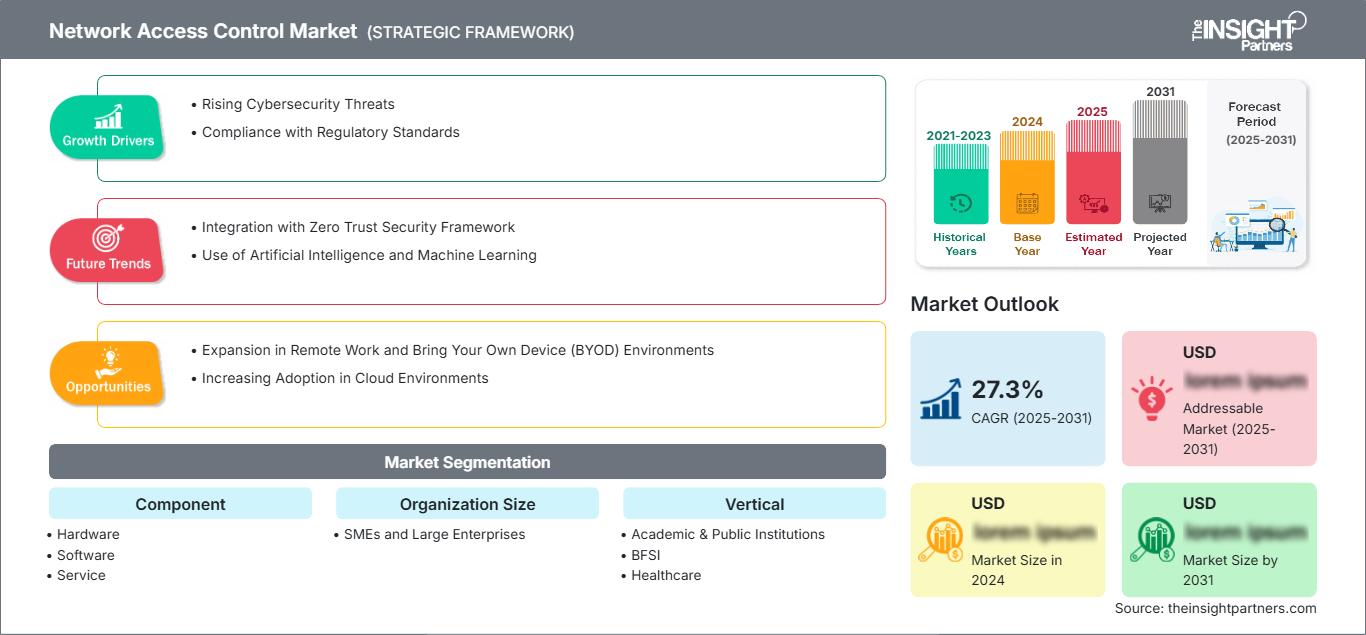

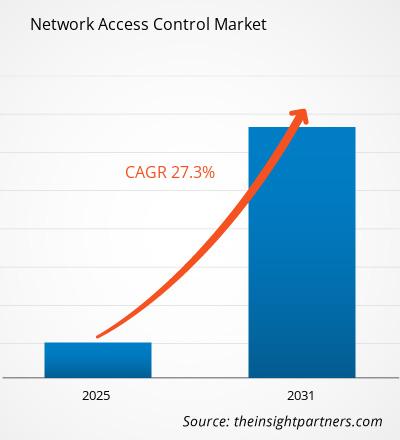

Le marché du contrôle d'accès au réseau devrait enregistrer un TCAC de 27,3 % entre 2025 et 2031, avec une taille de marché passant de XX millions de dollars américains en 2024 à XX millions de dollars américains d'ici 2031.

Le rapport est segmenté par composant (matériel, logiciel et service), taille d'organisation (PME et grandes entreprises) et secteur vertical (établissements universitaires et publics, BFSI, santé, informatique et télécommunications, fabrication, vente au détail et commerce électronique, etc.). L'analyse mondiale est ensuite ventilée au niveau régional et par principaux pays. Le rapport offre la valeur en USD pour l'analyse et les segments ci-dessus.

Objectif du rapport

Le rapport sur le marché du contrôle d'accès au réseau de The Insight Partners vise à décrire le paysage actuel et la croissance future, les principaux facteurs moteurs, les défis et les opportunités. Cela fournira des informations à diverses parties prenantes commerciales, telles que :

- Fournisseurs/fabricants de technologie : pour comprendre l’évolution de la dynamique du marché et connaître les opportunités de croissance potentielles, leur permettant de prendre des décisions stratégiques éclairées.

- Investisseurs : pour effectuer une analyse complète des tendances concernant le taux de croissance du marché, les projections financières du marché et les opportunités qui existent tout au long de la chaîne de valeur.

- Organismes de réglementation : pour réglementer les politiques et surveiller les activités du marché dans le but de minimiser les abus, de préserver la confiance des investisseurs et de maintenir l’intégrité et la stabilité du marché.

Composant de segmentation du marché du contrôle d'accès au réseau

- Matériel

- Logiciel

- Service

Taille de l'organisation

- PME et grandes entreprises

Secteur vertical

- Institutions universitaires et publiques

- BFSI

- Santé

- Informatique et télécommunications

- Industrie manufacturière

- Commerce de détail et e-commerce

- Autres

Géographie

- Amérique du Nord

- Europe

- Asie-Pacifique

- Amérique du Sud et centrale

- Moyen-Orient et Afrique

Vous bénéficierez d’une personnalisation sur n’importe quel rapport - gratuitement - y compris des parties de ce rapport, ou une analyse au niveau du pays, un pack de données Excel, ainsi que de profiter d’offres exceptionnelles et de réductions pour les start-ups et les universités

Marché du contrôle d'accès au réseau: Perspectives stratégiques

-

Obtenez les principales tendances clés du marché de ce rapport.Cet échantillon GRATUIT comprendra une analyse de données, allant des tendances du marché aux estimations et prévisions.

Facteurs de croissance du marché du contrôle d'accès au réseau

- Menaces croissantes en matière de cybersécurité : la fréquence et la sophistication croissantes des cyberattaques stimulent la demande de solutions de contrôle d'accès au réseau (NAC). Les organisations cherchent à protéger les données sensibles, les systèmes critiques et les terminaux contre les accès non autorisés, les violations de données et les logiciels malveillants. Les solutions NAC offrent une surveillance en temps réel et l'application des politiques pour sécuriser l'accès au réseau, ce qui les rend essentielles pour prévenir les menaces de sécurité internes et externes dans des secteurs tels que la santé, la finance et le gouvernement.

- Conformité aux normes réglementaires : avec des réglementations strictes telles que le RGPD, la HIPAA et la norme PCI-DSS, les organisations doivent garantir un accès réseau sécurisé pour protéger les données sensibles et maintenir la conformité. Les systèmes NAC aident à appliquer les politiques de contrôle d'accès, à surveiller l'activité du réseau et à garantir que seuls les utilisateurs et les appareils autorisés peuvent accéder aux systèmes critiques. Le besoin croissant de conformité réglementaire accélère l'adoption des solutions NAC dans divers secteurs.

Tendances futures du marché du contrôle d'accès au réseau

- Intégration au cadre de sécurité Zero Trust : une tendance croissante sur le marché du NAC est l'intégration du contrôle d'accès au réseau au modèle de sécurité Zero Trust. Zero Trust fonctionne selon le principe « ne jamais faire confiance, toujours vérifier », exigeant une authentification continue et des contrôles d'accès stricts pour tous les utilisateurs et appareils. Les solutions NAC évoluent pour s'aligner sur cette approche en vérifiant l'identité des utilisateurs et des appareils avant d'accorder l'accès au réseau, renforçant ainsi la sécurité et minimisant les vulnérabilités potentielles.

- Utilisation de l'intelligence artificielle et de l'apprentissage automatique : l'IA et l'apprentissage automatique sont de plus en plus intégrés aux systèmes NAC pour améliorer la détection des menaces et la prise de décision. En analysant les schémas de trafic réseau, l'IA peut identifier les activités inhabituelles et les risques de sécurité potentiels en temps réel. Cela permet aux systèmes NAC d'ajuster dynamiquement les politiques d'accès en fonction des menaces émergentes, offrant ainsi une gestion de la sécurité réseau plus proactive et intelligente pour les organisations.

Opportunités du marché du contrôle d'accès au réseau

- Expansion du travail à distance et des environnements BYOD (Bring Your Own Device) : Avec l'essor du travail à distance et des politiques BYOD, la gestion de l'accès au réseau pour les employés travaillant à partir de différents endroits et utilisant des appareils personnels constitue un défi croissant. Les solutions NAC peuvent aider les organisations à appliquer les politiques de sécurité en garantissant que seuls les appareils conformes peuvent accéder aux réseaux d'entreprise. Alors que le travail à distance continue de se développer, les fournisseurs NAC ont une opportunité significative de proposer des solutions qui sécurisent le réseau d'entreprise étendu.

- Adoption croissante dans les environnements cloud : Alors que de plus en plus d'organisations migrent vers le cloud, il existe un besoin croissant de sécuriser les ressources basées sur le cloud et de garantir que seuls les utilisateurs autorisés peuvent accéder aux applications et aux données cloud. Les solutions NAC peuvent s'étendre aux environnements cloud, offrant aux organisations un contrôle d'accès centralisé, une visibilité améliorée et une application des politiques sur les infrastructures sur site et cloud. Cette tendance offre un potentiel de croissance substantiel pour le marché du NAC.

Aperçu régional du marché du contrôle d'accès au réseau

Les tendances et facteurs régionaux influençant le marché du contrôle d'accès réseau tout au long de la période de prévision ont été analysés en détail par les analystes de The Insight Partners. Cette section aborde également les segments et la géographie du marché du contrôle d'accès réseau en Amérique du Nord, en Europe, en Asie-Pacifique, au Moyen-Orient et en Afrique, ainsi qu'en Amérique du Sud et en Amérique centrale.

Portée du rapport sur le marché du contrôle d'accès au réseau

| Attribut de rapport | Détails |

|---|---|

| Taille du marché en 2024 | US$ XX million |

| Taille du marché par 2031 | US$ XX Million |

| TCAC mondial (2025 - 2031) | 27.3% |

| Données historiques | 2021-2023 |

| Période de prévision | 2025-2031 |

| Segments couverts |

By Composant

|

| Régions et pays couverts |

Amérique du Nord

|

| Leaders du marché et profils d'entreprises clés |

|

Densité des acteurs du marché du contrôle d'accès au réseau : comprendre son impact sur la dynamique des entreprises

Le marché du contrôle d'accès réseau connaît une croissance rapide, portée par une demande croissante des utilisateurs finaux, due à des facteurs tels que l'évolution des préférences des consommateurs, les avancées technologiques et une meilleure connaissance des avantages du produit. Face à cette demande croissante, les entreprises élargissent leur offre, innovent pour répondre aux besoins des consommateurs et capitalisent sur les nouvelles tendances, ce qui alimente la croissance du marché.

- Obtenez le Marché du contrôle d'accès au réseau Aperçu des principaux acteurs clés

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWOT

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

Rapports récents

Témoignages

Raison d'acheter

- Prise de décision éclairée

- Compréhension de la dynamique du marché

- Analyse concurrentielle

- Connaissances clients

- Prévisions de marché

- Atténuation des risques

- Planification stratégique

- Justification des investissements

- Identification des marchés émergents

- Amélioration des stratégies marketing

- Amélioration de l'efficacité opérationnelle

- Alignement sur les tendances réglementaires

Obtenez un échantillon gratuit pour - Marché du contrôle d'accès au réseau

Obtenez un échantillon gratuit pour - Marché du contrôle d'accès au réseau