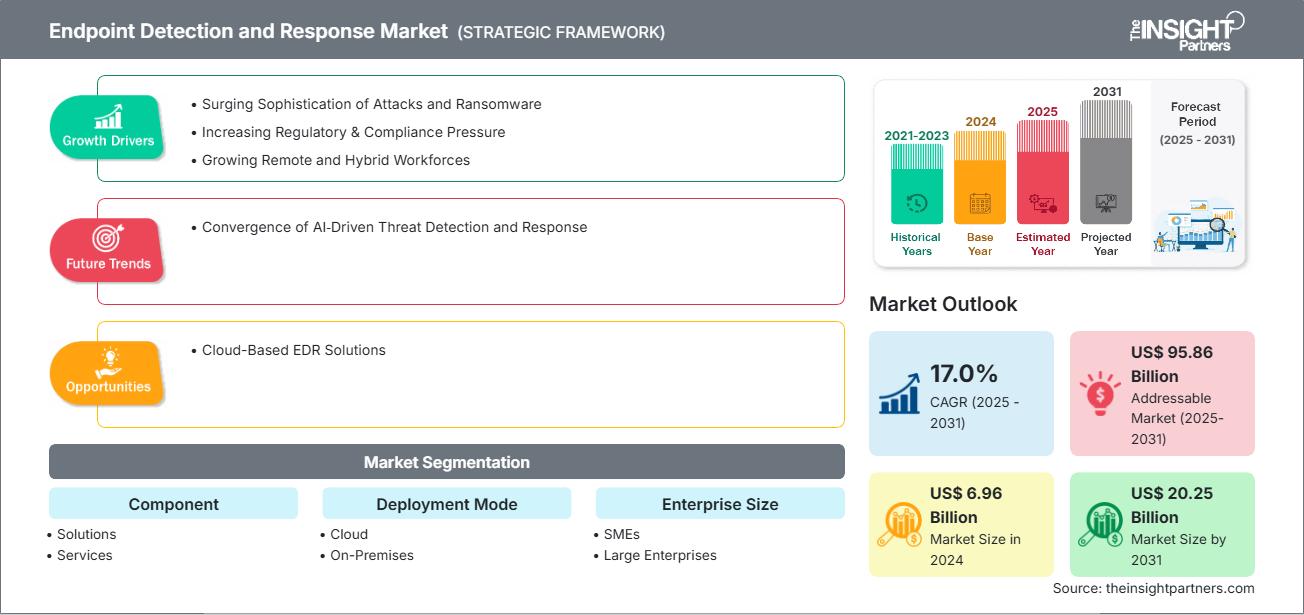

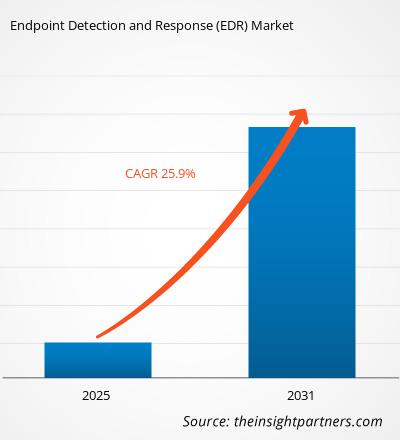

Si prevede che il mercato dell'Endpoint Detection and Response raggiungerà i 20,25 miliardi di dollari entro il 2031, rispetto ai 6,96 miliardi di dollari del 2024. Si prevede che il mercato registrerà un CAGR del 17,0% tra il 2025 e il 2031.

Analisi del mercato dell'Endpoint Detection and ResponseLa crescente sofisticazione degli attacchi, la crescente pressione e il ransomware da parte degli enti normativi e di conformità, nonché la crescente forza lavoro remota e ibrida, determinano le dimensioni del mercato globale dell'Endpoint Detection and Response. Gli antivirus tradizionali e gli strumenti di sicurezza perimetrali non sono in grado di contrastare le minacce avanzate, soprattutto perché gli aggressori sfruttano l'intelligenza artificiale, le vulnerabilità zero-day e le tattiche di ingegneria sociale per aggirare le difese. Le soluzioni EDR colmano queste lacune offrendo visibilità in tempo reale, analisi comportamentale e funzionalità di risposta diretta agli incidenti a livello di endpoint. Nel primo trimestre del 2024, l'Anti-Phishing Working Group (APWG) ha registrato 963.994 siti web di phishing unici, che sono scesi a 877.536 nel secondo trimestre.

Panoramica del mercato di Endpoint Detection and ResponseEndpoint Detection and Response (EDR) è una soluzione di sicurezza informatica progettata per monitorare, rilevare e rispondere alle minacce sugli endpoint che si connettono alla rete. Gli strumenti EDR monitorano le attività sospette in un file o in un utente. Il sistema EDR segnala queste attività, ne registra i dettagli e può intervenire, come isolare il dispositivo o interrompere un processo dannoso, per bloccare una potenziale violazione. Offre funzionalità avanzate di rilevamento delle minacce e di risposta in tempo reale per proteggere le organizzazioni dalle minacce informatiche in continua evoluzione. Gli strumenti EDR raccolgono e analizzano costantemente i dati dagli endpoint, alla ricerca di attività sospette che potrebbero indicare la presenza di malware, accessi non autorizzati o altri incidenti di sicurezza. Sfruttando l'analisi comportamentale, l'apprendimento automatico e l'intelligence sulle minacce, l'EDR aiuta i team di sicurezza a identificare minacce che potrebbero non essere individuate dalle soluzioni antivirus tradizionali.

Inoltre, i sistemi EDR consentono indagini rapide e risposte automatiche o manuali per contenere e porre rimedio agli attacchi, riducendo potenziali danni e tempi di inattività. Queste funzionalità rendono l'EDR essenziale per la risposta agli incidenti, la ricerca delle minacce e il miglioramento della sicurezza complessiva negli ambienti IT moderni.

Potrai personalizzare gratuitamente qualsiasi rapporto, comprese parti di questo rapporto, o analisi a livello di paese, pacchetto dati Excel, oltre a usufruire di grandi offerte e sconti per start-up e università

Mercato del rilevamento e della risposta degli endpoint: Approfondimenti strategici

-

Ottieni le principali tendenze chiave del mercato di questo rapporto.Questo campione GRATUITO includerà l'analisi dei dati, che vanno dalle tendenze di mercato alle stime e alle previsioni.

Fattori e opportunità di mercato per il rilevamento e la risposta degli endpoint

Fattori di mercato:-

Crescente sofisticazione di attacchi e ransomware:

Gli attacchi ransomware sono diventati particolarmente pervasivi, prendendo di mira organizzazioni e settori con payload sempre più complessi. -

Crescente pressione normativa e di conformità:

Con l'aumentare della sofisticatezza delle minacce informatiche, gli enti normativi di tutto il mondo impongono standard di sicurezza informatica più rigorosi. -

Crescita della forza lavoro remota e ibrida:

Il passaggio al lavoro da remoto post-pandemia ha ampliato la superficie di attacco, aumentando la domanda di protezione degli endpoint su dispositivi distribuiti.

Opportunità di mercato:

- Integrazione con Extended Detection & Piattaforme di risposta (XDR): i fornitori stanno espandendo le loro offerte EDR in ecosistemi XDR più ampi, consentendo una visibilità unificata su endpoint, reti, cloud e sicurezza della posta elettronica.

- Penetrazione del mercato delle PMI: man mano che l'EDR diventa più accessibile tramite modelli gestiti e basati su SaaS, le piccole e medie imprese stanno adottando sempre più questi strumenti.

- Automazione e Threat Hunting basati sull'intelligenza artificiale: i miglioramenti dell'intelligenza artificiale e dell'apprendimento automatico offrono opportunità per migliorare la previsione delle minacce, ridurre i falsi positivi e automatizzare le azioni di risposta nelle piattaforme EDR.

Il mercato Endpoint Detection and Response è suddiviso in diversi segmenti per offrire una visione più chiara del suo funzionamento, del suo potenziale di crescita e delle ultime tendenze. Di seguito è riportato l'approccio di segmentazione standard utilizzato nella maggior parte dei report di settore:

Per componente:

-

Soluzioni:

Le soluzioni Endpoint Detection and Response (EDR) forniscono un monitoraggio continuo e un rilevamento in tempo reale delle minacce su endpoint come laptop, desktop e server. -

Servizi:

Questo servizio si concentra sull'identificazione di attività sospette, potenziali violazioni e minacce avanzate che le soluzioni antivirus tradizionali spesso non rilevano.

Per modalità di distribuzione:

-

Cloud:

Cloud Endpoint Detection and Response (Cloud EDR) è un componente fondamentale delle moderne strategie di sicurezza informatica, progettato per fornire funzionalità avanzate di rilevamento, indagine e risposta alle minacce per gli endpoint che operano in ambienti cloud. -

In sede:

On-Premise Endpoint Detection and Response (EDR) è una soluzione di sicurezza distribuita all'interno dell'infrastruttura locale di un'organizzazione per monitorare, rilevare, e rispondere alle minacce informatiche che prendono di mira dispositivi endpoint come desktop, laptop e server.

Per dimensione aziendale:

-

PMI:

Le soluzioni di rilevamento e risposta agli endpoint (EDR) sono diventate sempre più essenziali per le piccole e medie imprese (PMI) poiché le minacce informatiche diventano più sofisticate. -

Grandi imprese:

Nelle grandi imprese, le soluzioni EDR svolgono un ruolo fondamentale nella protezione di una vasta gamma di dispositivi su reti geograficamente disperse.

Per settore dell'utente finale:

- BFSI

- IT e telecomunicazioni

- Sanità

- Commercio al dettaglio

- Pubblica amministrazione

- Produzione

- Altri

Ogni settore ha requisiti EDR specifici. Influenza le preferenze relative alla protezione degli endpoint e alle funzionalità.

Per area geografica:

- Nord America

- Europa

- Asia Pacifico

- America meridionale e centrale

- Medio Oriente e Africa

Si prevede che il mercato dell'Endpoint Detection and Response nell'area Asia-Pacifico registrerà la crescita più rapida. Il crescente utilizzo di smartphone e l'impegno di diversi governi a promuovere la protezione degli endpoint sono fattori che probabilmente guideranno il mercato.

Approfondimenti regionali sul mercato del rilevamento e della risposta degli endpointLe tendenze e i fattori regionali che influenzano il mercato dell'Endpoint Detection and Response durante il periodo di previsione sono stati ampiamente spiegati dagli analisti di The Insight Partners. Questa sezione illustra anche i segmenti e la geografia del mercato dell'Endpoint Detection and Response in Nord America, Europa, Asia-Pacifico, Medio Oriente e Africa, America Meridionale e Centrale.

Ambito del rapporto di mercato sul rilevamento e la risposta degli endpoint

| Attributo del rapporto | Dettagli |

|---|---|

| Dimensioni del mercato in 2024 | US$ 6.96 Billion |

| Dimensioni del mercato per 2031 | US$ 20.25 Billion |

| CAGR globale (2025 - 2031) | 17.0% |

| Dati storici | 2021-2023 |

| Periodo di previsione | 2025-2031 |

| Segmenti coperti |

By Componente

|

| Regioni e paesi coperti |

Nord America

|

| Leader di mercato e profili aziendali chiave |

|

Densità degli operatori del mercato Endpoint Detection and Response: comprendere il suo impatto sulle dinamiche aziendali

Il mercato dei sistemi di rilevamento e risposta agli endpoint è in rapida crescita, trainato dalla crescente domanda degli utenti finali, dovuta a fattori quali l'evoluzione delle preferenze dei consumatori, i progressi tecnologici e una maggiore consapevolezza dei vantaggi del prodotto. Con l'aumento della domanda, le aziende stanno ampliando la propria offerta, innovando per soddisfare le esigenze dei consumatori e sfruttando le tendenze emergenti, alimentando ulteriormente la crescita del mercato.

- Ottieni il Mercato del rilevamento e della risposta degli endpoint Panoramica dei principali attori chiave

Analisi della quota di mercato di Endpoint Detection and Response per area geografica

Si prevede che l'Asia Pacifica crescerà più rapidamente nei prossimi anni. Anche i mercati emergenti in America meridionale e centrale, Medio Oriente e Africa offrono numerose opportunità di espansione per i fornitori di soluzioni di Endpoint Detection and Response.

Il mercato di Endpoint Detection and Response cresce in modo diverso in ogni area geografica. Ciò è dovuto a fattori come la tecnologia digitale, le normative governative e il crescente ricorso agli attacchi informatici. Di seguito è riportato un riepilogo della quota di mercato e delle tendenze per area geografica:

1. Nord America

-

Quota di mercato:

Detiene una quota significativa del mercato globale -

Fattori chiave:

- Elevato volume di attacchi informatici

- Gli obblighi di conformità (ad esempio, linee guida CISA, norme informatiche SEC) costringono le aziende a investire in soluzioni EDR.

- I modelli di lavoro ibridi aumentano le vulnerabilità degli endpoint, stimolando la domanda di soluzioni EDR.

-

Tendenze:

Le aziende stanno integrando l'EDR con l'Extended Detection & Response (XDR) per una visibilità delle minacce multipiattaforma.

2. Europa

-

Quota di mercato:

Quota sostanziale dovuta alla rapida adozione del commercio digitale -

Fattori chiave:

- Conformità al GDPR e NIS2

- Aumento degli attacchi sponsorizzati dallo Stato

- Adozione da parte delle PMI

-

Tendenze:

I fornitori stanno integrando l'intelligenza artificiale e il machine learning per il rilevamento delle anomalie in tempo reale al fine di ridurre i falsi positivi.

3. Asia Pacifico

-

Quota di mercato:

Regione in più rapida crescita con una quota di mercato in aumento ogni anno -

Fattori chiave:

- Trasformazione digitale

- Attacchi alle infrastrutture critiche

- Iniziative governative

-

Tendenze:

Le soluzioni EDR esternalizzate guadagnano terreno a causa della carenza di competenze interne.

4. America meridionale e centrale

-

Quota di mercato:

Sebbene piccola, ma in rapida crescita -

Fattori chiave:

- Crescita del settore finanziario

- Rischi informatici geopolitici

-

Tendenze:

Integrazione con feed sulle minacce (ad esempio, DarkMatter, Group-IB) per avvisi contestuali.

5. Medio Oriente e Africa

-

Quota di mercato:

Mercato in crescita con progressi costanti -

Fattori chiave:

- Boom del Fintech

- Pressione normativa

-

Tendenze:

Startup e PMI adottano strumenti EDR basati su SaaS per convenienza e scalabilità.

Elevata densità di mercato e concorrenza

La concorrenza è forte a causa della presenza di operatori affermati come CrowdStrike, Microsoft e SentinelOne. Anche i provider regionali e di nicchia come Tenable (India), Blockbit (America Latina) e Kaspersky (Europa) stanno contribuendo al panorama competitivo in diverse regioni.

Questo elevato livello di concorrenza spinge le aziende a distinguersi offrendo:

- Funzionalità di sicurezza avanzate

- Servizi a valore aggiunto come analisi e rilevamento ransomware

- Modelli di prezzo competitivi

- Forte supporto clienti e facile integrazione

Opportunità e mosse strategiche

- Le partnership di canale (MSP, provider cloud) favoriscono la scalabilità.

- Unire EDR con la sicurezza di rete/cloud.

- CrowdStrike Holdings Inc. (Stati Uniti)

- Palo Alto Networks Inc., (Stati Uniti)

- Fortinet Inc., (Stati Uniti)

- Microsoft Corp, (Stati Uniti)

- SentinelOne Inc. (Stati Uniti)

- Broadcom Inc. (Stati Uniti)

- Cisco Systems Inc. (Stati Uniti)

- Trend Micro Inc. (Giappone)

- Zoho Corp Pvt Ltd (India)

- Sophos Ltd (Regno Unito)

Avvertenza: le aziende elencate sopra non sono classificate in un ordine particolare.

Altre aziende analizzate nel corso della ricerca:

- ESET

- FireEye

- Fortinet

- Kaspersky

- McAfee

- VMware Carbon Black

- Cybereason

- Tanium

- Cylance (BlackBerry)

- RSA Sicurezza

- Symantec

- Panda Security

- OpenText

- Malwarebytes

- HCL Technologies

-

CrowdStrike ed ExtraHop hanno ampliato la loro partnership

CrowdStrike ed ExtraHop hanno ampliato la loro partnership per affrontare le crescenti preoccupazioni in materia di sicurezza relative alla shadow AI, ovvero l'uso non autorizzato di strumenti e servizi di intelligenza artificiale da parte dei dipendenti che aggirano la supervisione organizzativa. Annunciata a RSAC 2025, l'integrazione alimenta la telemetria di rete di ExtraHop nel SIEM Falcon Next-Gen di CrowdStrike, consentendo ai centri operativi di sicurezza (SOC) di monitorare, rilevare e rispondere all'utilizzo non autorizzato dell'intelligenza artificiale in tempo reale. La soluzione congiunta offre ai team SOC una visibilità a livello aziendale su endpoint, reti, cloud e ambienti on-premise. -

Sophos ha annunciato una partnership strategica con Pax8

Sophos, leader globale di soluzioni di sicurezza innovative per contrastare gli attacchi informatici, ha annunciato una partnership strategica con Pax8, il principale marketplace del cloud commerce. La collaborazione introduce il portafoglio più completo di soluzioni di sicurezza informatica disponibile per la rete di Pax8, composta da oltre 40.000 fornitori di servizi gestiti (MSP). Gli MSP della rete Pax8 dispongono di un unico punto di riferimento completo con le migliori soluzioni di sicurezza informatica da un unico fornitore, tra cui Sophos Managed Detection and Response (MDR), Sophos Endpoint powered by Intercept X e Sophos Firewall. Questo rivoluziona le opportunità per i partner di canale di semplificare le operazioni, semplificare la fatturazione e ridurre la complessità della gestione della sicurezza informatica per i clienti.

Il rapporto "Dimensioni e previsioni del mercato di Endpoint Detection and Response (2021-2031)" fornisce un'analisi dettagliata del mercato che copre le seguenti aree:

- Dimensioni e previsioni del mercato di Endpoint Detection and Response a livello globale, regionale e nazionale per tutti i segmenti di mercato chiave coperti dall'ambito

- Tendenze del mercato di Endpoint Detection and Response, nonché dinamiche di mercato come driver, vincoli e opportunità chiave

- Analisi PEST e SWOT dettagliate

- Analisi del mercato di Endpoint Detection and Response che copre le principali tendenze del mercato, il quadro globale e regionale, i principali attori, le normative e i recenti sviluppi del mercato

- Analisi del panorama del settore e della concorrenza che copre la concentrazione del mercato, l'analisi della mappa termica, gli attori principali e i recenti sviluppi per il mercato di Endpoint Detection and Response

- Profili aziendali dettagliati

- Analisi storica (2 anni), anno base, previsione (7 anni) con CAGR

- Analisi PEST e SWOT

- Valore/volume delle dimensioni del mercato - Globale, Regionale, Nazionale

- Industria e panorama competitivo

- Set di dati Excel

Report recenti

Testimonianze

Motivo dell'acquisto

- Processo decisionale informato

- Comprensione delle dinamiche di mercato

- Analisi competitiva

- Analisi dei clienti

- Previsioni di mercato

- Mitigazione del rischio

- Pianificazione strategica

- Giustificazione degli investimenti

- Identificazione dei mercati emergenti

- Miglioramento delle strategie di marketing

- Aumento dell'efficienza operativa

- Allineamento alle tendenze normative

Ottieni un campione gratuito per - Mercato del rilevamento e della risposta degli endpoint

Ottieni un campione gratuito per - Mercato del rilevamento e della risposta degli endpoint