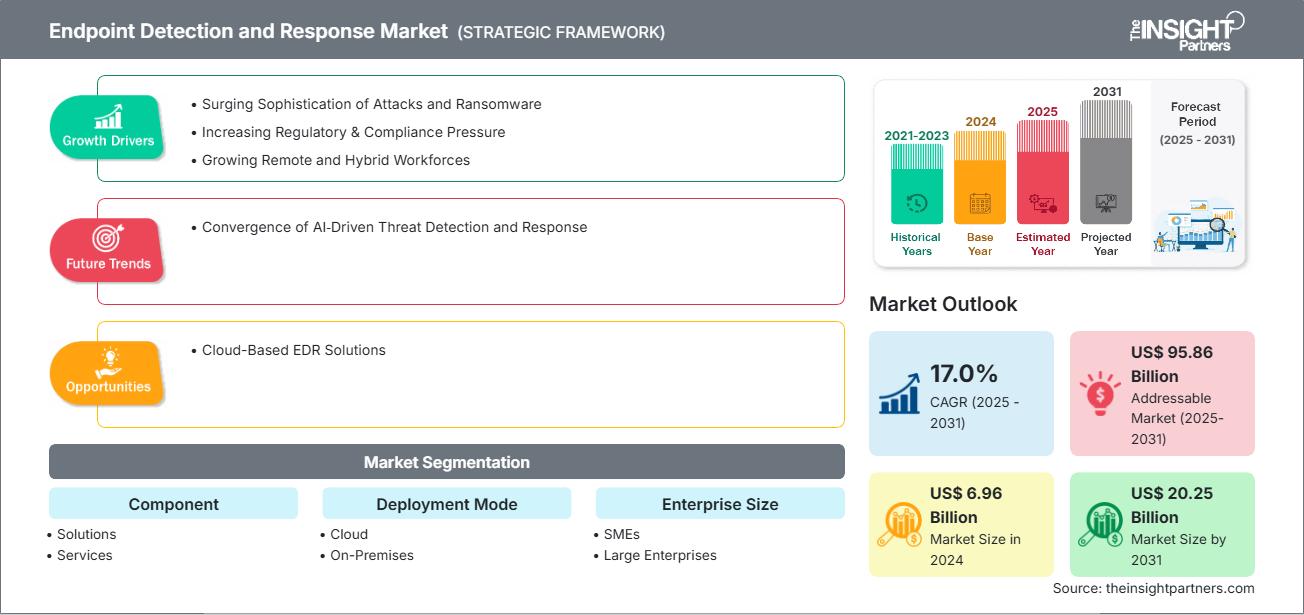

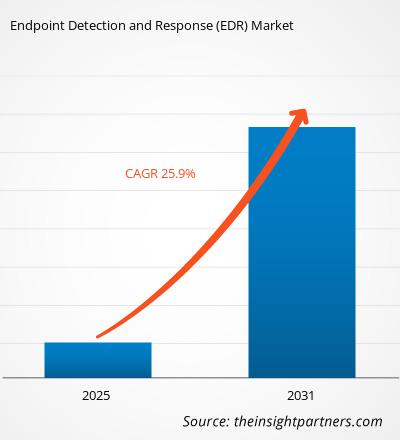

Der Markt für Endpoint Detection and Response wird voraussichtlich von 6,96 Milliarden US-Dollar im Jahr 2024 auf 20,25 Milliarden US-Dollar im Jahr 2031 anwachsen. Für den Markt wird zwischen 2025 und 2031 eine durchschnittliche jährliche Wachstumsrate (CAGR) von 17,0 % erwartet.

Marktanalyse für Endpoint Detection and ResponseDie zunehmende Raffinesse der Angriffe, der zunehmende Druck und die Verbreitung von Ransomware durch Regulierungsbehörden und Compliance sowie die zunehmende Anzahl von Remote- und Hybridbelegschaften treiben das Wachstum des globalen Marktes für Endpoint Detection and Response voran. Herkömmliche Antiviren- und Perimeter-basierte Sicherheitstools können fortgeschrittene Bedrohungen nicht bekämpfen, insbesondere da Angreifer KI, Zero-Day-Schwachstellen und Social-Engineering-Taktiken ausnutzen, um Abwehrmaßnahmen zu umgehen. EDR-Lösungen schließen diese Lücken, indem sie Echtzeittransparenz, Verhaltensanalysen und direkte Incident-Response-Funktionen auf Endpunktebene bieten. Im ersten Quartal 2024 verzeichnete die Anti-Phishing Working Group (APWG) 963.994 einzigartige Phishing-Websites, im zweiten Quartal sank diese Zahl auf 877.536.

Marktübersicht für Endpoint Detection and ResponseEndpoint Detection and Response (EDR) ist eine Cybersicherheitslösung zur Überwachung, Erkennung und Reaktion auf Bedrohungen auf Endpunkten, die mit dem Netzwerk verbunden sind. EDR-Tools überwachen verdächtige Aktivitäten in einer Datei oder einem Benutzer. Das EDR-System markiert diese Aktivitäten, zeichnet die Details auf und kann Maßnahmen ergreifen – wie z. B. die Isolierung des Geräts oder das Beenden eines bösartigen Prozesses – um einen potenziellen Verstoß zu stoppen. Es bietet erweiterte Bedrohungserkennung und Echtzeit-Reaktionsfunktionen, um Unternehmen vor sich entwickelnden Cyber-Bedrohungen zu schützen. EDR-Tools sammeln und analysieren kontinuierlich Daten von Endpunkten und suchen nach verdächtigen Aktivitäten, die auf das Vorhandensein von Malware, unbefugten Zugriff oder andere Sicherheitsvorfälle hinweisen können. Durch die Nutzung von Verhaltensanalysen, maschinellem Lernen und Bedrohungsinformationen unterstützt EDR Sicherheitsteams dabei, Bedrohungen zu identifizieren, die von herkömmlichen Antivirenlösungen möglicherweise übersehen werden.

Darüber hinaus ermöglichen EDR-Systeme eine schnelle Untersuchung sowie automatisierte oder manuelle Reaktionen, um Angriffe einzudämmen und zu beheben und so potenzielle Schäden und Ausfallzeiten zu reduzieren. Diese Funktionen machen EDR unverzichtbar für die Reaktion auf Vorfälle, die Bedrohungssuche und die Verbesserung der allgemeinen Sicherheitslage in modernen IT-Umgebungen.

Sie erhalten kostenlos Anpassungen an jedem Bericht, einschließlich Teilen dieses Berichts oder einer Analyse auf Länderebene, eines Excel-Datenpakets sowie tolle Angebote und Rabatte für Start-ups und Universitäten.

Markt für Endpunkterkennung und -reaktion: Strategische Einblicke

-

Holen Sie sich die wichtigsten Markttrends aus diesem Bericht.Dieses KOSTENLOSE Beispiel umfasst Datenanalysen, die von Markttrends bis hin zu Schätzungen und Prognosen reichen.

Markttreiber und Chancen für Endpoint Detection and Response

Markttreiber:-

Zunehmende Raffinesse von Angriffen und Ransomware:

Ransomware-Angriffe sind besonders weit verbreitet und zielen mit immer komplexeren Nutzlasten auf Organisationen und Sektoren ab. -

Steigender Druck durch Regulierungsbehörden und Compliance:

Da Cyberbedrohungen immer raffinierter werden, setzen Regulierungsbehörden weltweit strengere Cybersicherheitsstandards durch. -

Zunahme von Remote- und Hybridbelegschaften:

Die Verlagerung auf Remote-Arbeit nach der Pandemie hat die Angriffsfläche vergrößert und die Nachfrage nach Endpunktschutz auf verteilten Geräten erhöht.

Marktchancen:

- Integration mit Extended Detection & Response (XDR)-Plattformen: Anbieter erweitern ihre EDR-Angebote auf breitere XDR-Ökosysteme und ermöglichen so eine einheitliche Transparenz über Endpunkte, Netzwerke, Cloud und E-Mail-Sicherheit hinweg.

- Durchdringung des KMU-Marktes: Da EDR durch SaaS-basierte und verwaltete Modelle erschwinglicher wird, setzen kleine und mittlere Unternehmen diese Tools zunehmend ein.

- KI-gestützte Automatisierung und Bedrohungssuche: Verbesserungen bei KI und maschinellem Lernen bieten Möglichkeiten zur Verbesserung der Bedrohungsvorhersage, zur Reduzierung von Fehlalarmen und zur Automatisierung von Reaktionsmaßnahmen in EDR-Plattformen.

Der Markt für Endpoint Detection and Response ist in verschiedene Segmente unterteilt, um einen klareren Überblick über seine Funktionsweise, sein Wachstumspotenzial und die neuesten Trends zu geben. Nachfolgend finden Sie den Standard-Segmentierungsansatz, der in den meisten Branchenberichten verwendet wird:

Nach Komponente:

-

Lösungen:

Endpoint Detection and Response (EDR)-Lösungen ermöglichen kontinuierliche Überwachung und Echtzeiterkennung von Bedrohungen auf Endpunkten wie Laptops, Desktops und Servern. -

Dienste:

Dieser Dienst konzentriert sich auf die Identifizierung verdächtiger Aktivitäten, potenzieller Sicherheitsverletzungen und fortgeschrittener Bedrohungen, die von herkömmlichen Antivirenlösungen oft übersehen werden.

Nach Bereitstellungsmodus:

-

Cloud:

Cloud Endpoint Detection and Response (Cloud EDR) ist eine wichtige Komponente moderner Cybersicherheitsstrategien und bietet erweiterte Funktionen zur Bedrohungserkennung, -untersuchung und -reaktion für Endpunkte in Cloud-Umgebungen. -

On-Premises:

On-Premise Endpoint Detection and Response (EDR) ist eine Sicherheitslösung, die innerhalb der lokalen Infrastruktur eines Unternehmens bereitgestellt wird, um Cyberangriffe zu überwachen, zu erkennen und darauf zu reagieren. Bedrohungen, die auf Endgeräte wie Desktops, Laptops und Server abzielen.

Nach Unternehmensgröße:

-

KMU:

Endpoint Detection and Response (EDR)-Lösungen sind für kleine und mittlere Unternehmen (KMU) zunehmend wichtiger geworden, da die Cyber-Bedrohungen immer ausgefeilter werden. -

Großunternehmen:

In großen Unternehmen spielen EDR-Lösungen eine entscheidende Rolle bei der Sicherung einer Vielzahl von Geräten in geografisch verteilten Netzwerken.

Nach Endbenutzerbranche:

- BFSI

- IT und Telekommunikation

- Gesundheitswesen

- Einzelhandel

- Behörde

- Fertigung

- Sonstige

Jeder Sektor hat spezifische EDR-Anforderungen. Es beeinflusst den Endgeräteschutz und die Funktionspräferenzen.

Nach Geografie:

- Nordamerika

- Europa

- Asien-Pazifik

- Süd- und Mittelamerika

- Naher Osten und Afrika

Der Markt für Endgeräteerkennung und -reaktion im Asien-Pazifik-Raum wird voraussichtlich das schnellste Wachstum verzeichnen. Die zunehmende Nutzung von Smartphones und die Förderung des Endgeräteschutzes durch mehrere Regierungen sind Faktoren, die den Markt wahrscheinlich antreiben werden.

Regionale Einblicke in den Markt für Endpunkterkennung und -reaktionDie Analysten von The Insight Partners haben die regionalen Trends und Faktoren, die den Markt für Endpoint Detection and Response im Prognosezeitraum beeinflussen, ausführlich erläutert. In diesem Abschnitt werden auch die Marktsegmente und die geografische Lage von Endpoint Detection and Response in Nordamerika, Europa, im asiatisch-pazifischen Raum, im Nahen Osten und Afrika sowie in Süd- und Mittelamerika erörtert.

Umfang des Marktberichts zu Endpoint Detection and Response

| Berichtsattribut | Einzelheiten |

|---|---|

| Marktgröße in 2024 | US$ 6.96 Billion |

| Marktgröße nach 2031 | US$ 20.25 Billion |

| Globale CAGR (2025 - 2031) | 17.0% |

| Historische Daten | 2021-2023 |

| Prognosezeitraum | 2025-2031 |

| Abgedeckte Segmente |

By Komponente

|

| Abgedeckte Regionen und Länder |

Nordamerika

|

| Marktführer und wichtige Unternehmensprofile |

|

Dichte der Marktteilnehmer im Bereich Endpoint Detection and Response: Die Auswirkungen auf die Geschäftsdynamik verstehen

Der Markt für Endpoint Detection and Response wächst rasant. Dies wird durch die steigende Endnutzernachfrage aufgrund veränderter Verbraucherpräferenzen, technologischer Fortschritte und eines stärkeren Bewusstseins für die Produktvorteile vorangetrieben. Mit der steigenden Nachfrage erweitern Unternehmen ihr Angebot, entwickeln Innovationen, um den Bedürfnissen der Verbraucher gerecht zu werden, und nutzen neue Trends, was das Marktwachstum weiter ankurbelt.

- Holen Sie sich die Markt für Endpunkterkennung und -reaktion Übersicht der wichtigsten Akteure

Marktanteilsanalyse für Endpoint Detection and Response nach geografischer Lage

Der asiatisch-pazifische Raum wird in den nächsten Jahren voraussichtlich am schnellsten wachsen. Auch die Schwellenmärkte in Süd- und Mittelamerika, dem Nahen Osten und Afrika bieten Anbietern von Endpoint Detection and Response zahlreiche ungenutzte Expansionsmöglichkeiten.

Der Markt für Endpoint Detection and Response wächst in den einzelnen Regionen unterschiedlich. Dies liegt an Faktoren wie digitaler Technologie, gesetzlichen Vorschriften und der zunehmenden Nutzung von Cyberangriffen. Nachfolgend finden Sie eine Zusammenfassung der Marktanteile und Trends nach Regionen:

1. Nordamerika

-

Marktanteil:

Hat einen erheblichen Anteil am Weltmarkt -

Wichtige Treiber:

- Hohes Cyberangriffsvolumen

- Compliance-Vorschriften (z. B. CISA-Richtlinien, SEC-Cyberregeln) zwingen Unternehmen, in EDR zu investieren.

- Hybride Arbeitsmodelle erhöhen die Schwachstellen von Endpunkten und steigern die Nachfrage nach EDR-Lösungen.

-

Trends:

Unternehmen kombinieren EDR mit Extended Detection & Response (XDR), um plattformübergreifende Bedrohungstransparenz zu erreichen.

2. Europa

-

Marktanteil:

Beträchtlicher Anteil aufgrund der frühen Einführung des digitalen Handels -

Wichtige Treiber:

- DSGVO- und NIS2-Konformität

- Anstieg staatlich geförderter Angriffe

- Einführung in KMU

-

Trends:

Anbieter integrieren KI/ML zur Echtzeit-Anomalieerkennung, um Fehlalarme zu reduzieren.

3. Asien-Pazifik

-

Marktanteil:

Am schnellsten wachsende Region mit jährlich steigendem Marktanteil -

Wichtige Treiber:

- Digitale Transformation

- Angriffe auf kritische Infrastrukturen

- Regierungsinitiativen

-

Trends:

Ausgelagerte EDR-Lösungen gewinnen aufgrund des Fachkräftemangels im Unternehmen an Bedeutung.

4. Süd- und Mittelamerika

-

Marktanteil:

Obwohl klein, wächst er schnell -

Wichtige Treiber:

- Wachstum des Finanzsektors

- Geopolitische Cyberrisiken

-

Trends:

Integration mit Bedrohungs-Feeds (z. B. DarkMatter, Group-IB) für kontextbezogene Warnungen.

5. Naher Osten und Afrika

-

Marktanteil:

Wachsender Markt mit stetigem Fortschritt -

Wichtige Treiber:

- Fintech-Boom

- Regulierungsdruck

-

Trends:

Startups und KMUs übernehmen SaaS-basierte EDR-Tools aus Kostengründen und wegen ihrer Skalierbarkeit.

Hohe Marktdichte und Wettbewerb

Der Wettbewerb ist aufgrund der Präsenz etablierter Akteure wie CrowdStrike, Microsoft und SentinelOne stark. Regionale und Nischenanbieter wie Tenable (Indien), Blockbit (Lateinamerika) und Kaspersky (Europa) tragen ebenfalls zum Wettbewerbsumfeld in verschiedenen Regionen bei.

Dieses hohe Wettbewerbsniveau zwingt Unternehmen dazu, sich durch folgende Angebote abzuheben:

- Erweiterte Sicherheitsfunktionen

- Mehrwertdienste wie Analysen und Ransomware-Erkennung

- Wettbewerbsfähige Preismodelle

- Intensiver Kundensupport und einfache Integration

Chancen und strategische Schritte

- Channel-Partnerschaften (MSPs, Cloud-Anbieter) fördern die Skalierung.

- Zusammenführung von EDR mit Netzwerk-/Cloud-Sicherheit.

- CrowdStrike Holdings Inc. (USA)

- Palo Alto Networks Inc. (USA)

- Fortinet Inc. (USA)

- Microsoft Corp, (USA)

- SentinelOne Inc. (USA)

- Broadcom Inc. (USA)

- Cisco Systems Inc. (USA)

- Trend Micro Inc. (Japan)

- Zoho Corp Pvt Ltd (Indien)

- Sophos Ltd (Großbritannien)

Haftungsausschluss: Die oben aufgeführten Unternehmen sind nicht in einer bestimmten Reihenfolge aufgeführt.

Weitere im Rahmen der Untersuchung analysierte Unternehmen:

- ESET

- FireEye

- Fortinet

- Kaspersky

- McAfee

- VMware Carbon Black

- Cybereason

- Tanium

- Cylance (BlackBerry)

- RSA Sicherheit

- Symantec

- Panda Security

- OpenText

- Malwarebytes

- HCL Technologies

-

CrowdStrike und ExtraHop haben ihre Partnerschaft erweitert

CrowdStrike und ExtraHop haben ihre Partnerschaft erweitert, um den wachsenden Sicherheitsbedenken im Zusammenhang mit Schatten-KI zu begegnen – der unbefugten Nutzung von KI-Tools und -Diensten durch Mitarbeiter unter Umgehung der organisatorischen Aufsicht. Die auf der RSAC 2025 angekündigte Integration speist die Netzwerktelemetrie von ExtraHop in CrowdStrikes Falcon Next-Gen SIEM ein und ermöglicht es Security Operations Centern (SOCs), nicht genehmigte KI-Nutzung in Echtzeit zu überwachen, zu erkennen und darauf zu reagieren. Die gemeinsame Lösung bietet SOC-Teams unternehmensweite Transparenz über Endpunkte, Netzwerke, Cloud- und On-Premise-Umgebungen hinweg. -

Sophos gibt strategische Partnerschaft mit Pax8 bekannt

Sophos, ein weltweit führender Anbieter innovativer Sicherheitslösungen zur Abwehr von Cyberangriffen, hat eine strategische Partnerschaft mit Pax8, dem führenden Cloud-Commerce-Marktplatz, bekannt gegeben. Die Zusammenarbeit erweitert das Pax8-Netzwerk mit über 40.000 Managed Service Providern (MSPs) um das umfassendste Portfolio an Cybersicherheitslösungen. MSPs im Pax8-Netzwerk erhalten einen umfassenden One-Stop-Shop mit erstklassigen Cybersicherheitslösungen eines einzigen Anbieters, darunter Sophos Managed Detection and Response (MDR), Sophos Endpoint powered by Intercept X und Sophos Firewall. Dies revolutioniert die Möglichkeiten für Vertriebspartner, Abläufe zu optimieren, die Abrechnung zu vereinfachen und die Komplexität des Cybersicherheitsmanagements für alle Kunden zu reduzieren.

Der Bericht „Marktgröße und -prognose für Endpunkterkennung und -reaktion (2021–2031)“ bietet eine detaillierte Analyse des Marktes und deckt die folgenden Bereiche ab:

- Marktgröße und -prognose für Endpunkterkennung und -reaktion auf globaler, regionaler und Länderebene für alle wichtigen Marktsegmente, die im Rahmen abgedeckt sind

- Markttrends für Endpunkterkennung und -reaktion sowie Marktdynamik wie Treiber, Einschränkungen und wichtige Chancen

- Detaillierte PEST- und SWOT-Analyse

- Marktanalyse für Endpunkterkennung und -reaktion mit wichtigen Markttrends, globalen und regionalen Rahmenbedingungen, wichtigen Akteuren, Vorschriften und aktuellen Marktentwicklungen

- Branchenlandschaft und Wettbewerbsanalyse mit Marktkonzentration, Heatmap-Analyse, prominenten Akteuren und aktuellen Entwicklungen für den Markt für Endpunkterkennung und -reaktion

- Detaillierte Unternehmensprofile

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branchen- und Wettbewerbslandschaft

- Excel-Datensatz

Aktuelle Berichte

Erfahrungsberichte

Grund zum Kauf

- Fundierte Entscheidungsfindung

- Marktdynamik verstehen

- Wettbewerbsanalyse

- Kundeneinblicke

- Marktprognosen

- Risikominimierung

- Strategische Planung

- Investitionsbegründung

- Identifizierung neuer Märkte

- Verbesserung von Marketingstrategien

- Steigerung der Betriebseffizienz

- Anpassung an regulatorische Trends

Kostenlose Probe anfordern für - Markt für Endpunkterkennung und -reaktion

Kostenlose Probe anfordern für - Markt für Endpunkterkennung und -reaktion