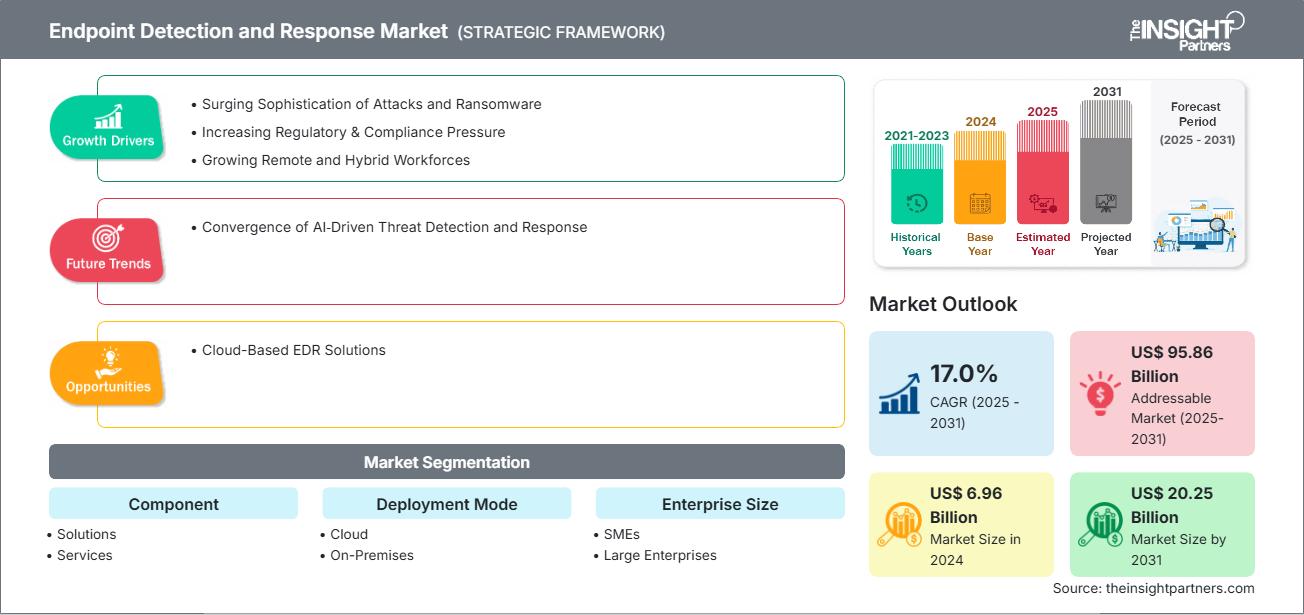

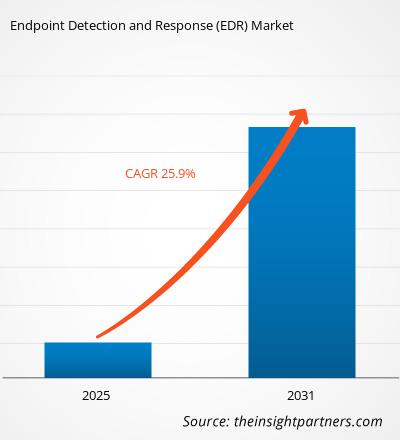

Le marché de la détection et de la réponse aux points d'extrémité devrait atteindre 20,25 milliards de dollars d'ici 2031, contre 6,96 milliards de dollars en 2024. Le marché devrait enregistrer un TCAC de 17,0 % entre 2025 et 2031.

Analyse du marché de la détection et de la réponse aux points d'extrémitéLa sophistication croissante des attaques, la pression croissante et les rançongiciels liés à la réglementation et à la conformité, ainsi que la croissance du personnel à distance et hybride stimulent la taille du marché mondial de la détection et de la réponse aux points d'extrémité. Les antivirus traditionnels et les outils de sécurité basés sur le périmètre ne peuvent pas lutter contre les menaces avancées, en particulier lorsque les attaquants exploitent l'IA, les vulnérabilités zero-day et les tactiques d'ingénierie sociale pour contourner les défenses. Les solutions EDR comblent ces lacunes en offrant une visibilité en temps réel, une analyse comportementale et des capacités de réponse directe aux incidents au niveau des points d'extrémité. Au premier trimestre 2024, le groupe de travail anti-hameçonnage (APWG) a recensé 963 994 sites web d'hameçonnage uniques, chiffre tombé à 877 536 au deuxième trimestre.

Aperçu du marché de la détection et de la réponse aux points de terminaisonLa détection et la réponse aux points de terminaison (EDR) sont une solution de cybersécurité conçue pour surveiller, détecter et répondre aux menaces sur les points de terminaison qui se connectent au réseau. Les outils EDR surveillent les activités suspectes dans un fichier ou un utilisateur. Le système EDR signale ces activités, enregistre les détails et peut prendre des mesures, comme isoler l'appareil ou arrêter un processus malveillant, pour empêcher une violation potentielle. Il offre des capacités avancées de détection des menaces et de réponse en temps réel pour protéger les organisations contre les cybermenaces en constante évolution. Les outils EDR collectent et analysent en continu les données des points de terminaison, à la recherche d'activités suspectes pouvant indiquer la présence de logiciels malveillants, d'accès non autorisés ou d'autres incidents de sécurité. En exploitant l'analyse comportementale, l'apprentissage automatique et la veille sur les menaces, l'EDR aide les équipes de sécurité à identifier les menaces qui pourraient échapper aux solutions antivirus traditionnelles.

De plus, les systèmes EDR permettent une investigation rapide et des réponses automatisées ou manuelles pour contenir et corriger les attaques, réduisant ainsi les dommages potentiels et les temps d'arrêt. Ces fonctionnalités rendent l'EDR essentiel pour la réponse aux incidents, la traque des menaces et l'amélioration de la sécurité globale dans les environnements informatiques modernes.

Vous bénéficierez d’une personnalisation sur n’importe quel rapport - gratuitement - y compris des parties de ce rapport, ou une analyse au niveau du pays, un pack de données Excel, ainsi que de profiter d’offres exceptionnelles et de réductions pour les start-ups et les universités

Marché de la détection et de la réponse aux points finaux: Perspectives stratégiques

-

Obtenez les principales tendances clés du marché de ce rapport.Cet échantillon GRATUIT comprendra une analyse de données, allant des tendances du marché aux estimations et prévisions.

Moteurs et opportunités du marché de la détection et de la réponse aux points de terminaison

Moteurs du marché :-

Sophistication croissante des attaques et des ransomwares :

Les attaques de ransomwares sont devenues particulièrement répandues, ciblant les organisations et les secteurs avec des charges utiles de plus en plus complexes. -

Pression réglementaire et de conformité croissante :

À mesure que les cybermenaces deviennent plus sophistiquées, les organismes de réglementation du monde entier appliquent des normes de cybersécurité plus strictes. -

Croissance des effectifs à distance et hybrides :

Le passage post-pandémique au travail à distance a élargi la surface d'attaque, augmentant la demande de protection des points de terminaison sur les appareils distribués.

Opportunités de marché :

- Intégration avec la détection et la réponse aux points de terminaison étendues Plateformes de réponse (XDR) : les fournisseurs étendent leurs offres EDR à des écosystèmes XDR plus larges, permettant une visibilité unifiée sur les points de terminaison, les réseaux, le cloud et la sécurité des e-mails.

- Pénétration du marché des PME : à mesure que l'EDR devient plus abordable grâce aux modèles SaaS et gérés, les petites et moyennes entreprises adoptent de plus en plus ces outils.

- Automatisation et chasse aux menaces basées sur l'IA : les améliorations de l'IA et de l'apprentissage automatique offrent des opportunités d'améliorer la prédiction des menaces, de réduire les faux positifs et d'automatiser les actions de réponse dans les plateformes EDR.

Le marché de la détection et de la réponse aux points de terminaison est divisé en différents segments pour donner une vision plus claire de son fonctionnement, de son potentiel de croissance et des dernières tendances. Vous trouverez ci-dessous l'approche de segmentation standard utilisée dans la plupart des rapports sectoriels :

Par composant :

-

Solutions :

Les solutions de détection et de réponse aux points de terminaison (EDR) assurent une surveillance continue et une détection en temps réel des menaces sur les points de terminaison tels que les ordinateurs portables, les ordinateurs de bureau et les serveurs. -

Services :

Ce service se concentre sur l'identification des activités suspectes, des violations potentielles et des menaces avancées que les solutions antivirus traditionnelles manquent souvent.

Par mode de déploiement :

-

Cloud :

Cloud Endpoint Detection and Response (EDR) est un composant essentiel des stratégies de cybersécurité modernes, conçu pour fournir des capacités avancées de détection, d'investigation et de réponse aux menaces pour les points de terminaison fonctionnant dans des environnements cloud. -

Sur site :

La détection et la réponse aux points de terminaison (EDR) sur site est une solution de sécurité déployée au sein de l'infrastructure locale d'une organisation pour surveiller, détecter et répondre aux cybermenaces ciblant les terminaux tels que les ordinateurs de bureau, les ordinateurs portables et les serveurs.

Par taille d'entreprise :

-

PME :

Les solutions de détection et de réponse aux terminaux (EDR) sont devenues de plus en plus essentielles pour les petites et moyennes entreprises (PME) à mesure que les cybermenaces deviennent plus sophistiquées. -

Grandes entreprises :

Dans les grandes entreprises, les solutions EDR jouent un rôle essentiel dans la sécurisation d'une vaste gamme d'appareils sur des réseaux géographiquement dispersés.

Par secteur d'activité :

- BFSI

- Informatique et télécommunications

- Santé

- Commerce de détail

- Gouvernement

- Fabrication

- Autres

Chaque secteur a des exigences EDR spécifiques. Cela influence la protection des terminaux et les préférences en matière de fonctionnalités.

Par zone géographique :

- Amérique du Nord

- Europe

- Asie-Pacifique

- Amérique du Sud et centrale

- Moyen-Orient et Afrique

Le marché de la détection et de la réponse aux terminaux en Asie-Pacifique devrait connaître la croissance la plus rapide. L'utilisation croissante des smartphones et les encouragements de plusieurs gouvernements à la protection des terminaux sont des facteurs susceptibles de stimuler le marché.

Analyse régionale du marché de la détection et de la réponse aux points de terminaisonLes tendances et facteurs régionaux influençant le marché de la détection et de la réponse aux terminaux tout au long de la période de prévision ont été détaillés par les analystes de The Insight Partners. Cette section aborde également les segments et la géographie du marché de la détection et de la réponse aux terminaux en Amérique du Nord, en Europe, en Asie-Pacifique, au Moyen-Orient et en Afrique, ainsi qu'en Amérique du Sud et en Amérique centrale.

Portée du rapport sur le marché de la détection et de la réponse aux points finaux

| Attribut de rapport | Détails |

|---|---|

| Taille du marché en 2024 | US$ 6.96 Billion |

| Taille du marché par 2031 | US$ 20.25 Billion |

| TCAC mondial (2025 - 2031) | 17.0% |

| Données historiques | 2021-2023 |

| Période de prévision | 2025-2031 |

| Segments couverts |

By Composant

|

| Régions et pays couverts |

Amérique du Nord

|

| Leaders du marché et profils d'entreprises clés |

|

Densité des acteurs du marché de la détection et de la réponse aux points de terminaison : comprendre son impact sur la dynamique des entreprises

Le marché de la détection et de la réponse aux terminaux connaît une croissance rapide, portée par une demande croissante des utilisateurs finaux, due à des facteurs tels que l'évolution des préférences des consommateurs, les avancées technologiques et une meilleure connaissance des avantages du produit. Face à cette demande croissante, les entreprises élargissent leur offre, innovent pour répondre aux besoins des consommateurs et capitalisent sur les nouvelles tendances, ce qui alimente la croissance du marché.

- Obtenez le Marché de la détection et de la réponse aux points finaux Aperçu des principaux acteurs clés

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWOT

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

Rapports récents

Témoignages

Raison d'acheter

- Prise de décision éclairée

- Compréhension de la dynamique du marché

- Analyse concurrentielle

- Connaissances clients

- Prévisions de marché

- Atténuation des risques

- Planification stratégique

- Justification des investissements

- Identification des marchés émergents

- Amélioration des stratégies marketing

- Amélioration de l'efficacité opérationnelle

- Alignement sur les tendances réglementaires

Obtenez un échantillon gratuit pour - Marché de la détection et de la réponse aux points finaux

Obtenez un échantillon gratuit pour - Marché de la détection et de la réponse aux points finaux