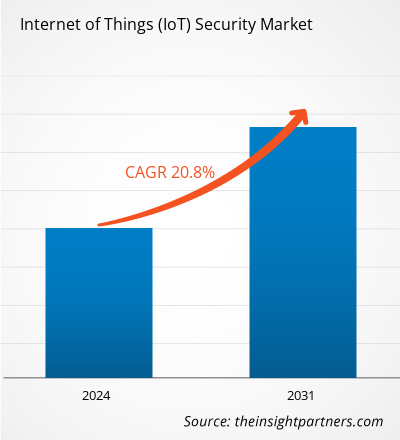

Si prevede che la dimensione del mercato della sicurezza dell'Internet of Things (IoT) raggiungerà i 106,40 miliardi di dollari entro il 2031, rispetto ai 23,45 miliardi di dollari del 2023. Si prevede che il mercato registrerà un CAGR del 20,8% nel 2023-2031. Le crescenti preoccupazioni sulla sicurezza delle infrastrutture critiche e la crescita delle città intelligenti stanno alimentando la crescita del mercato della sicurezza IoT.

Analisi del mercato della sicurezza dell'Internet delle cose (IoT)

Diversi fattori chiave guidano il mercato della sicurezza dell'Internet of Things (IoT). Diversi fattori stanno guidando questa crescita. Uno di questi è l'aumento degli incidenti di sicurezza dell'IoT dell'Industria 4.0 che evidenziano la necessità di una maggiore resilienza informatica. Queste vulnerabilità dell'IoT offrono agli hacker nuove vie di sfruttamento, un aumento delle normative sulla sicurezza dell'IoT e un aumento delle preoccupazioni sulla sicurezza per le infrastrutture critiche.

Panoramica del mercato della sicurezza dell'Internet delle cose (IoT)

La protezione dei dispositivi e delle reti IoT contro il furto e la distorsione dei dati da parte degli hacker è nota come sicurezza IoT (Internet of Things). La necessità di proteggere il futuro dei dispositivi connessi a Internet installando in modo robusto le misure di sicurezza necessarie/di prossima generazione, migliorando la trasparenza e concedendo agli utenti la possibilità di negare la raccolta di dati è una delle ragioni principali che guidano il mercato nel periodo di proiezione.

Personalizza questo report in base alle tue esigenze

Riceverai la personalizzazione gratuita di qualsiasi report, comprese parti di questo report, o analisi a livello nazionale, pacchetto dati Excel, oltre a usufruire di grandi offerte e sconti per start-up e università

Mercato della sicurezza dell'Internet delle cose (IoT): approfondimenti strategici

-

Scopri le principali tendenze di mercato in questo rapporto.Questo campione GRATUITO includerà analisi di dati che spaziano dalle tendenze di mercato alle stime e alle previsioni.

Driver e opportunità del mercato della sicurezza dell'Internet of Things (IoT)

Crescenti preoccupazioni sulla sicurezza delle infrastrutture critiche a favore del mercato

Gli hacker si stanno concentrando sui dispositivi Internet of Things (IoT) e sfruttando difetti noti come password, nomi utente predefiniti e backdoor di codice statico. Tutti i settori stanno abbracciando l'automazione nel mondo moderno tramite l'integrazione IOT. I primi utilizzatori dell'Internet of Things , infrastrutture essenziali come acqua, energia e altre risorse stanno attualmente automatizzando.

L'automazione aumenta significativamente l'efficienza operativa, ma rende anche i sistemi vulnerabili agli attacchi informatici. La crescente vulnerabilità sistemica è emersa come la principale preoccupazione mondiale per i governi. I controlli di un reattore nucleare rappresentano un serio rischio sia per la vita umana che per la proprietà nel caso in cui vengano manomessi intenzionalmente o dolosamente.

Aumento delle applicazioni IoT nelle reti 5G

Il Multi-access Edge Computing (MEC) e la bassa latenza del 5G aiutano a ottimizzare l'output in una fabbrica intelligente abilitata per IoT. Il settore ICT sta adottando servizi e applicazioni IoT più rapidamente grazie alla tecnologia 5G. In luoghi distanti su larga scala come miniere e veicoli connessi, si prevede che il 5G aprirà nuovi casi d'uso nel monitoraggio remoto, nell'ispezione visiva e nelle operazioni autonome.

Analisi della segmentazione del rapporto di mercato sulla sicurezza dell'Internet delle cose (IoT)

I segmenti chiave che hanno contribuito alla derivazione dell'analisi di mercato della sicurezza dell'Internet of Things (IoT) sono tipologia, soluzione e applicazione.

- In base al tipo, il mercato della sicurezza dell'Internet of Things (IoT) è suddiviso in sicurezza di rete, endpoint, cloud, applicazioni e altri. Si prevede che il segmento cloud crescerà nel periodo di previsione.

- Per soluzione, il mercato è segmentato in analisi delle minacce, gestione dell'accesso all'identità, protezione dalla perdita di dati, crittografia, dispatch e risposta agli incidenti, protezione da negazione del servizio distribuita e altri. Si prevede che il segmento di gestione dell'accesso all'identità crescerà nel periodo di previsione.

- In base all'applicazione, il mercato della sicurezza dell'Internet of Things (IoT) è suddiviso in case intelligenti, auto connesse, tecnologie dell'informazione e della comunicazione, fabbriche intelligenti, BFSI, vendita al dettaglio intelligente, assistenza sanitaria intelligente, trasporto intelligente, dispositivi indossabili e altri. Si prevede che il segmento delle tecnologie dell'informazione e della comunicazione crescerà nel periodo di previsione.

Analisi della quota di mercato della sicurezza dell'Internet of Things (IoT) per area geografica

L'ambito geografico del rapporto sul mercato della sicurezza dell'Internet of Things (IoT) è principalmente suddiviso in cinque regioni: Nord America, Asia Pacifico, Europa, Medio Oriente e Africa e Sud America/Sud e Centro America. Il Nord America ha dominato il mercato della sicurezza dell'Internet of Things (IoT). Le tendenze di adozione di tecnologie elevate in vari settori nella regione nordamericana hanno alimentato la crescita del mercato della sicurezza dell'Internet of Things (IoT). Si prevede che fattori come l'adozione crescente di strumenti digitali e l'elevata spesa tecnologica da parte delle agenzie governative guideranno la crescita del mercato della sicurezza dell'Internet of Things (IoT) nordamericano. Inoltre, una forte enfasi sulla ricerca e sviluppo nelle economie sviluppate degli Stati Uniti e del Canada sta costringendo gli attori nordamericani a portare sul mercato soluzioni tecnologicamente avanzate. Inoltre, gli Stati Uniti hanno molti attori del mercato della sicurezza dell'Internet of Things (IoT) che si sono sempre più concentrati sullo sviluppo di soluzioni innovative. Tutti questi fattori contribuiscono alla crescita del mercato della sicurezza dell'Internet of Things (IoT) nella regione.

Approfondimenti regionali sul mercato della sicurezza dell'Internet delle cose (IoT)

Le tendenze e i fattori regionali che influenzano il mercato della sicurezza dell'Internet of Things (IoT) durante il periodo di previsione sono stati ampiamente spiegati dagli analisti di Insight Partners. Questa sezione discute anche i segmenti e la geografia del mercato della sicurezza dell'Internet of Things (IoT) in Nord America, Europa, Asia Pacifico, Medio Oriente e Africa e America meridionale e centrale.

- Ottieni i dati specifici regionali per il mercato della sicurezza dell'Internet delle cose (IoT)

Ambito del rapporto sul mercato della sicurezza dell'Internet delle cose (IoT)

| Attributo del report | Dettagli |

|---|---|

| Dimensioni del mercato nel 2023 | 23,45 miliardi di dollari USA |

| Dimensioni del mercato entro il 2031 | 106,40 miliardi di dollari USA |

| CAGR globale (2023-2031) | 20,8% |

| Dati storici | 2021-2022 |

| Periodo di previsione | 2024-2031 |

| Segmenti coperti |

Per tipo

|

| Regioni e Paesi coperti |

America del Nord

|

| Leader di mercato e profili aziendali chiave |

|

Densità degli attori del mercato della sicurezza dell'Internet of Things (IoT): comprendere il suo impatto sulle dinamiche aziendali

Il mercato della sicurezza dell'Internet of Things (IoT) sta crescendo rapidamente, spinto dalla crescente domanda degli utenti finali dovuta a fattori quali l'evoluzione delle preferenze dei consumatori, i progressi tecnologici e una maggiore consapevolezza dei vantaggi del prodotto. Con l'aumento della domanda, le aziende stanno ampliando le loro offerte, innovando per soddisfare le esigenze dei consumatori e capitalizzando sulle tendenze emergenti, il che alimenta ulteriormente la crescita del mercato.

La densità degli operatori di mercato si riferisce alla distribuzione di aziende o società che operano in un particolare mercato o settore. Indica quanti concorrenti (operatori di mercato) sono presenti in un dato spazio di mercato in relazione alle sue dimensioni o al valore di mercato totale.

Le principali aziende che operano nel mercato della sicurezza dell'Internet of Things (IoT) sono:

- Società IBM

- Microsoft

- Servizi Web Amazon

- Intel

- Cisco

Disclaimer : le aziende elencate sopra non sono classificate secondo un ordine particolare.

- Ottieni una panoramica dei principali attori del mercato della sicurezza dell'Internet delle cose (IoT)

Notizie e sviluppi recenti sul mercato della sicurezza dell'Internet delle cose (IoT)

Il mercato della sicurezza dell'Internet of Things (IoT) viene valutato raccogliendo dati qualitativi e quantitativi dopo la ricerca primaria e secondaria, che include importanti pubblicazioni aziendali, dati associativi e database. Di seguito è riportato un elenco degli sviluppi nel mercato:

- A marzo 2024, - Nozomi Networks Inc., leader nella sicurezza OT e IoT, ha annunciato di aver esteso la sua partnership con Yokogawa Electric Corporation per rispondere alla domanda globale di servizi e soluzioni di sicurezza gestiti progettati per soddisfare in modo olistico i requisiti unici di sicurezza informatica OT e IoT dei produttori di processo. Yokogawa offrirà le soluzioni avanzate di Nozomi Networks per la visibilità OT e IoT, il monitoraggio della rete e il rilevamento delle minacce ai clienti in tutto il mondo come parte di OpreX Managed Services di Yokogawa. Yokogawa rivenderà anche soluzioni autonome di Nozomi Networks ai clienti che gestiscono internamente i loro programmi di sicurezza.

(Fonte: Nozomi Networks Inc, Comunicato stampa, 2024)

Copertura e risultati del rapporto sul mercato della sicurezza dell'Internet delle cose (IoT)

Il rapporto "Dimensioni e previsioni del mercato della sicurezza dell'Internet delle cose (IoT) (2021-2031)" fornisce un'analisi dettagliata del mercato che copre le seguenti aree:

- Dimensioni del mercato e previsioni a livello globale, regionale e nazionale per tutti i principali segmenti di mercato interessati dall'indagine.

- Dinamiche di mercato come fattori trainanti, vincoli e opportunità chiave

- Principali tendenze future

- Analisi dettagliata delle cinque forze PEST/Porter e SWOT

- Analisi del mercato globale e regionale che copre le principali tendenze del mercato, i principali attori, le normative e i recenti sviluppi del mercato.

- Analisi del panorama industriale e della concorrenza che comprende la concentrazione del mercato, l'analisi delle mappe di calore, i principali attori e gli sviluppi recenti.

- Profili aziendali dettagliati

- Analisi storica (2 anni), anno base, previsione (7 anni) con CAGR

- Analisi PEST e SWOT

- Valore/volume delle dimensioni del mercato - Globale, Regionale, Nazionale

- Industria e panorama competitivo

- Set di dati Excel

Report recenti

Testimonianze

Motivo dell'acquisto

- Processo decisionale informato

- Comprensione delle dinamiche di mercato

- Analisi competitiva

- Analisi dei clienti

- Previsioni di mercato

- Mitigazione del rischio

- Pianificazione strategica

- Giustificazione degli investimenti

- Identificazione dei mercati emergenti

- Miglioramento delle strategie di marketing

- Aumento dell'efficienza operativa

- Allineamento alle tendenze normative

Ottieni un campione gratuito per - Mercato della sicurezza dell'Internet delle cose (IoT)

Ottieni un campione gratuito per - Mercato della sicurezza dell'Internet delle cose (IoT)