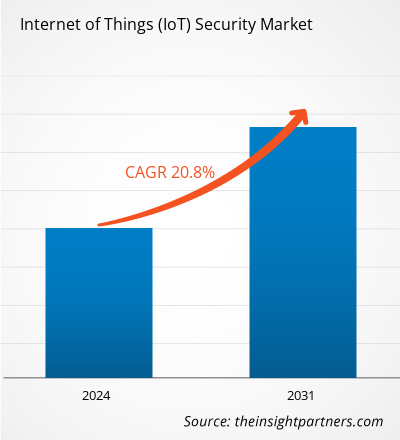

モノのインターネット (IoT) セキュリティ市場規模は、2023 年の 234.5 億米ドルから 2031 年には 1,064 億米ドルに達すると予測されています。市場は 2023 年から 2031 年にかけて 20.8% の CAGR を記録すると予想されています。重要なインフラストラクチャのセキュリティに対する懸念の高まりとスマート シティの成長が、IoT セキュリティ市場の成長を後押ししています。

モノのインターネット (IoT) セキュリティ市場分析

モノのインターネット (IoT) セキュリティ市場を牽引する主な要因はいくつかあります。この成長を牽引する要因は数多くあります。その 1 つは、サイバー レジリエンスの強化の必要性を浮き彫りにするインダストリー 4.0 IOT セキュリティ インシデントの増加です。これらの IOT の脆弱性はハッカーに新たな悪用手段を与え、IOT セキュリティ規制の増加と重要なインフラストラクチャに対するセキュリティ上の懸念の増加をもたらします。

モノのインターネット (IoT) セキュリティ市場の概要

IoT デバイスとネットワークをハッカーによるデータ盗難やデータ歪曲から保護することを IoT (Internet of Things) セキュリティと呼びます。必要な次世代セキュリティ対策を堅牢に導入し、透明性を高め、ユーザーにデータ収集を拒否するオプションを与えることで、インターネットに接続されたデバイスの将来を保護する必要性は、予測期間中に市場を牽引する主な理由の 1 つです。

要件に合わせてレポートをカスタマイズする

このレポートの一部、国レベルの分析、Excelデータパックなど、あらゆるレポートを無料でカスタマイズできます。また、スタートアップや大学向けのお得なオファーや割引もご利用いただけます。

-

このレポートの主要な市場動向を入手してください。この無料サンプルには、市場動向から見積もりや予測に至るまでのデータ分析が含まれます。

モノのインターネット (IoT) セキュリティ市場の推進要因と機会

重要インフラのセキュリティに対する懸念の高まりが市場を有利に導く

ハッカーはモノのインターネット (IoT) デバイスに集中しており、パスワード、デフォルトのユーザー名、静的コード バックドアなどのよく知られた欠陥を利用しています。すべての業界が、IoT 統合を通じて現代の自動化を取り入れています。モノのインターネットの早期導入者、水、電力、その他のリソースなどの重要なインフラストラクチャは現在、自動化されています。

自動化により運用効率は大幅に向上しますが、同時にシステムがサイバー攻撃に対して脆弱になります。増大するシステムの脆弱性は、世界各国の政府にとって最大の懸念事項となっています。原子炉の制御は、故意または悪意を持って改ざんされた場合、人命と財産の両方に重大なリスクをもたらします。

5GネットワークにおけるIoTアプリケーションの増加

マルチアクセス エッジ コンピューティング (MEC) と 5G の低レイテンシは、IoT 対応のスマート ファクトリーでの出力の最適化に役立ちます。ICT 部門は、5G テクノロジーのおかげで、IoT サービスとアプリケーションをより迅速に導入しています。鉱山やコネクテッド ビークルなどの大規模な遠隔地では、5G によってリモート監視、目視検査、自律操作などの新しいユース ケースが開拓されると期待されています。

モノのインターネット (IoT) セキュリティ市場レポートのセグメンテーション分析

モノのインターネット (IoT) セキュリティ市場分析の導出に貢献した主要なセグメントは、タイプ、ソリューション、およびアプリケーションです。

- タイプに基づいて、モノのインターネット (IoT) セキュリティ市場は、ネットワーク、エンドポイント、クラウド、アプリケーション セキュリティ、その他に分類されます。クラウド セグメントは予測期間中に成長すると予想されます。

- ソリューション別に見ると、市場は脅威分析、ID アクセス管理、データ損失防止、暗号化、ディスパッチおよびインシデント対応、分散型サービス拒否保護、その他に分類されます。ID アクセス管理セグメントは予測期間中に成長すると予想されます。

- アプリケーションに基づいて、モノのインターネット (IoT) セキュリティ市場は、スマートホーム、コネクテッドカー、情報通信技術、スマートファクトリー、BFSI、スマート小売、スマートヘルスケア、スマート輸送、ウェアラブルなどに分かれています。情報通信技術セグメントは、予測期間中に成長すると予想されています。

地域別のモノのインターネット (IoT) セキュリティ市場シェア分析

モノのインターネット (IoT) セキュリティ市場レポートの地理的範囲は、主に北米、アジア太平洋、ヨーロッパ、中東およびアフリカ、南米/中南米の 5 つの地域に分かれています。モノのインターネット (IoT) セキュリティ市場は北米が主流です。北米地域のさまざまな業界でハイテクが採用されている傾向が、モノのインターネット (IoT) セキュリティ市場の成長を後押ししています。デジタル ツールの採用の増加や政府機関による技術支出の多さなどの要因が、北米のモノのインターネット (IoT) セキュリティ市場の成長を牽引すると予想されています。さらに、米国とカナダの先進国では研究開発に重点が置かれているため、北米のプレーヤーは技術的に高度なソリューションを市場に投入せざるを得ません。さらに、米国には多くのモノのインターネット (IoT) セキュリティ市場プレーヤーがおり、革新的なソリューションの開発にますます注力しています。これらすべての要因が、この地域のモノのインターネット (IoT) セキュリティ市場の成長に貢献しています。

モノのインターネット (IoT) セキュリティ市場の地域別分析

予測期間を通じてモノのインターネット (IoT) セキュリティ市場に影響を与える地域的な傾向と要因は、Insight Partners のアナリストによって徹底的に説明されています。このセクションでは、モノのインターネット (IoT) セキュリティ市場のセグメントと、北米、ヨーロッパ、アジア太平洋、中東、アフリカ、南米、中米の地域についても説明します。

- モノのインターネット(IoT)セキュリティ市場の地域別データを入手

モノのインターネット (IoT) セキュリティ市場レポートの範囲

| レポート属性 | 詳細 |

|---|---|

| 2023年の市場規模 | 234.5億米ドル |

| 2031年までの市場規模 | 1,064億米ドル |

| 世界のCAGR(2023年~2031年) | 20.8% |

| 履歴データ | 2021-2022 |

| 予測期間 | 2024-2031 |

| 対象セグメント |

タイプ別

|

| 対象地域と国 |

北米

|

| 市場リーダーと主要企業プロフィール |

|

モノのインターネット (IoT) セキュリティ市場のプレーヤー密度: ビジネスダイナミクスへの影響を理解する

モノのインターネット (IoT) セキュリティ市場は、消費者の嗜好の変化、技術の進歩、製品の利点に対する認識の高まりなどの要因により、エンドユーザーの需要が高まり、急速に成長しています。需要が高まるにつれて、企業は提供を拡大し、消費者のニーズを満たすために革新し、新たなトレンドを活用し、市場の成長をさらに促進しています。

市場プレーヤー密度とは、特定の市場または業界内で活動している企業または会社の分布を指します。これは、特定の市場スペースに、その規模または総市場価値と比較して、どれだけの競合相手 (市場プレーヤー) が存在するかを示します。

モノのインターネット (IoT) セキュリティ市場で事業を展開している主要企業は次のとおりです。

- IBMコーポレーション

- マイクロソフト

- アマゾンウェブサービス

- グーグル

- インテル

- シスコ

免責事項:上記の企業は、特定の順序でランク付けされていません。

- モノのインターネット(IoT)セキュリティ市場の主要な主要プレーヤーの概要を入手

モノのインターネット (IoT) セキュリティ市場のニュースと最近の動向

モノのインターネット (IoT) セキュリティ市場は、重要な企業出版物、協会データ、データベースを含む一次調査と二次調査後の定性的および定量的データを収集することによって評価されます。以下は、市場の動向の一覧です。

- 2024年3月、OTおよびIoTセキュリティのリーダーであるNozomi Networks Inc.は、プロセスメーカーの独自のOTおよびIoTサイバーセキュリティ要件を総合的に満たすように設計されたマネージドセキュリティサービスとソリューションに対する世界的な需要に対応するため、横河電機とのパートナーシップを拡大すると発表しました。横河は、Nozomi NetworksのOTおよびIoTの可視性、ネットワーク監視、脅威検出に関する高度なソリューションを、横河のOpreXマネージドサービスの一部として世界中の顧客に提供します。横河は、セキュリティプログラムを社内で管理している顧客に対して、Nozomi Networksのスタンドアロンソリューションを再販します。

(出典:Nozomi Networks Inc、プレスリリース、2024年)

モノのインターネット (IoT) セキュリティ市場レポートの対象範囲と成果物

「モノのインターネット(IoT)セキュリティ市場の規模と予測(2021〜2031年)」レポートでは、以下の分野をカバーする市場の詳細な分析を提供しています。

- 対象範囲に含まれるすべての主要市場セグメントについて、世界、地域、国レベルでの市場規模と予測。

- 市場の動向(推進要因、制約、主要な機会など)

- 今後の主な動向

- 詳細なPEST/ポーターの5つの力とSWOT分析

- 主要な市場動向、主要プレーヤー、規制、最近の市場動向を網羅した世界および地域の市場分析。

- 市場集中、ヒートマップ分析、主要プレーヤー、最近の動向を網羅した業界の状況と競争分析。

- 詳細な企業プロフィール

- 過去2年間の分析、基準年、CAGRによる予測(7年間)

- PEST分析とSWOT分析

- 市場規模価値/数量 - 世界、地域、国

- 業界と競争環境

- Excel データセット

最新レポート

お客様の声

購入理由

- 情報に基づいた意思決定

- 市場動向の理解

- 競合分析

- 顧客インサイト

- 市場予測

- リスク軽減

- 戦略計画

- 投資の正当性

- 新興市場の特定

- マーケティング戦略の強化

- 業務効率の向上

- 規制動向への対応

無料サンプルを入手 - モノのインターネット(IoT)セキュリティ市場

無料サンプルを入手 - モノのインターネット(IoT)セキュリティ市場