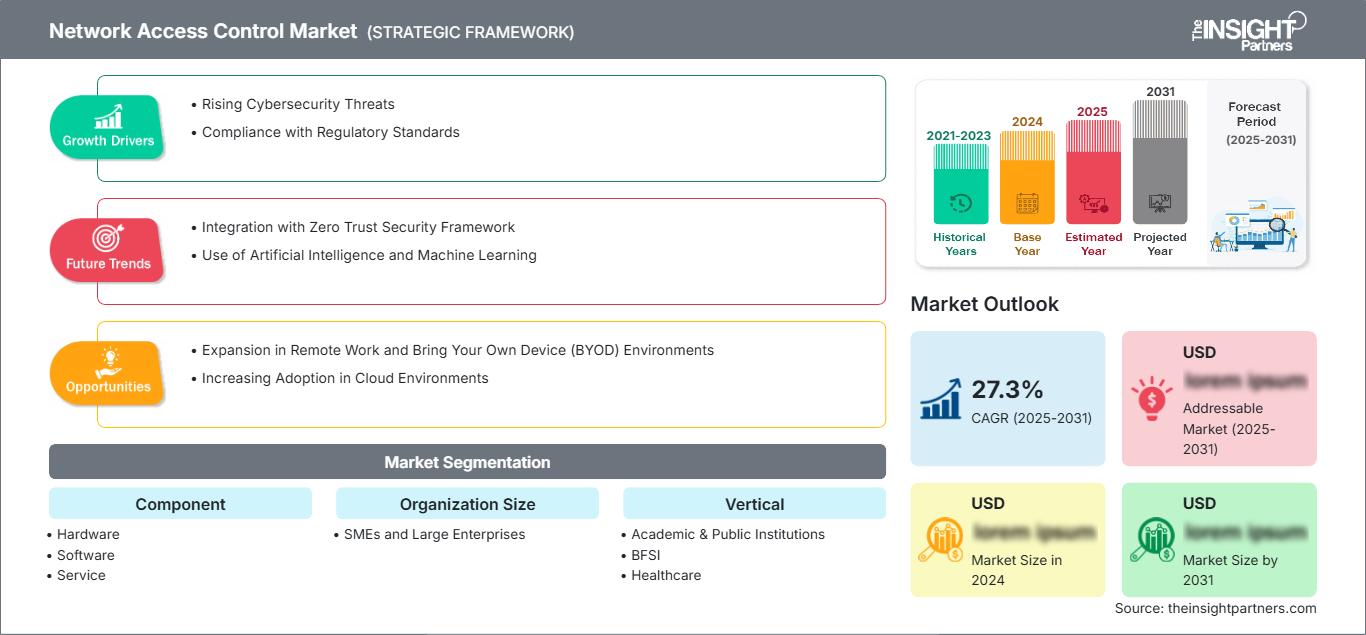

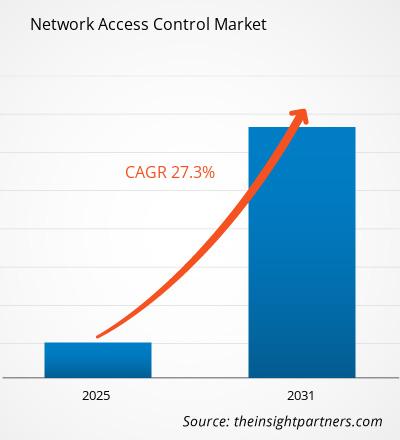

Se prevé que el mercado de control de acceso a la red registre una tasa de crecimiento anual compuesta (CAGR) del 27,3% entre 2025 y 2031, con un tamaño de mercado que se expandirá de XX millones de dólares estadounidenses en 2024 a XX millones de dólares estadounidenses en 2031.

El informe se segmenta por componente (hardware, software y servicios), tamaño de la organización (pymes y grandes empresas) y sector vertical (instituciones académicas y públicas, banca, servicios financieros y seguros, sanidad, TI y telecomunicaciones, fabricación, comercio minorista y electrónico, y otros). El análisis global se desglosa a su vez por regiones y países principales. El informe ofrece el valor en USD para los análisis y segmentos mencionados.

Finalidad del informe

El informe sobre el mercado del control de acceso a la red, elaborado por The Insight Partners, tiene como objetivo describir el panorama actual y el crecimiento futuro, los principales factores impulsores, los desafíos y las oportunidades. Esto proporcionará información valiosa a diversos actores del sector empresarial, tales como:

- Proveedores/fabricantes de tecnología: Para comprender la evolución de la dinámica del mercado y conocer las posibles oportunidades de crecimiento, lo que les permitirá tomar decisiones estratégicas informadas.

- Inversores: Realizar un análisis exhaustivo de las tendencias relativas a la tasa de crecimiento del mercado, las proyecciones financieras del mercado y las oportunidades que existen a lo largo de la cadena de valor.

- Organismos reguladores: Regular las políticas y controlar las actividades en el mercado con el objetivo de minimizar los abusos, preservar la confianza de los inversores y mantener la integridad y la estabilidad del mercado.

Segmentación del mercado de control de acceso a la red

Componente

- Hardware

- Software

- Servicio

Tamaño de la organización

- PYMES y grandes empresas

Vertical

- Instituciones académicas y públicas

- BFSI

- Cuidado de la salud

- Tecnologías de la información y telecomunicaciones

- Fabricación

- Comercio minorista y electrónico

- Otros

Geografía

- América del norte

- Europa

- Asia-Pacífico

- América del Sur y Central

- Oriente Medio y África

Obtendrá personalización gratuita de cualquier informe, incluyendo partes de este informe, análisis a nivel de país y paquetes de datos de Excel. Además, podrá aprovechar excelentes ofertas y descuentos para empresas emergentes y universidades.

Mercado de control de acceso a la red: Perspectivas estratégicas

-

Obtenga las principales tendencias clave del mercado que se describen en este informe.Esta muestra GRATUITA incluirá análisis de datos, que abarcarán desde tendencias de mercado hasta estimaciones y pronósticos.

Factores que impulsan el crecimiento del mercado de control de acceso a la red

- Amenazas crecientes a la ciberseguridad: La mayor frecuencia y sofisticación de los ciberataques impulsan la demanda de soluciones de control de acceso a la red (NAC). Las organizaciones buscan proteger datos confidenciales, sistemas críticos y endpoints contra accesos no autorizados, filtraciones de datos y malware. Las soluciones NAC ofrecen monitorización en tiempo real y aplicación de políticas para asegurar el acceso a la red, lo que las convierte en elementos esenciales para prevenir amenazas de seguridad internas y externas en sectores como la sanidad, las finanzas y la administración pública.

- Cumplimiento de las normas regulatorias: Con regulaciones estrictas como el RGPD, HIPAA y PCI-DSS, las organizaciones deben garantizar el acceso seguro a la red para proteger los datos confidenciales y cumplir con la normativa. Los sistemas NAC ayudan a aplicar las políticas de control de acceso, supervisar la actividad de la red y garantizar que solo los usuarios y dispositivos autorizados puedan acceder a los sistemas críticos. La creciente necesidad de cumplir con las normativas está acelerando la adopción de soluciones NAC en diversos sectores.

Tendencias futuras del mercado de control de acceso a la red

- Integración con el marco de seguridad Zero Trust: Una tendencia creciente en el mercado de NAC es la integración del control de acceso a la red con el modelo de seguridad Zero Trust. Zero Trust opera bajo el principio de "nunca confiar, siempre verificar", lo que requiere autenticación continua y controles de acceso estrictos para todos los usuarios y dispositivos. Las soluciones NAC están evolucionando para alinearse con este enfoque, verificando la identidad de usuarios y dispositivos antes de otorgar acceso a la red, mejorando así la seguridad y minimizando las posibles vulnerabilidades.

- Uso de la Inteligencia Artificial y el Aprendizaje Automático: La IA y el aprendizaje automático se integran cada vez más en los sistemas NAC para mejorar la detección de amenazas y la toma de decisiones. Al analizar los patrones de tráfico de red, la IA puede identificar actividades inusuales y posibles riesgos de seguridad en tiempo real. Esto permite que los sistemas NAC ajusten dinámicamente las políticas de acceso en función de las amenazas emergentes, proporcionando una gestión de la seguridad de la red más proactiva e inteligente para las organizaciones.

Oportunidades de mercado en el control de acceso a la red

- Expansión del teletrabajo y los entornos BYOD (Trae tu propio dispositivo): Con el auge del teletrabajo y las políticas BYOD, gestionar el acceso a la red para los empleados que trabajan desde distintas ubicaciones y utilizan dispositivos personales supone un reto cada vez mayor. Las soluciones NAC pueden ayudar a las organizaciones a aplicar políticas de seguridad, garantizando que solo los dispositivos compatibles puedan acceder a las redes corporativas. A medida que el teletrabajo sigue creciendo, existe una gran oportunidad para que los proveedores de NAC ofrezcan soluciones que protejan la red empresarial extendida.

- Mayor adopción en entornos de nube: A medida que más organizaciones migran a la nube, aumenta la necesidad de proteger los recursos en la nube y garantizar que solo los usuarios autorizados puedan acceder a las aplicaciones y los datos. Las soluciones NAC se pueden extender a entornos de nube, proporcionando a las organizaciones control de acceso centralizado, mayor visibilidad y aplicación de políticas tanto en infraestructuras locales como en la nube. Esta tendencia ofrece un importante potencial de crecimiento para el mercado de NAC.

Perspectivas regionales del mercado de control de acceso a la red

Los analistas de The Insight Partners han explicado en detalle las tendencias y los factores regionales que influyen en el mercado del control de acceso a la red durante el período de previsión. Esta sección también analiza los segmentos y la geografía del mercado del control de acceso a la red en Norteamérica, Europa, Asia Pacífico, Oriente Medio y África, y Sudamérica y Centroamérica.

Alcance del informe de mercado de control de acceso a la red

| Atributo del informe | Detalles |

|---|---|

| Tamaño del mercado en 2024 | XX millones de dólares estadounidenses |

| Tamaño del mercado para 2031 | XX millones de dólares estadounidenses |

| Tasa de crecimiento anual compuesto global (2025 - 2031) | 27,3% |

| Datos históricos | 2021-2023 |

| período de previsión | 2025-2031 |

| Segmentos cubiertos |

Por componente

|

| Regiones y países cubiertos |

América del norte

|

| Líderes del mercado y perfiles de empresas clave |

|

Densidad de los participantes en el mercado del control de acceso a la red: comprensión de su impacto en la dinámica empresarial

El mercado del control de acceso a la red está creciendo rápidamente, impulsado por la creciente demanda de los usuarios finales debido a factores como la evolución de las preferencias de los consumidores, los avances tecnológicos y una mayor conciencia de las ventajas del producto. A medida que aumenta la demanda, las empresas amplían su oferta, innovan para satisfacer las necesidades de los consumidores y aprovechan las nuevas tendencias, lo que impulsa aún más el crecimiento del mercado.

- Obtenga una visión general de los principales actores del mercado de control de acceso a la red.

Puntos clave de venta

- Cobertura integral: El informe abarca de forma exhaustiva el análisis de productos, servicios, tipos y usuarios finales del mercado de control de acceso a la red, proporcionando una visión holística.

- Análisis de expertos: El informe se elabora a partir del profundo conocimiento de expertos y analistas del sector.

- Información actualizada: El informe garantiza su relevancia para el negocio gracias a su cobertura de información reciente y tendencias de datos.

- Opciones de personalización: Este informe se puede personalizar para satisfacer las necesidades específicas del cliente y adaptarse adecuadamente a las estrategias comerciales.

Por lo tanto, el informe de investigación sobre el mercado del control de acceso a la red puede ayudar a impulsar la comprensión del panorama del sector y sus perspectivas de crecimiento. Si bien existen algunas preocupaciones válidas, los beneficios generales de este informe tienden a superar las desventajas.

- Análisis histórico (2 años), año base, pronóstico (7 años) con CAGR

- Análisis PEST y FODA

- Tamaño del mercado, valor/volumen: global, regional y nacional

- Industria y panorama competitivo

- Conjunto de datos de Excel

Informes recientes

Testimonios

Razón para comprar

- Toma de decisiones informada

- Comprensión de la dinámica del mercado

- Análisis competitivo

- Información sobre clientes

- Pronósticos del mercado

- Mitigación de riesgos

- Planificación estratégica

- Justificación de la inversión

- Identificación de mercados emergentes

- Mejora de las estrategias de marketing

- Impulso de la eficiencia operativa

- Alineación con las tendencias regulatorias

Obtenga una muestra gratuita para - Mercado de control de acceso a la red

Obtenga una muestra gratuita para - Mercado de control de acceso a la red