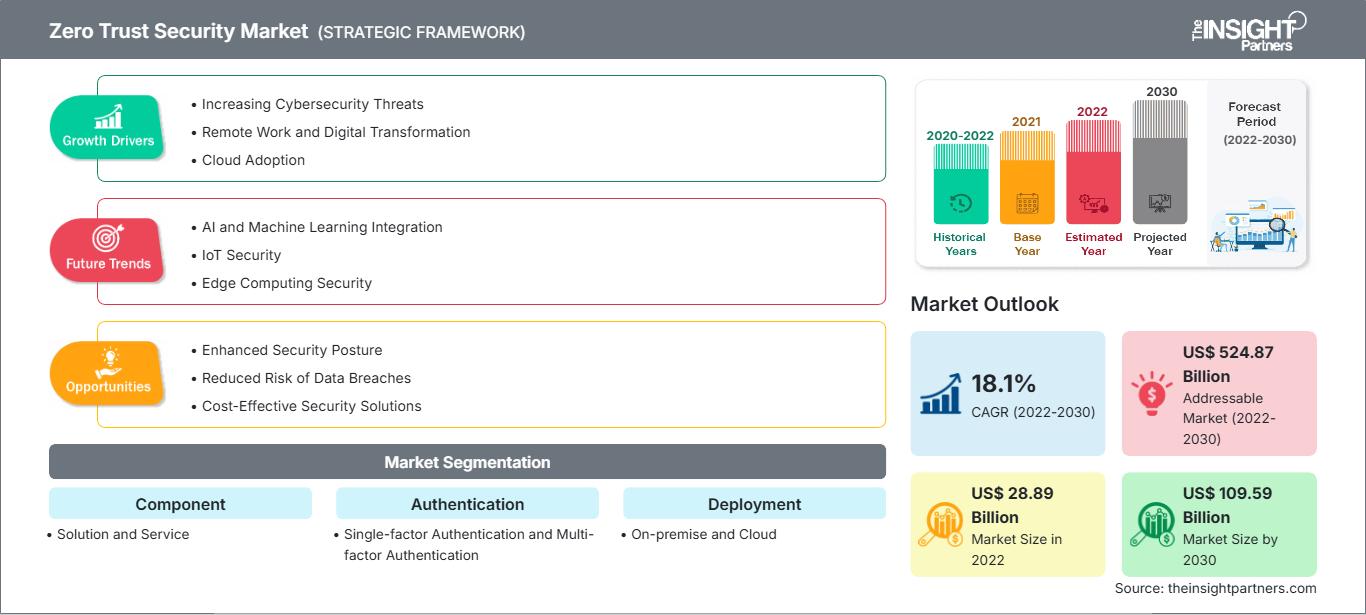

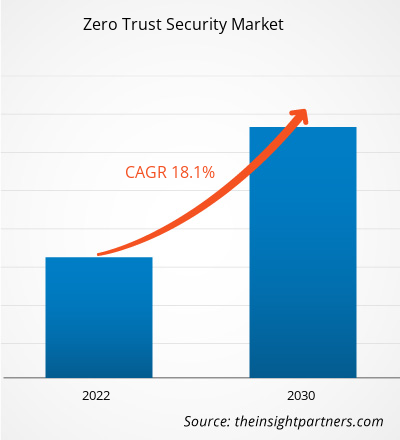

[Informe de investigación] El tamaño del mercado de seguridad de confianza cero se valoró en US$ 28,89 mil millones en 2022 y se espera que alcance los US$ 109,59 mil millones para 2030; se estima que registrará una CAGR del 18,1% de 2022 a 2030.

Perspectiva del analista del mercado de seguridad de confianza cero:

La gestión de identidades y accesos (IAM) es un elemento crucial de un enfoque de seguridad de confianza cero, ya que ayuda a las organizaciones a garantizar que usuarios no autorizados no tengan acceso a recursos confidenciales. Al implementar sistemas IAM, las empresas pueden establecer e imponer políticas para determinar qué persona tiene acceso a qué recursos y verificar constantemente la identidad de usuarios y dispositivos para salvar la seguridad y garantizar que estén autorizados para acceder a recursos específicos. Además, los sistemas IAM pueden ayudar a las empresas a rastrear el acceso de los usuarios a los recursos y detectar cuándo se intenta un acceso no autorizado o una actividad ilegítima. Esto puede ayudar a las organizaciones a identificar e inhibir posibles brechas de seguridad; por lo tanto, es un activo importante para cumplir con los requisitos regulatorios relacionados con la privacidad y seguridad de los datos. Por lo tanto, con la solución IAM adecuada, las empresas pueden establecer métodos de autenticación y autorización de confianza cero, así como cifrado de confianza cero para datos en tránsito y en reposo.

Descripción general del mercado de seguridad de confianza cero:

El mercado global de seguridad de confianza cero está experimentando un gran crecimiento y se estima que continuará expandiéndose en los próximos años. La confianza cero es un marco que garantiza la seguridad de la infraestructura y los datos de una empresa. Aborda exclusivamente los desafíos actuales de las empresas, incluyendo la protección de entornos de nube híbrida, el teletrabajo y las amenazas de ransomware. El mercado de seguridad de confianza cero está moderadamente fragmentado. Los actores del mercado están expandiendo sus negocios mediante diversos métodos, como la expansión de la cartera de productos y servicios, fusiones y adquisiciones (M&A) y colaboraciones. En junio de 2023, AKITA, proveedor líder de soluciones tecnológicas de confianza cero y seguridad de red, se fusionó con odixa, un importante proveedor de soluciones avanzadas de prevención de malware. Se prevé que la fusión permita a la nueva empresa ofrecer soluciones avanzadas e integrales de ciberseguridad de confianza cero a su clientela.

Personalice este informe según sus necesidades

Obtendrá personalización en cualquier informe, sin cargo, incluidas partes de este informe o análisis a nivel de país, paquete de datos de Excel, así como también grandes ofertas y descuentos para empresas emergentes y universidades.

Mercado de seguridad de confianza cero: perspectivas estratégicas

-

Obtenga las principales tendencias clave del mercado de este informe.Esta muestra GRATUITA incluye análisis de datos, desde tendencias del mercado hasta estimaciones y pronósticos.

Factor impulsor del mercado de seguridad de confianza cero:

El aumento de BYOD impulsa el crecimiento del mercado de seguridad de confianza cero

Muchos expertos en datos reconocidos coinciden en que la cantidad de datos generados crecerá exponencialmente durante el período de pronóstico. Según el informe Data Age 2025 de Seagate, el volumen mundial de datos alcanzará los 175 zettabytes para 2025. Este desarrollo se atribuye al enorme aumento de personas que trabajan, estudian y utilizan plataformas de streaming desde casa. Por lo tanto, se espera que este cambio genere oportunidades lucrativas para los actores del mercado de seguridad de confianza cero durante el período de pronóstico. Además, se prevé que la infraestructura de TI se vuelva más compleja y diversificada debido a las regulaciones BYOD (traiga su propio dispositivo), el uso de aplicaciones empresariales, la introducción de nuevas plataformas, las tendencias de "elija su propio dispositivo" (CYOD) y la implementación de otras tecnologías. Las tendencias BYOD y CYOD son cada vez más comunes en entornos empresariales debido a las rápidas mejoras en la informática móvil. Por lo tanto, los empleados pueden acceder a los datos de la organización a través de dispositivos móviles en cualquier momento, lo que aumenta su productividad. La instalación de soluciones de confianza cero, en estos casos, garantiza la seguridad y la confidencialidad de los datos de la organización. Estos factores están impulsando fuertemente la demanda de soluciones y servicios ofrecidos por los actores del mercado de seguridad de confianza cero.

Análisis segmentario del mercado de seguridad de confianza cero:

El mercado de seguridad de confianza cero se clasifica según el componente, la autenticación, la implementación, el tamaño de la organización, la aplicación y el uso final. Según el componente, el mercado de seguridad de confianza cero se divide en solución y servicio. En cuanto a la autenticación, el mercado se divide en autenticación de un solo factor y autenticación multifactor. Según la implementación, el mercado se divide en local y en la nube. Según el tamaño de la organización, el mercado se divide en pymes y grandes empresas. En cuanto a la aplicación, el mercado se segmenta en endpoint, red y otros. Según el uso final, el mercado se segmenta en BFSI, comercio electrónico y comercio minorista, atención médica, TI y telecomunicaciones, entre otros. Geográficamente, el mercado de seguridad de confianza cero se segmenta en América del Norte, Europa, Asia Pacífico (APAC), Oriente Medio y África (MEA) y América del Sur (SAM).

La autenticación de un solo factor simplifica la autenticación de confianza cero al permitir a los usuarios acceder a múltiples recursos y sistemas con un único conjunto de credenciales, en lugar de requerir información de inicio de sesión diferente para cada sistema. Puede mejorar la experiencia del usuario y reducir el riesgo de que elijan contraseñas débiles, así como de que reciclen contraseñas en múltiples sistemas. La autenticación multifactor puede parecer engorrosa, pero se considera más segura. Al exigir múltiples factores de autenticación, ayuda a las organizaciones a garantizar que solo los usuarios autorizados puedan acceder a recursos confidenciales, dificultando el acceso ilícito de los atacantes, incluso si logran obtener la contraseña de un usuario. Se suele utilizar junto con otras soluciones de confianza cero, como los sistemas IAM, para proporcionar una capa adicional de seguridad.

Análisis regional del mercado de seguridad de confianza cero:

El desarrollo de leyes de protección de datos y ciberseguridad en los países asiáticos se está expandiendo significativamente. A medida que las personas se integran en la nueva realidad digital a través de los teléfonos móviles y el internet de las cosas (IoT), aumentan las iniciativas gubernamentales hacia programas de identidad digital y enfoques invasivos de vigilancia electrónica. En este sentido, la aplicación del Reglamento General de Protección de Datos (RGPD) y las normas de protección de datos en la región está cobrando relevancia. Por ejemplo, la región ha experimentado avances significativos en China. Se prevé que Asia-Pacífico se convertirá en la región de mayor crecimiento durante el período de pronóstico. La creciente aceptación de los dispositivos móviles en las empresas y las aplicaciones del IoT es la principal responsable del crecimiento del mercado en la región. Además, la creciente adopción de políticas BYOD (traiga su propio dispositivo) y soluciones basadas en la nube es otro factor que contribuye al crecimiento del mercado de seguridad de confianza cero. Asimismo, se prevé que el crecimiento de las tendencias de entornos laborales digitales y la transformación de los centros de datos impulsen el crecimiento del mercado de seguridad de confianza cero durante el período de pronóstico.

Perspectivas regionales del mercado de seguridad de confianza cero

Los analistas de The Insight Partners han explicado detalladamente las tendencias y los factores regionales que influyen en el mercado de seguridad de confianza cero durante el período de pronóstico. Esta sección también analiza los segmentos y la geografía del mercado de seguridad de confianza cero en América del Norte, Europa, Asia Pacífico, Oriente Medio y África, y América del Sur y Central.

Alcance del informe del mercado de seguridad de confianza cero

| Atributo del informe | Detalles |

|---|---|

| Tamaño del mercado en 2022 | US$ 28.89 mil millones |

| Tamaño del mercado en 2030 | US$ 109.59 mil millones |

| CAGR global (2022-2030) | 18,1% |

| Datos históricos | 2020-2022 |

| Período de pronóstico | 2022-2030 |

| Segmentos cubiertos |

Por componente

|

| Regiones y países cubiertos |

América del norte

|

| Líderes del mercado y perfiles de empresas clave |

|

Densidad de actores del mercado de seguridad de confianza cero: comprensión de su impacto en la dinámica empresarial

El mercado de seguridad Zero Trust está creciendo rápidamente, impulsado por la creciente demanda de los usuarios finales debido a factores como la evolución de las preferencias de los consumidores, los avances tecnológicos y una mayor conciencia de los beneficios del producto. A medida que aumenta la demanda, las empresas amplían su oferta, innovan para satisfacer las necesidades de los consumidores y aprovechan las tendencias emergentes, lo que impulsa aún más el crecimiento del mercado.

- Obtenga una descripción general de los principales actores clave del mercado de seguridad de confianza cero

Análisis de los actores clave del mercado de seguridad de confianza cero:

Akamai Technologies Inc., Cato Networks Ltd., Check Point Software Technologies Ltd., Cisco Systems Inc., Fortinet Inc., Microsoft Corporation, Okta Inc., Palo Alto Networks Inc., VMWare Inc. y Zscaler Inc. se encuentran entre los principales actores del mercado de seguridad de confianza cero. En este estudio de investigación se analizaron otras empresas importantes para obtener una visión integral del ecosistema del mercado de seguridad de confianza cero.

Desarrollos recientes del mercado de seguridad de confianza cero:

Los actores del mercado de seguridad de confianza cero adoptan con frecuencia estrategias orgánicas e inorgánicas. A continuación, se enumeran algunos de los principales desarrollos del mercado de seguridad de confianza cero:

- En agosto de 2023, Check Point Software, empresa líder en ciberseguridad, anunció la adquisición de Perimeter 81, proveedor de servicios de acceso seguro en el borde (SASE) y seguridad de red, por 490 millones de dólares estadounidenses para ampliar su oferta de seguridad más allá del perímetro de la red. Check Point planea integrar la tecnología de acceso a red de confianza cero e implementación rápida de Check Point en su arquitectura de productos Infinity.

- En marzo de 2023, Hewlett Packard Enterprise anunció su plan de adquirir la startup israelí de ciberseguridad Axis Security. Esta última ofrece soluciones de Servicios de Seguridad en el Borde (SSE) basadas en la nube que permiten el acceso a recursos corporativos y de nube pública.

- Análisis histórico (2 años), año base, pronóstico (7 años) con CAGR

- Análisis PEST y FODA

- Tamaño del mercado, valor/volumen: global, regional y nacional

- Industria y panorama competitivo

- Conjunto de datos de Excel

Informes recientes

Informes relacionados

Testimonios

Razón para comprar

- Toma de decisiones informada

- Comprensión de la dinámica del mercado

- Análisis competitivo

- Información sobre clientes

- Pronósticos del mercado

- Mitigación de riesgos

- Planificación estratégica

- Justificación de la inversión

- Identificación de mercados emergentes

- Mejora de las estrategias de marketing

- Impulso de la eficiencia operativa

- Alineación con las tendencias regulatorias

Obtenga una muestra gratuita para - Mercado de seguridad de confianza cero

Obtenga una muestra gratuita para - Mercado de seguridad de confianza cero