Approfondimenti di mercato sulla gestione delle identità privilegiate

Personalizza questo rapporto in base alle tue esigenze

Potrai personalizzare gratuitamente qualsiasi rapporto, comprese parti di questo rapporto, o analisi a livello di paese, pacchetto dati Excel, oltre a usufruire di grandi offerte e sconti per start-up e università

Mercato della gestione delle identità privilegiate: Approfondimenti strategici

-

Ottieni le principali tendenze chiave del mercato di questo rapporto.Questo campione GRATUITO includerà l'analisi dei dati, che vanno dalle tendenze di mercato alle stime e alle previsioni.

La crescente popolarità del BYOD e dei dispositivi mobili sta avendo un impatto notevole sul mercato della gestione delle identità privilegiate. Con la crescente necessità di una connettività fluida tra la rete aziendale e i dipendenti, i dipendenti utilizzano dispositivi personali come smartphone, laptop e tablet per accedere al database aziendale e alle informazioni riservate. La crescente adozione del concetto di "Bring Your Own Device" ha portato a un maggiore accesso e archiviazione di informazioni critiche, aumentando ulteriormente la necessità di protezione dei dati.

La crescente mobilità dei dipendenti ha portato a un maggiore utilizzo di dispositivi mobili. Questi dispositivi non sono generalmente protetti ed è facile per gli hacker accedervi e ottenere un accesso non autorizzato alle reti aziendali, il che può portare ad attività fraudolente e all'uso improprio di dati aziendali e business-critical. Con la crescente minaccia di violazioni dei dati, le aziende stanno adottando soluzioni di gestione delle identità privilegiate per proteggere la rete e fornire un accesso sicuro alle informazioni riservate. La crescente adozione del BYOD è uno dei fattori chiave che alimenta il mercato globale della gestione delle identità privilegiate e si prevede che avrà un impatto significativo sulla crescita di tale mercato durante il periodo di previsione.

Tendenze crescenti nell'integrazione delle soluzioni di gestione delle identità privilegiate con altre soluzioni di sicurezza

Con le crescenti esigenze aziendali e i progressi nelle soluzioni di sicurezza, i fornitori stanno integrando altre soluzioni di sicurezza con le soluzioni di gestione delle identità privilegiate. L'integrazione con altre soluzioni di sicurezza, come Event Manager e Identity Manager, consente un controllo migliore, ad esempio tramite provisioning e de-provisioning ottimizzati, controllo totale degli accessi e gestione delle password. I fornitori stanno inoltre integrando soluzioni forensi per consentire l'analisi dei comportamenti degli utenti e fornire un approccio più granulare. Fattori come questi hanno spinto i principali fornitori di soluzioni di gestione delle identità privilegiate, come BeyondTrust, CA Technologies e IBM, a fornire soluzioni che consentono una facile integrazione. Ad esempio, le soluzioni di CA Technologies offrono funzionalità di integrazione con CA Security Management Solutions, offrendo così vantaggi come provisioning e de-provisioning rapidi. Pertanto, i fornitori hanno un'enorme opportunità integrando altre soluzioni di sicurezza alle soluzioni di gestione delle identità privilegiate.Mercato della gestione delle identità privilegiate - Approfondimenti

I servizi di gestione delle identità privilegiate aiutano le organizzazioni a mitigare il rischio di attacchi interni e consentono loro di fornire accesso alle risorse senza dover autorizzare la visualizzazione o la modifica dei dati sensibili. Con il passaggio dell'infrastruttura IT da on-premise a ibrida, la domanda di servizi di gestione delle identità privilegiate è in aumento in diversi settori, come IT e telecomunicazioni e BFSI. Diversi importanti attori del mercato, come IBM Corporation e Microsoft, si stanno concentrando sulla fornitura di servizi e soluzioni avanzati di gestione delle identità privilegiate per aiutare le organizzazioni a controllare e proteggere gli account e ridurre il rischio di attacchi interni. La crescente popolarità delle soluzioni basate su cloud, l'evoluzione dell'infrastruttura IT e l'emergere di soluzioni di gestione delle identità privilegiate basate sull'intelligence sono i fattori significativi che supportano la crescita dei servizi e delle soluzioni di gestione delle identità privilegiate.

Mercato della gestione delle identità privilegiate - Approfondimenti sull'implementazione

Nel modello di implementazione cloud, i dati aziendali vengono archiviati presso un provider cloud di terze parti. Ciò consente al cliente di ridurre i costi dell'infrastruttura IT e di minimizzare i costi operativi della soluzione. Tutti i clienti sui cloud condividono lo stesso pool di infrastrutture attraverso protezioni di sicurezza, configurazione flessibile e variazioni di accessibilità. Tuttavia, i cloud sono più estesi rispetto al tipo di implementazione on-premise, grazie al quale le aziende associate al cloud beneficiano di una scalabilità fluida e on-demand. Il servizio cloud viene utilizzato per fornire un'elevata disponibilità del servizio a costi minimi e diverse organizzazioni lo stanno sfruttando per offrire servizi e archiviare dati critici, creando una domanda di gestione delle identità privilegiate in tutte le organizzazioni.

Con l'emergere delle tecnologie cloud, la protezione dei dati sensibili è diventata una grande sfida per le organizzazioni. Si è registrato un aumento delle minacce alla sicurezza causate dall'accesso di utenti interni ad account privilegiati a causa di accessi condivisi inattivi o scarsamente protetti. Questo fattore sta creando una domanda di gestione avanzata delle identità privilegiate in tutte le organizzazioni.

Mercato della gestione delle identità privilegiate

La partnership strategica con aziende tecnologiche per supportarle nell'intelligence engagement dei clienti è stata osservata come la strategia più adottata nel mercato globale della gestione delle identità privilegiate.

2019: L'azienda ha introdotto la disponibilità di Authentication Services 4.2 per i propri clienti, che facilita il miglioramento delle misure di sicurezza sui sistemi operativi basati su Unix, Linux e Mac. 2019: L'azienda ha annunciato il lancio della versione Secret Server 10.6 delle sue soluzioni PAM focalizzate sulle aziende. Si prevede che le nuove funzionalità miglioreranno ulteriormente la responsabilità e l'agilità in ambienti aziendali dinamici per una migliore gestione degli accessi privilegiati. 2019: L'azienda ha lanciato la sua soluzione avanzata di gestione degli accessi privilegiati basata su cloud, "Zero Trust Privilege", tenendo conto dei requisiti delle aziende ibride. La soluzione supporta la gestione degli accessi privilegiati su più distribuzioni di cloud privato virtuale (VPC) e Infrastructure-as-a-Service (IaaS) nell'infrastruttura IT del cliente.

Approfondimenti regionali sul mercato della gestione delle identità privilegiate

Le tendenze e i fattori regionali che hanno influenzato il mercato della gestione delle identità privilegiate durante il periodo di previsione sono stati ampiamente spiegati dagli analisti di The Insight Partners. Questa sezione illustra anche i segmenti e la geografia del mercato della gestione delle identità privilegiate in Nord America, Europa, Asia-Pacifico, Medio Oriente e Africa, America meridionale e centrale.

Ambito del rapporto di mercato sulla gestione delle identità privilegiate

| Attributo del rapporto | Dettagli |

|---|---|

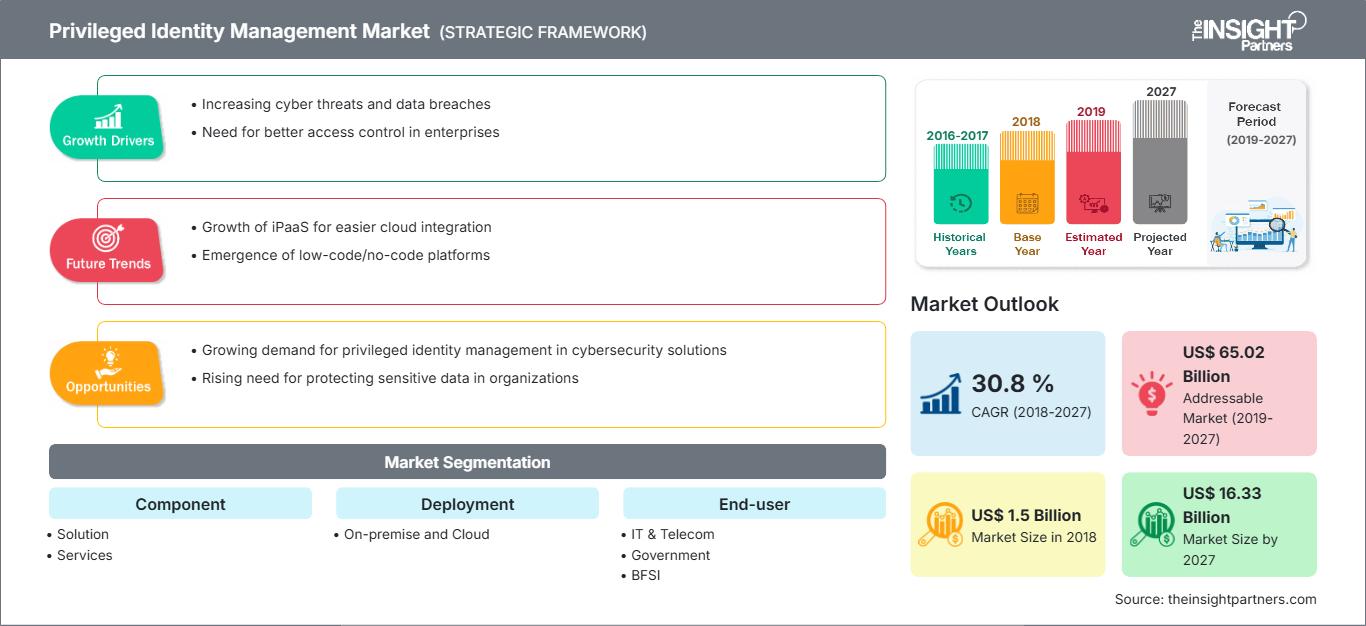

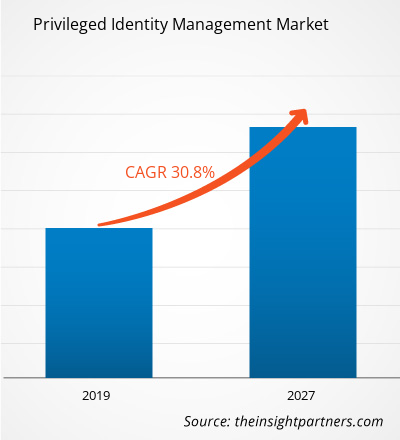

| Dimensioni del mercato in 2018 | US$ 1.5 Billion |

| Dimensioni del mercato per 2027 | US$ 16.33 Billion |

| CAGR globale (2018 - 2027) | 30.8 % |

| Dati storici | 2016-2017 |

| Periodo di previsione | 2019-2027 |

| Segmenti coperti |

By Componente

|

| Regioni e paesi coperti |

Nord America

|

| Leader di mercato e profili aziendali chiave |

|

Densità degli operatori del mercato della gestione delle identità privilegiate: comprendere il suo impatto sulle dinamiche aziendali

Il mercato della gestione delle identità privilegiate è in rapida crescita, trainato dalla crescente domanda degli utenti finali, dovuta a fattori quali l'evoluzione delle preferenze dei consumatori, i progressi tecnologici e una maggiore consapevolezza dei vantaggi del prodotto. Con l'aumento della domanda, le aziende stanno ampliando la propria offerta, innovando per soddisfare le esigenze dei consumatori e sfruttando le tendenze emergenti, alimentando ulteriormente la crescita del mercato.

- Ottieni il Mercato della gestione delle identità privilegiate Panoramica dei principali attori chiave

MERCATO GLOBALE DELLA GESTIONE DELLE IDENTITÀ PRIVILEGIATE - SEGMENTAZIONE

Mercato globale della gestione delle identità privilegiate - Per componente

- Soluzione

- Servizi

Mercato globale della gestione delle identità privilegiate - Per distribuzione

- On-premise

- Cloud

Mercato globale della gestione delle identità privilegiate - Per utente finale

- IT e telecomunicazioni

- Governo

- BFSI

- Sanità e Farmaceutico

- Produzione

- Altro

Mercato globale della gestione delle identità privilegiate - Per area geografica

-

Nord America

- Stati Uniti

- Canada

- Messico

-

Europa

- Germania

- Regno Unito

- Francia

- Italia

- Russia

- Resto d'Europa

-

Asia Pacifico (APAC)

- Cina

- Giappone

- Corea del Sud

- India

- Australia

- Resto dell'APAC

-

Medio Oriente e Africa (MEA)

- Emirati Arabi Uniti

- Arabia Saudita

- Sudafrica

- Resto del MEA

-

Sud America (SAM)

- Brasile

- Argentina

- Resto del SAM

Mercato globale della gestione delle identità privilegiate - Profili aziendali

- BeyondTrust Corporation

- CA Technologies

- Centrify

- Cyberark

- Hitachi Id Systems, Inc.

- IBM Corporation

- Micro Focus

- One Identity LLC.

- Thycotic

- Zoho (ManageEngine)

- Analisi storica (2 anni), anno base, previsione (7 anni) con CAGR

- Analisi PEST e SWOT

- Valore/volume delle dimensioni del mercato - Globale, Regionale, Nazionale

- Industria e panorama competitivo

- Set di dati Excel

Report recenti

Rapporti correlati

Testimonianze

Motivo dell'acquisto

- Processo decisionale informato

- Comprensione delle dinamiche di mercato

- Analisi competitiva

- Analisi dei clienti

- Previsioni di mercato

- Mitigazione del rischio

- Pianificazione strategica

- Giustificazione degli investimenti

- Identificazione dei mercati emergenti

- Miglioramento delle strategie di marketing

- Aumento dell'efficienza operativa

- Allineamento alle tendenze normative

Ottieni un campione gratuito per - Mercato della gestione delle identità privilegiate

Ottieni un campione gratuito per - Mercato della gestione delle identità privilegiate