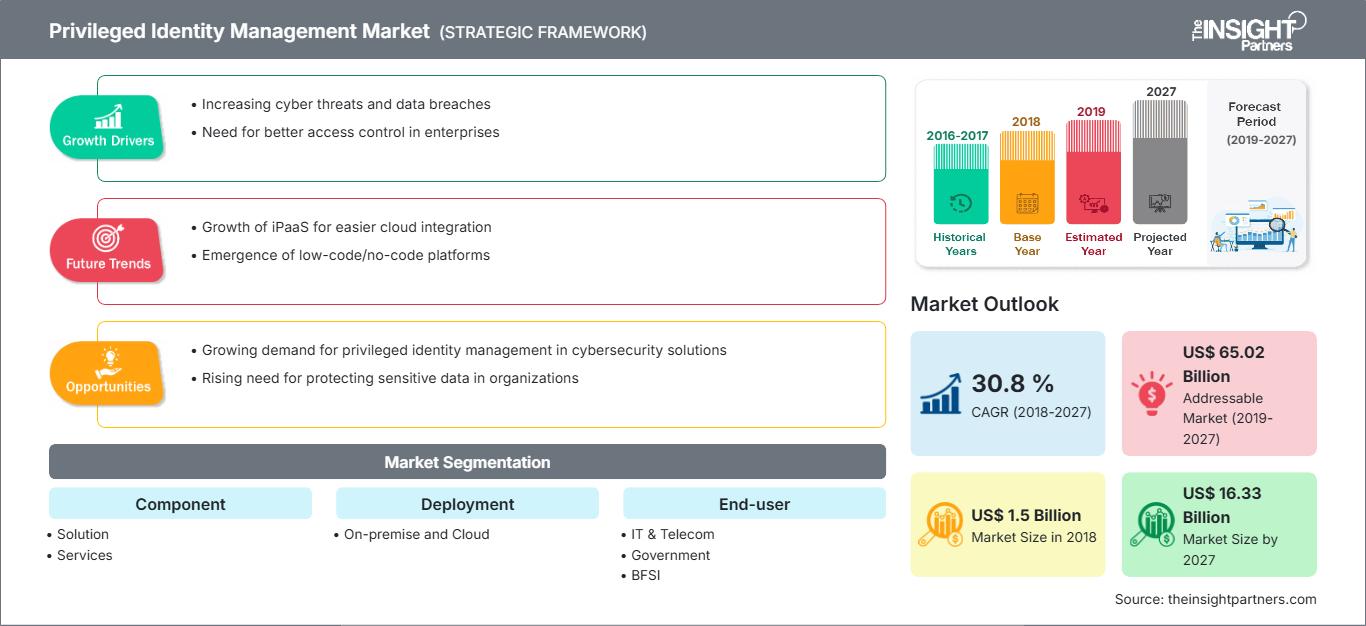

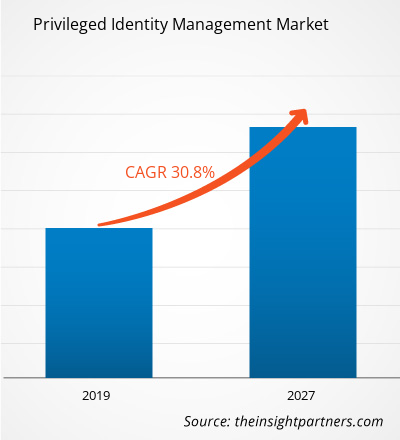

Der Markt für privilegiertes Identitätsmanagement belief sich im Jahr 2018 auf 1.496,6 Mio. USD und soll im Prognosezeitraum 2019–2027 mit einer durchschnittlichen jährlichen Wachstumsrate von 30,8 % wachsen und bis 2027 16.331,6 Mio. USD erreichen.

Nordamerika war der führende geografische Markt für privilegiertes Identitätsmanagement und wird voraussichtlich im gesamten Prognosezeitraum den höchsten Umsatzbeitrag leisten. Faktoren wie die Verbreitung von Internetnutzern, die zunehmende Beliebtheit mobiler Dienste in verschiedenen Sektoren wie BFSI und Regierung sowie die zunehmende Digitalisierung hatten in den letzten Jahren einen erheblichen Einfluss auf die Durchdringung des Marktes für privilegiertes Identitätsmanagement. Der Markt für privilegiertes Identitätsmanagement wird hauptsächlich von Faktoren wie dem zunehmenden Trend zu BYOD und steigenden Ausgaben für Sicherheitslösungen getrieben. Die zunehmende Nutzung mobiler Geräte und Tablets hat viele Identifizierungsprobleme aufgeworfen. Mitarbeiter können über diese Geräte auf vertrauliche Informationen wie Firmen-E-Mails, Finanzdatenbanken und andere Geschäftsinformationen zugreifen. Unternehmen investieren verstärkt in Sicherheitslösungen, um Mitarbeiter vor betrügerischen Aktivitäten zu schützen. Die zunehmende Nutzung mobiler Geräte macht Unternehmensnetzwerke zudem anfälliger für Hackerangriffe. Daher setzen Unternehmen auf Lösungen für privilegiertes Identitätsmanagement, um ihr Netzwerk zu schützen und einen sicheren Zugriff zu gewährleisten.Markteinblicke zum privilegierten Identitätsmanagement

Passen Sie diesen Bericht Ihren Anforderungen an

Sie erhalten kostenlos Anpassungen an jedem Bericht, einschließlich Teilen dieses Berichts oder einer Analyse auf Länderebene, eines Excel-Datenpakets sowie tolle Angebote und Rabatte für Start-ups und Universitäten.

Markt für privilegiertes Identitätsmanagement: Strategische Einblicke

-

Holen Sie sich die wichtigsten Markttrends aus diesem Bericht.Dieses KOSTENLOSE Beispiel umfasst Datenanalysen, die von Markttrends bis hin zu Schätzungen und Prognosen reichen.

Die wachsende Beliebtheit von BYOD und mobilen Geräten hat einen spürbaren Einfluss auf den Markt für privilegiertes Identitätsmanagement. Aufgrund des zunehmenden Bedarfs an nahtloser Konnektivität zwischen dem Unternehmensnetzwerk und den Mitarbeitern nutzen diese private Geräte wie Smartphones, Laptops und Tablets, um auf die Datenbanken und vertraulichen Informationen des Unternehmens zuzugreifen. Die zunehmende Nutzung von „Bring Your Own Device“ hat zu einem erhöhten Zugriff auf und einer erhöhten Speicherung kritischer Informationen geführt, was wiederum den Bedarf an Datenschutz weiter erhöht hat.

Die zunehmende Mobilität der Mitarbeiter hat zu einer verstärkten Nutzung mobiler Geräte geführt. Diese Geräte sind in der Regel nicht gesichert, und Hacker können leicht auf mobile Geräte zugreifen und sich unbefugten Zugang zu Unternehmensnetzwerken verschaffen, was zu betrügerischen Aktivitäten und Missbrauch unternehmens- und geschäftskritischer Daten führen kann. Angesichts der zunehmenden Bedrohung durch Datenschutzverletzungen setzen Unternehmen auf privilegierte Identitätsmanagement-Lösungen, um das Netzwerk zu schützen und einen sicheren Zugriff auf vertrauliche Informationen zu ermöglichen. Die zunehmende Verbreitung von BYOD ist einer der wichtigsten Faktoren für den globalen Markt für privilegiertes Identitätsmanagement und wird voraussichtlich im Prognosezeitraum einen erheblichen Einfluss auf dessen Wachstum haben.

Steigende Trends bei der Integration von Lösungen für privilegiertes Identitätsmanagement mit anderen Sicherheitslösungen

Mit dem steigenden Geschäftsbedarf und den Fortschritten bei Sicherheitslösungen integrieren Anbieter andere Sicherheitslösungen in Lösungen für privilegiertes Identitätsmanagement. Die Integration mit anderen Sicherheitslösungen wie Event Manager und Identity Manager ermöglicht eine bessere Kontrolle, beispielsweise durch verbesserte Bereitstellung und De-Provisionierung, vollständige Zugriffskontrolle und Passwortverwaltung. Anbieter integrieren außerdem forensische Lösungen, um das Nutzerverhalten zu untersuchen und einen detaillierteren Ansatz zu bieten. Faktoren wie diese haben die großen Anbieter für privilegiertes Identitätsmanagement wie BeyondTrust, CA Technologies und IBM dazu veranlasst, Lösungen anzubieten, die eine einfache Integration ermöglichen. Lösungen von CA Technologies bieten beispielsweise Integrationsmöglichkeiten mit CA Security Management Solutions und damit Vorteile wie schnelle Bereitstellung und De-Provisionierung. Anbietern bietet sich daher eine enorme Chance, andere Sicherheitslösungen in privilegierte Identitätsmanagementlösungen zu integrieren.Markt für privilegiertes Identitätsmanagement – Einblicke

Dienste für privilegiertes Identitätsmanagement helfen Unternehmen, das Risiko von Insiderangriffen zu minimieren und ermöglichen den Zugriff auf Ressourcen, ohne dass diese die Berechtigung zum Einsehen oder Ändern sensibler Daten erhalten. Mit der Verlagerung der IT-Infrastruktur von On-Premise zu Hybrid steigt die Nachfrage nach Diensten für privilegiertes Identitätsmanagement in verschiedenen Branchen wie IT & Telekommunikation und BFSI. Mehrere namhafte Marktteilnehmer wie IBM Corporation und Microsoft konzentrieren sich auf die Bereitstellung verbesserter Dienste und Lösungen für privilegiertes Identitätsmanagement, um Unternehmen bei der Kontrolle und Sicherung ihrer Konten zu unterstützen und das Risiko von Insiderangriffen zu reduzieren. Die zunehmende Beliebtheit cloudbasierter Lösungen, die sich verändernde IT-Infrastruktur und die Entstehung intelligenter privilegierter Identitätsmanagementlösungen sind die wesentlichen Faktoren, die das Wachstum von Diensten und Lösungen für privilegiertes Identitätsmanagement unterstützen.

Markt für privilegiertes Identitätsmanagement – Einblicke in die Bereitstellung

Beim Cloud-Bereitstellungsmodell werden die Unternehmensdaten bei einem Drittanbieter gespeichert. Dadurch kann der Kunde die Kosten der IT-Infrastruktur senken und die Betriebskosten der Lösung minimieren. Alle Clients in den Clouds teilen sich denselben Infrastrukturpool durch Sicherheitsvorkehrungen, flexible Konfiguration und Zugänglichkeitsvarianten. Clouds sind jedoch im Vergleich zu Bereitstellungen vor Ort umfangreicher, wodurch mit der Cloud verbundene Unternehmen von nahtloser Skalierbarkeit nach Bedarf profitieren. Cloud-Dienste werden verwendet, um eine hohe Serviceverfügbarkeit bei minimalen Kosten bereitzustellen, und mehrere Organisationen nutzen Cloud-Dienste, um Dienste anzubieten und kritische Daten zu speichern, was eine Nachfrage nach privilegiertem Identitätsmanagement in allen Organisationen schafft.

Mit dem Aufkommen von Cloud-Technologien ist die Sicherung sensibler Daten zu einer großen Herausforderung für Organisationen geworden. Es gibt eine Zunahme von Sicherheitsbedrohungen durch Insider, die aufgrund inaktiver gemeinsam genutzter oder schlecht gesicherter Anmeldungen Zugriff auf privilegierte Konten haben. Dieser Faktor schafft eine Nachfrage nach verbessertem privilegiertem Identitätsmanagement in allen Organisationen.

Markt für privilegiertes Identitätsmanagement

Strategische Partnerschaften mit Technologieunternehmen, um diese bei der Einbindung von Kundeninformationen zu unterstützen, wurden als die am häufigsten angewandte Strategie auf dem globalen Markt für privilegiertes Identitätsmanagement angesehen.

2019: Das Unternehmen führte für seine Kunden Authentication Services 4.2 ein, die verbesserte Sicherheitsmaßnahmen für Unix-, Linux- und Mac-basierte Betriebssysteme ermöglichen.2019: Das Unternehmen kündigte die Einführung der Version Secret Server 10.6 seiner unternehmensorientierten PAM-Lösungen an. Die neuen Funktionen sollen die Verantwortlichkeit und Agilität in dynamischen Unternehmensumgebungen für ein verbessertes privilegiertes Zugriffsmanagement weiter erhöhen.2019: Das Unternehmen brachte seine cloudbasierte, verbesserte Lösung für privilegiertes Zugriffsmanagement „Zero Trust Privilege“ auf den Markt und berücksichtigt dabei die Anforderungen hybrider Unternehmen. Die Lösung unterstützt die Verwaltung privilegierter Zugriffe über mehrere Virtual Private Clouds (VPC) und Infrastructure-as-a-Service (IaaS)-Bereitstellungen in der IT-Infrastruktur des Kunden.

Privilegiertes Identitätsmanagement

Regionale Einblicke in den Markt für privilegiertes IdentitätsmanagementDie Analysten von The Insight Partners haben die regionalen Trends und Faktoren, die den Markt für privilegiertes Identitätsmanagement im Prognosezeitraum beeinflussen, ausführlich erläutert. In diesem Abschnitt werden auch die Marktsegmente und die geografische Lage in Nordamerika, Europa, dem asiatisch-pazifischen Raum, dem Nahen Osten und Afrika sowie Süd- und Mittelamerika erörtert.

Umfang des Marktberichts zum privilegierten Identitätsmanagement

| Berichtsattribut | Einzelheiten |

|---|---|

| Marktgröße in 2018 | US$ 1.5 Billion |

| Marktgröße nach 2027 | US$ 16.33 Billion |

| Globale CAGR (2018 - 2027) | 30.8 % |

| Historische Daten | 2016-2017 |

| Prognosezeitraum | 2019-2027 |

| Abgedeckte Segmente |

By Komponente

|

| Abgedeckte Regionen und Länder |

Nordamerika

|

| Marktführer und wichtige Unternehmensprofile |

|

Dichte der Marktteilnehmer im Bereich privilegiertes Identitätsmanagement: Auswirkungen auf die Geschäftsdynamik verstehen

Der Markt für privilegiertes Identitätsmanagement wächst rasant. Dies wird durch die steigende Nachfrage der Endnutzer aufgrund veränderter Verbraucherpräferenzen, technologischer Fortschritte und eines stärkeren Bewusstseins für die Produktvorteile vorangetrieben. Mit der steigenden Nachfrage erweitern Unternehmen ihr Angebot, entwickeln Innovationen, um den Bedürfnissen der Verbraucher gerecht zu werden, und nutzen neue Trends, was das Marktwachstum weiter ankurbelt.

- Holen Sie sich die Markt für privilegiertes Identitätsmanagement Übersicht der wichtigsten Akteure

GLOBALER MARKT FÜR PRIVILEGIERTES IDENTITÄTSMANAGEMENT – SEGMENTIERUNG

Globaler Markt für privilegiertes Identitätsmanagement – Nach Komponente

- Lösung

- Dienste

Globaler Markt für privilegiertes Identitätsmanagement – Nach Bereitstellung

- Vor Ort

- Cloud

Globaler Markt für privilegiertes Identitätsmanagement – Nach Endbenutzer

- IT & Telekommunikation

- Regierung

- BFSI

- Gesundheitswesen & Pharmazeutisch

- Herstellung

- Sonstige

Globaler Markt für privilegiertes Identitätsmanagement – nach Geografie

-

Nordamerika

- USA

- Kanada

- Mexiko

-

Europa

- Deutschland

- Großbritannien

- Frankreich

- Italien

- Russland

- Restliches Europa

-

Asien-Pazifik (APAC)

- China

- Japan

- Südkorea

- Indien

- Australien

- Restlicher APAC

-

Naher Osten & Afrika (MEA)

- VAE

- Saudi-Arabien

- Südafrika

- Rest von MEA

-

Südamerika (SAM)

- Brasilien

- Argentinien

- Rest von SAM

Globaler Markt für privilegiertes Identitätsmanagement – Unternehmensprofile

- BeyondTrust Corporation

- CA Technologies

- Centrify

- Cyberark

- Hitachi Id Systems, Inc.

- IBM Corporation

- Micro Focus

- One Identity LLC.

- Thycotic

- Zoho (ManageEngine)

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branchen- und Wettbewerbslandschaft

- Excel-Datensatz

Aktuelle Berichte

Verwandte Berichte

Erfahrungsberichte

Grund zum Kauf

- Fundierte Entscheidungsfindung

- Marktdynamik verstehen

- Wettbewerbsanalyse

- Kundeneinblicke

- Marktprognosen

- Risikominimierung

- Strategische Planung

- Investitionsbegründung

- Identifizierung neuer Märkte

- Verbesserung von Marketingstrategien

- Steigerung der Betriebseffizienz

- Anpassung an regulatorische Trends

Kostenlose Probe anfordern für - Markt für privilegiertes Identitätsmanagement

Kostenlose Probe anfordern für - Markt für privilegiertes Identitätsmanagement