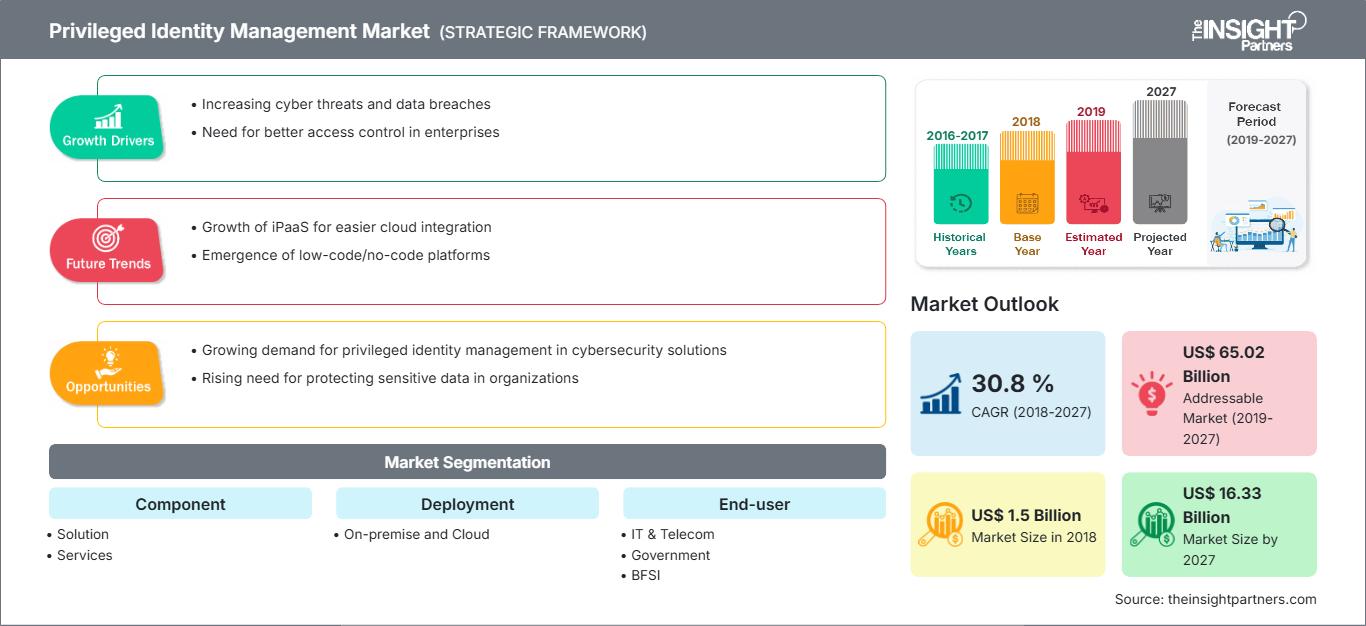

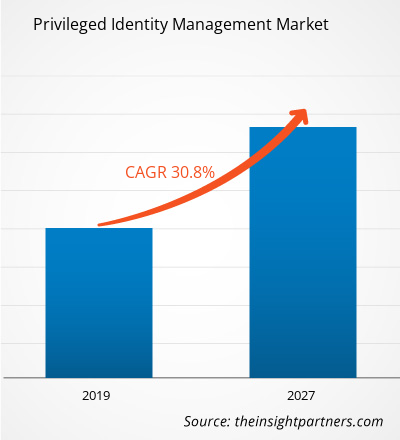

El mercado de gestión de identidad privilegiada representó US$ 1496,6 millones en 2018 y se espera que crezca a una CAGR del 30,8 % durante el período de pronóstico 2019-2027, para alcanzar los US$ 16331,6 millones en 2027.

Norteamérica fue el principal mercado geográfico de gestión de identidades privilegiadas y se prevé que sea el que más ingresos genere durante el período de pronóstico. Factores como la penetración de usuarios de internet, la creciente popularidad de los servicios móviles en diversos sectores, como BFSI y Gobierno, y la creciente digitalización han tenido una profunda influencia en la penetración del mercado de gestión de identidades privilegiadas durante los últimos años. Este mercado se ve impulsado principalmente por factores como la creciente tendencia a usar dispositivos personales (BYOD) y el aumento del gasto en soluciones de seguridad. El creciente uso de dispositivos móviles y tabletas ha generado numerosos problemas de identificación. Los empleados pueden acceder a información confidencial, como correos electrónicos corporativos, bases de datos financieras y otra información empresarial, mediante estos dispositivos. Las empresas están muy centradas en invertir en soluciones de seguridad para evitar que los empleados hagan un uso indebido de datos confidenciales mediante actividades fraudulentas. Además, el aumento del uso de dispositivos portátiles ha aumentado la vulnerabilidad de las redes corporativas a los ataques informáticos. Por lo tanto, las empresas están adoptando soluciones de gestión de identidades privilegiadas para proteger sus redes y proporcionar un acceso seguro.

Perspectivas del mercado de gestión de identidades privilegiadas

Obtendrá personalización en cualquier informe, sin cargo, incluidas partes de este informe o análisis a nivel de país, paquete de datos de Excel, así como también grandes ofertas y descuentos para empresas emergentes y universidades.

Mercado de gestión de identidades privilegiadas: perspectivas estratégicas

-

Obtenga las principales tendencias clave del mercado de este informe.Esta muestra GRATUITA incluirá análisis de datos, desde tendencias del mercado hasta estimaciones y pronósticos.

La creciente popularidad de BYOD y los dispositivos móviles ha tenido un impacto significativo en el mercado de la gestión de identidades privilegiadas.

Con la creciente necesidad de una conectividad fluida entre la red corporativa y los empleados, estos utilizan dispositivos personales como teléfonos inteligentes, portátiles y tabletas para acceder a la base de datos de la empresa y a su información confidencial. La creciente adopción de la práctica de traer su propio dispositivo ha incrementado el acceso y el almacenamiento de información crítica, lo que ha incrementado aún más la necesidad de protección de datos.

La creciente movilidad de los empleados ha impulsado el uso creciente de dispositivos móviles. Estos dispositivos no suelen ser seguros, y es fácil para los hackers acceder a ellos y obtener acceso no autorizado a las redes corporativas, lo que puede dar lugar a actividades fraudulentas y al uso indebido de datos corporativos y empresariales críticos. Ante la creciente amenaza de filtraciones de datos, las empresas están adoptando soluciones de gestión de identidades privilegiadas para proteger la red y proporcionar acceso seguro a la información confidencial. La creciente adopción de BYOD es uno de los factores clave que impulsa el mercado global de la gestión de identidades privilegiadas y se espera que tenga un impacto significativo en su crecimiento durante el período de pronóstico.BYOD is one of the key factor fuelling the global privileged identity management market and are expected to have a significant impact on the growth of privileged identity management market during the forecast period.

Tendencias crecientes en la integración de soluciones de gestión de identidad privilegiada con otras soluciones de seguridad

Con la creciente necesidad empresarial y los avances en soluciones de seguridad, los proveedores están integrando otras soluciones de seguridad con la solución de gestión de identidades privilegiadas. La integración con otras soluciones de seguridad, como gestores de eventos e identidades, permite un mejor control, como un mejor aprovisionamiento y desaprovisionamiento, control total de acceso y gestión de contraseñas. Los proveedores también están integrando soluciones forenses para investigar el comportamiento de los usuarios y ofrecer un enfoque más granular. Factores como estos han impulsado a los principales proveedores de gestión de identidades privilegiadas, como BeyondTrust, CA Technologies e IBM, a ofrecer soluciones que facilitan la integración. Por ejemplo, las soluciones de CA Technologies se integran con CA Security Management Solutions, lo que ofrece beneficios como un aprovisionamiento y desaprovisionamiento rápidos. Por lo tanto, los proveedores tienen una gran oportunidad al integrar otras soluciones de seguridad con las soluciones de gestión de identidades privilegiadas.de-provisioning, total access control, and password management. Vendors are also integrating forensic solutions to enable investigate user behaviors and provide a more granular approach. Factors such as these have driven the major privileged identity management vendors such as BeyondTrust, CA Technologies, and IBM to provide solutions that allow easy integration. For instance, solutions from CA Technologies provide integration capability with CA Security Management Solutions, thus providing benefits such as rapid provisioning and de-provisioning. Therefore, vendors have a huge opportunity by integrating other security solutions to privileged identity management solutions.

Mercado de gestión de identidades privilegiadas: información valiosa

Los servicios de gestión de identidades privilegiadas ayudan a las organizaciones a mitigar el riesgo de ataques internos y les permiten acceder a recursos sin autorizarlas a ver o modificar datos confidenciales. A medida que la infraestructura de TI pasa de ser local a híbrida, la demanda de servicios de gestión de identidades privilegiadas aumenta en diversos sectores, como TI y telecomunicaciones, y BFSI. Diversos actores destacados del mercado, como IBM Corporation y Microsoft, se centran en ofrecer servicios y soluciones mejorados de gestión de identidades privilegiadas para ayudar a las organizaciones a controlar y proteger sus cuentas y reducir el riesgo de ataques internos. La creciente popularidad de las soluciones en la nube, la evolución de la infraestructura de TI y la aparición de soluciones de gestión de identidades privilegiadas basadas en inteligencia artificial son factores clave que impulsan el crecimiento de estos servicios y soluciones.

Mercado de gestión de identidades privilegiadas: perspectivas de implementación

En el modelo de implementación en la nube, los datos empresariales se almacenan en un proveedor externo. Esto permite al cliente reducir el coste de la infraestructura de TI y minimizar el coste operativo de la solución. Todos los clientes en la nube comparten la misma infraestructura gracias a las protecciones de seguridad, la configuración flexible y las variaciones de accesibilidad. Sin embargo, las nubes son más extensas en comparación con las implementaciones locales, lo que permite a las empresas asociadas a la nube disfrutar de una escalabilidad fluida y bajo demanda. Los servicios en la nube se utilizan para proporcionar una alta disponibilidad a un coste mínimo, y varias organizaciones los utilizan para ofrecer servicios y almacenar datos críticos, lo que genera una demanda de gestión de identidades privilegiadas en todas las organizaciones.

Con la aparición de las tecnologías en la nube, proteger los datos confidenciales se ha convertido en un gran desafío para las organizaciones. Se han incrementado las amenazas de seguridad causadas por el acceso interno a cuentas privilegiadas debido a inicios de sesión compartidos inactivos o con poca seguridad. Este factor está generando una demanda de una mejor gestión de identidades privilegiadas en todas las organizaciones.

Mercado de gestión de identidades privilegiadas

La asociación estratégica con empresas de tecnología para ayudarlas en la interacción de inteligencia con los clientes se observó como la estrategia más adoptada en el mercado global de gestión de identidad privilegiada.

2019: La compañía presentó los Servicios de Autenticación 4.2 a sus clientes, lo que facilita medidas de seguridad mejoradas en sistemas operativos Unix, Linux y Mac.

2019: La compañía anunció la introducción de la versión Secret Server 10.6 de sus soluciones PAM empresariales. Se espera que las nuevas funciones mejoren aún más la responsabilidad y la agilidad en entornos empresariales dinámicos para una mejor gestión del acceso privilegiado.

2019: La compañía lanzó su solución mejorada de gestión de acceso privilegiado basada en la nube, "Zero Trust Privilege", teniendo en cuenta los requisitos de las empresas híbridas. La solución admite la gestión del acceso privilegiado en múltiples implementaciones de nube privada virtual (VPC) e infraestructura como servicio (IaaS) en la infraestructura de TI del cliente.

Perspectivas regionales del mercado de gestión de identidades privilegiadas

Los analistas de The Insight Partners han explicado detalladamente las tendencias y los factores regionales que influyen en el mercado de la Gestión de Identidad Privilegiada durante el período de pronóstico. Esta sección también analiza los segmentos y la geografía del mercado de la Gestión de Identidad Privilegiada en Norteamérica, Europa, Asia Pacífico, Oriente Medio y África, y Sudamérica y Centroamérica.

Alcance del informe de mercado de gestión de identidades privilegiadas

| Atributo del informe | Detalles |

|---|---|

| Tamaño del mercado en 2018 | 1.500 millones de dólares estadounidenses |

| Tamaño del mercado en 2027 | US$ 16.33 mil millones |

| CAGR global (2018-2027) | 30,8 % |

| Datos históricos | 2016-2017 |

| Período de pronóstico | 2019-2027 |

| Segmentos cubiertos |

Por componente

|

| Regiones y países cubiertos |

América del norte

|

| Líderes del mercado y perfiles de empresas clave |

|

Densidad de actores del mercado de gestión de identidades privilegiadas: comprensión de su impacto en la dinámica empresarial

El mercado de la gestión de identidades privilegiadas está creciendo rápidamente, impulsado por la creciente demanda de los usuarios finales debido a factores como la evolución de las preferencias de los consumidores, los avances tecnológicos y un mayor conocimiento de los beneficios del producto. A medida que aumenta la demanda, las empresas amplían su oferta, innovan para satisfacer las necesidades de los consumidores y aprovechan las tendencias emergentes, lo que impulsa aún más el crecimiento del mercado.

- Obtenga una descripción general de los principales actores clave del mercado de gestión de identidades privilegiadas

MERCADO GLOBAL DE GESTIÓN DE IDENTIDADES PRIVILEGIADAS - SEGMENTACIÓN

Mercado global de gestión de identidades privilegiadas: por componente

- Solución

- Servicios

Mercado global de gestión de identidades privilegiadas: por implementación

- En las instalaciones

- Nube

Mercado global de gestión de identidades privilegiadas: por usuario final

- TI y telecomunicaciones

- Gobierno

- BFSI

- Salud y farmacéutica

- Fabricación

- Otros

Mercado global de gestión de identidades privilegiadas - Por geografía

-

América del norte

- A NOSOTROS

- Canadá

- México

-

Europa

- Alemania

- Reino Unido

- Francia

- Italia

- Rusia

- Resto de Europa

-

Asia Pacífico (APAC)

- Porcelana

- Japón

- Corea del Sur

- India

- Australia

- Resto de APAC

-

Oriente Medio y África (MEA)

- Emiratos Árabes Unidos

- Arabia Saudita

- Sudáfrica

- Resto de MEA

-

América del Sur (SAM)

- Brasil

- Argentina

- Resto de SAM

Mercado global de gestión de identidades privilegiadas: perfiles de empresas

- Corporación BeyondTrust

- Tecnologías CA

- Centrificar

- Ciberarca

- Sistemas de identificación Hitachi, Inc.

- Corporación IBM

- Microenfoque

- Una identidad LLC.

- Ticótico

- Zoho (Manage Engine)

- Análisis histórico (2 años), año base, pronóstico (7 años) con CAGR

- Análisis PEST y FODA

- Tamaño del mercado, valor/volumen: global, regional y nacional

- Industria y panorama competitivo

- Conjunto de datos de Excel

Informes recientes

Informes relacionados

Testimonios

Razón para comprar

- Toma de decisiones informada

- Comprensión de la dinámica del mercado

- Análisis competitivo

- Información sobre clientes

- Pronósticos del mercado

- Mitigación de riesgos

- Planificación estratégica

- Justificación de la inversión

- Identificación de mercados emergentes

- Mejora de las estrategias de marketing

- Impulso de la eficiencia operativa

- Alineación con las tendencias regulatorias

Obtenga una muestra gratuita para - Mercado de gestión de identidades privilegiadas

Obtenga una muestra gratuita para - Mercado de gestión de identidades privilegiadas