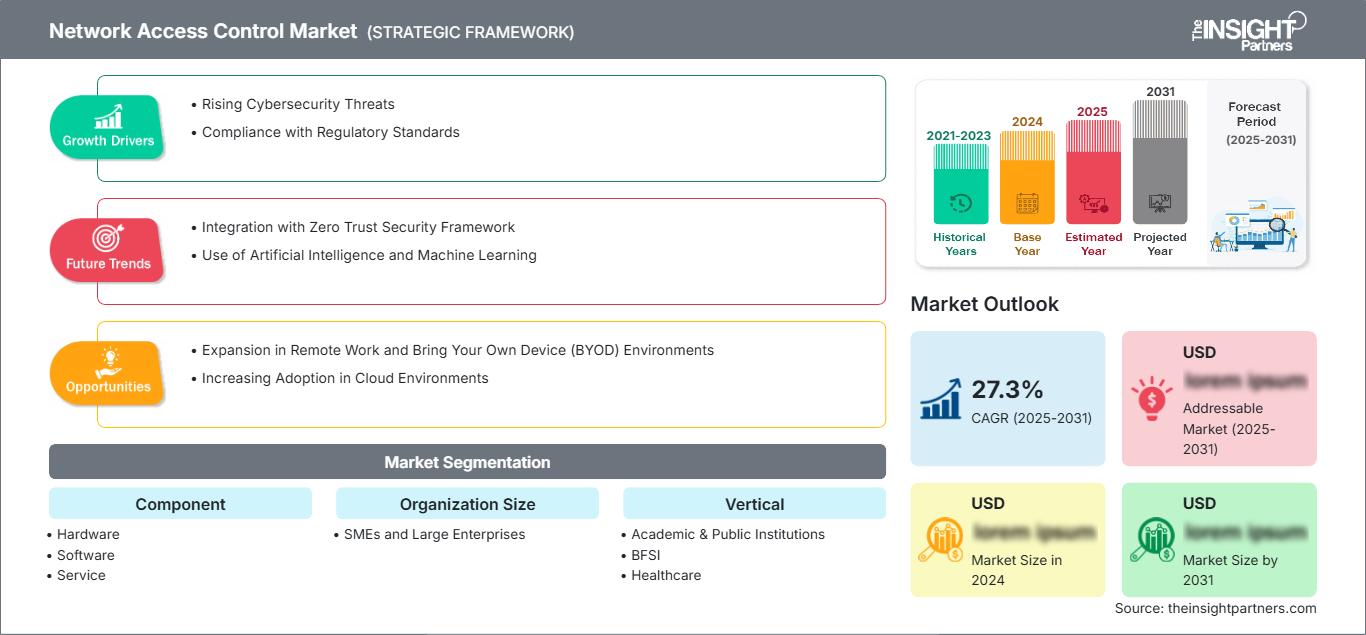

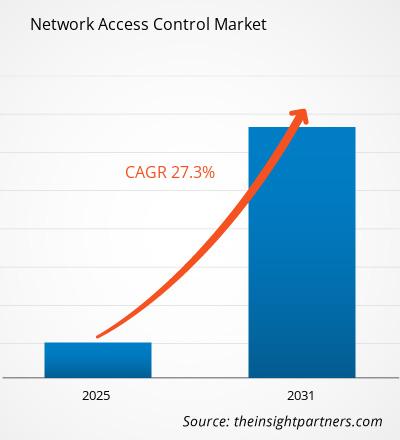

Der Markt für Netzwerkzugangskontrolle wird voraussichtlich zwischen 2025 und 2031 eine durchschnittliche jährliche Wachstumsrate (CAGR) von 27,3 % verzeichnen, wobei die Marktgröße von XX Millionen US-Dollar im Jahr 2024 auf XX Millionen US-Dollar im Jahr 2031 anwachsen wird.

Der Bericht ist nach Komponenten (Hardware, Software und Service), Unternehmensgröße (KMU und Großunternehmen) und Branchen (Akademische und öffentliche Einrichtungen, BFSI, Gesundheitswesen, IT und Telekommunikation, Fertigung, Einzelhandel und E-Commerce und andere) segmentiert. Die globale Analyse ist weiter auf regionaler Ebene und nach den wichtigsten Ländern aufgeschlüsselt. Der Bericht bietet den Wert in USD für die oben genannte Analyse und Segmente.

Zweck des Berichts

Der Bericht „Markt für Netzwerkzugangskontrolle“ von The Insight Partners zielt darauf ab, die aktuelle Situation und das zukünftige Wachstum sowie die wichtigsten treibenden Faktoren, Herausforderungen und Chancen zu beschreiben. Dadurch erhalten verschiedene Geschäftsinteressenten Einblicke, beispielsweise:

- Technologieanbieter/-hersteller: Um die sich entwickelnde Marktdynamik zu verstehen und die potenziellen Wachstumschancen zu kennen, sodass sie fundierte strategische Entscheidungen treffen können.

- Investoren: Um eine umfassende Trendanalyse hinsichtlich der Marktwachstumsrate, der finanziellen Marktprognosen und der Chancen entlang der Wertschöpfungskette durchzuführen.

- Regulierungsbehörden: Um Richtlinien und Überwachungsaktivitäten auf dem Markt zu regulieren, mit dem Ziel, Missbrauch zu minimieren, das Vertrauen der Investoren zu wahren und die Integrität und Stabilität des Marktes aufrechtzuerhalten.

Marktsegmentierung für Netzwerkzugriffskontrolle: Komponente

- Hardware

- Software

- Service

Organisationsgröße

- KMU und Großunternehmen

Branche

- Akademische und öffentliche Einrichtungen

- BFSI

- Gesundheitswesen

- IT und Telekommunikation

- Fertigung

- Einzelhandel und E-Commerce

- Sonstige

Geografie

- Nordamerika

- Europa

- Asien-Pazifik

- Süd- und Mittelamerika

- Naher Osten und Afrika

Sie erhalten kostenlos Anpassungen an jedem Bericht, einschließlich Teilen dieses Berichts oder einer Analyse auf Länderebene, eines Excel-Datenpakets sowie tolle Angebote und Rabatte für Start-ups und Universitäten.

Markt für Netzwerkzugriffskontrolle: Strategische Einblicke

-

Holen Sie sich die wichtigsten Markttrends aus diesem Bericht.Dieses KOSTENLOSE Beispiel umfasst Datenanalysen, die von Markttrends bis hin zu Schätzungen und Prognosen reichen.

Wachstumstreiber für den Markt für Netzwerkzugriffskontrolle

- Steigende Cybersicherheitsbedrohungen: Die zunehmende Häufigkeit und Raffinesse von Cyberangriffen treibt die Nachfrage nach Lösungen für die Netzwerkzugriffskontrolle (NAC) voran. Unternehmen versuchen, sensible Daten, kritische Systeme und Endpunkte vor unbefugtem Zugriff, Datenschutzverletzungen und Malware zu schützen. NAC-Lösungen bieten Echtzeitüberwachung und Richtliniendurchsetzung zur Sicherung des Netzwerkzugriffs und sind daher unverzichtbar für die Abwehr interner und externer Sicherheitsbedrohungen in Branchen wie dem Gesundheitswesen, dem Finanzwesen und dem öffentlichen Dienst.

- Einhaltung gesetzlicher Standards: Aufgrund strenger Vorschriften wie DSGVO, HIPAA und PCI-DSS müssen Unternehmen einen sicheren Netzwerkzugriff gewährleisten, um sensible Daten zu schützen und die Compliance aufrechtzuerhalten. NAC-Systeme helfen bei der Durchsetzung von Zugriffskontrollrichtlinien, überwachen die Netzwerkaktivität und stellen sicher, dass nur autorisierte Benutzer und Geräte auf kritische Systeme zugreifen können. Der wachsende Bedarf an Compliance-Vorschriften beschleunigt die Einführung von NAC-Lösungen in verschiedenen Sektoren.

Zukünftige Trends im Markt für Netzwerkzugriffskontrolle

- Integration mit Zero Trust Security Framework: Ein wachsender Trend im NAC-Markt ist die Integration der Netzwerkzugriffskontrolle in das Zero Trust-Sicherheitsmodell. Zero Trust basiert auf dem Prinzip „Niemals vertrauen, immer überprüfen“ und erfordert kontinuierliche Authentifizierung und strenge Zugriffskontrollen für alle Benutzer und Geräte. NAC-Lösungen entwickeln sich weiter, um diesem Ansatz gerecht zu werden, indem sie die Identität von Benutzern und Geräten überprüfen, bevor Zugriff auf das Netzwerk gewährt wird. Dadurch wird die Sicherheit erhöht und potenzielle Schwachstellen minimiert.

- Einsatz von künstlicher Intelligenz und maschinellem Lernen: KI und maschinelles Lernen werden zunehmend in NAC-Systeme integriert, um die Erkennung von Bedrohungen und die Entscheidungsfindung zu verbessern. Durch die Analyse von Netzwerkverkehrsmustern kann KI ungewöhnliche Aktivitäten und potenzielle Sicherheitsrisiken in Echtzeit identifizieren. Dadurch können NAC-Systeme Zugriffsrichtlinien dynamisch an neu auftretende Bedrohungen anpassen und Unternehmen so ein proaktiveres und intelligenteres Netzwerksicherheitsmanagement bieten.

Marktchancen für Network Access Control

- Ausbau von Remote-Arbeit und BYOD-Umgebungen (Bring Your Own Device): Mit der Zunahme von Remote-Arbeit und BYOD-Richtlinien wird die Verwaltung des Netzwerkzugriffs für Mitarbeiter, die an verschiedenen Standorten arbeiten und persönliche Geräte verwenden, zu einer wachsenden Herausforderung. NAC-Lösungen können Unternehmen bei der Durchsetzung von Sicherheitsrichtlinien unterstützen, indem sie sicherstellen, dass nur konforme Geräte auf Unternehmensnetzwerke zugreifen können. Da die Remote-Arbeit weiter zunimmt, bietet sich für NAC-Anbieter eine bedeutende Chance, Lösungen anzubieten, die das erweiterte Unternehmensnetzwerk sichern.

- Zunehmende Akzeptanz in Cloud-Umgebungen: Da immer mehr Unternehmen in die Cloud migrieren, steigt der Bedarf, Cloud-basierte Ressourcen zu sichern und sicherzustellen, dass nur autorisierte Benutzer auf Cloud-Anwendungen und -Daten zugreifen können. NAC-Lösungen können auf Cloud-Umgebungen erweitert werden und bieten Unternehmen eine zentralisierte Zugriffskontrolle, verbesserte Transparenz und Richtliniendurchsetzung sowohl vor Ort als auch in Cloud-Infrastrukturen. Dieser Trend bietet erhebliches Wachstumspotenzial für den NAC-Markt.

Regionale Einblicke in den Markt für Netzwerkzugriffskontrolle

Die Analysten von The Insight Partners haben die regionalen Trends und Faktoren, die den Markt für Netzwerkzugangskontrolle im Prognosezeitraum beeinflussen, ausführlich erläutert. In diesem Abschnitt werden auch die Marktsegmente und die geografische Lage in Nordamerika, Europa, dem asiatisch-pazifischen Raum, dem Nahen Osten und Afrika sowie Süd- und Mittelamerika erörtert.

Umfang des Marktberichts zur Netzwerkzugriffskontrolle

| Berichtsattribut | Einzelheiten |

|---|---|

| Marktgröße in 2024 | US$ XX million |

| Marktgröße nach 2031 | US$ XX Million |

| Globale CAGR (2025 - 2031) | 27.3% |

| Historische Daten | 2021-2023 |

| Prognosezeitraum | 2025-2031 |

| Abgedeckte Segmente |

By Komponente

|

| Abgedeckte Regionen und Länder |

Nordamerika

|

| Marktführer und wichtige Unternehmensprofile |

|

Dichte der Marktteilnehmer im Bereich Netzwerkzugriffskontrolle: Verständnis ihrer Auswirkungen auf die Geschäftsdynamik

Der Markt für Netzwerkzugangskontrolle wächst rasant. Dies wird durch die steigende Endnutzernachfrage aufgrund veränderter Verbraucherpräferenzen, technologischer Fortschritte und eines stärkeren Bewusstseins für die Produktvorteile vorangetrieben. Mit der steigenden Nachfrage erweitern Unternehmen ihr Angebot, entwickeln Innovationen, um den Bedürfnissen der Verbraucher gerecht zu werden, und nutzen neue Trends, was das Marktwachstum weiter ankurbelt.

- Holen Sie sich die Markt für Netzwerkzugriffskontrolle Übersicht der wichtigsten Akteure

Wichtige Verkaufsargumente

- Umfassende Abdeckung: Der Bericht analysiert umfassend Produkte, Dienstleistungen, Typen und Endnutzer des Marktes für Netzwerkzugangskontrolle und bietet einen ganzheitlichen Überblick.

- Expertenanalyse: Der Bericht basiert auf dem umfassenden Verständnis von Branchenexperten und Analysten.

- Aktuelle Informationen: Der Bericht gewährleistet Geschäftsrelevanz durch die Berichterstattung über aktuelle Informationen und Datentrends.

- Anpassungsoptionen: Dieser Bericht kann an spezifische Kundenanforderungen angepasst werden und passt sich optimal an die Geschäftsstrategien an.

Der Forschungsbericht zum Markt für Netzwerkzugangskontrolle kann daher dazu beitragen, die Branchensituation und die Wachstumsaussichten zu entschlüsseln und zu verstehen. Obwohl es einige berechtigte Bedenken geben mag, überwiegen die Vorteile dieses Berichts tendenziell die Nachteile.

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branchen- und Wettbewerbslandschaft

- Excel-Datensatz

Aktuelle Berichte

Erfahrungsberichte

Grund zum Kauf

- Fundierte Entscheidungsfindung

- Marktdynamik verstehen

- Wettbewerbsanalyse

- Kundeneinblicke

- Marktprognosen

- Risikominimierung

- Strategische Planung

- Investitionsbegründung

- Identifizierung neuer Märkte

- Verbesserung von Marketingstrategien

- Steigerung der Betriebseffizienz

- Anpassung an regulatorische Trends

Kostenlose Probe anfordern für - Markt für Netzwerkzugriffskontrolle

Kostenlose Probe anfordern für - Markt für Netzwerkzugriffskontrolle