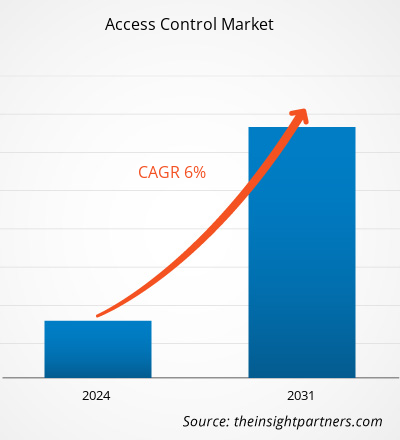

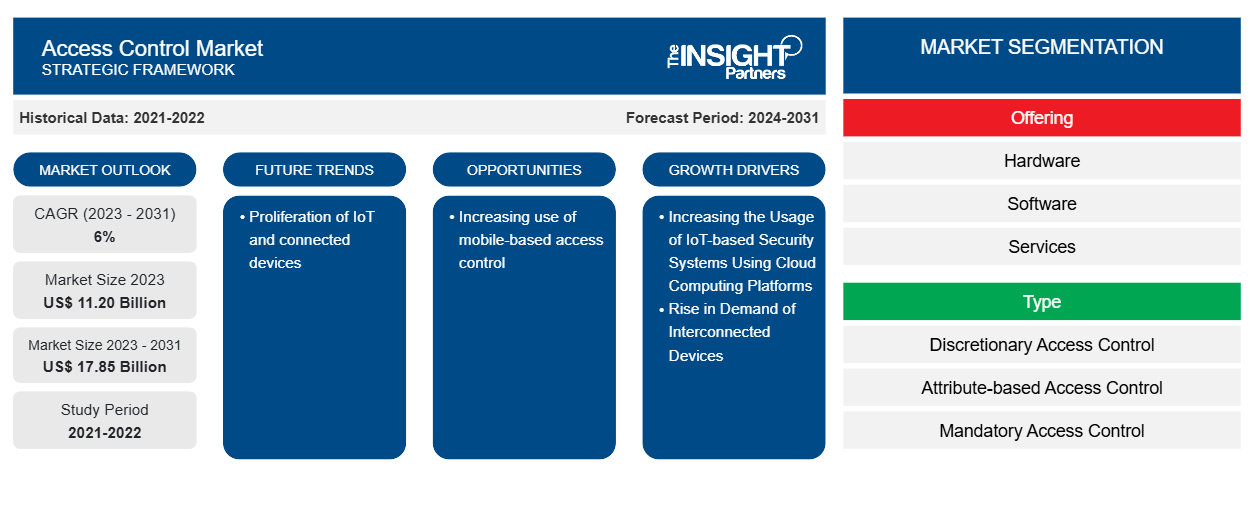

Se proyecta que el tamaño del mercado de control de acceso alcance los 17.850 millones de dólares estadounidenses en 2031, frente a los 11.200 millones de dólares estadounidenses en 2023. Se espera que el mercado de control de acceso registre una CAGR del 6 % entre 2023 y 2031. El mercado se está expandiendo debido a la creciente demanda de sistemas de seguridad más sólidos, así como al uso generalizado de la Internet de las cosas (IoT) y las plataformas de computación en la nube.

Análisis del mercado de control de acceso

El control de acceso protege la información confidencial, como los datos de los clientes y la propiedad intelectual, contra el robo por parte de actores maliciosos u otros usuarios no autorizados. También reduce el peligro de exfiltración de datos de los empleados y protege contra amenazas basadas en la web. En lugar de gestionar manualmente los permisos, la mayoría de las empresas preocupadas por la seguridad recurren a tecnologías de gestión de identidades y acceso para aplicar controles de acceso.

Descripción general del mercado de control de acceso

El control de acceso es una estrategia de seguridad que regula quién o qué puede ver o utilizar recursos en un entorno informático. Es un concepto de seguridad fundamental que reduce el riesgo para la empresa u organización. El control de acceso es un componente fundamental de la seguridad que regula quién tiene acceso a datos, aplicaciones y recursos específicos, y en qué condiciones. Las claves y las listas de visitantes aprobadas previamente protegen las instalaciones físicas, de forma muy similar a como lo hacen los protocolos de control de acceso para los espacios digitales. En otras palabras, permiten el ingreso de las personas adecuadas y mantienen afuera a las personas malintencionadas. Las políticas de control de acceso se basan en gran medida en técnicas como la autenticación y la autorización, que permiten a las organizaciones verificar explícitamente que los usuarios son quienes dicen ser y que estos usuarios tienen el nivel de acceso adecuado según el contexto, como el dispositivo, la ubicación , el rol y mucho más.

Personalice este informe según sus necesidades

Obtendrá personalización en cualquier informe, sin cargo, incluidas partes de este informe o análisis a nivel de país, paquete de datos de Excel, así como también grandes ofertas y descuentos para empresas emergentes y universidades.

-

Obtenga las principales tendencias clave del mercado de este informe.Esta muestra GRATUITA incluirá análisis de datos, desde tendencias del mercado hasta estimaciones y pronósticos.

Factores impulsores y oportunidades del mercado del control de acceso

Aumentar el uso de sistemas de seguridad basados en IoT mediante plataformas de computación en la nube para favorecer el mercado

El auge de las soluciones de seguridad basadas en IoT y la computación en la nube está impulsando la demanda de control de acceso. Los sistemas de control de acceso tradicionales, a diferencia de los sistemas de control de acceso basados en la nube, con frecuencia tienen restricciones y complicaciones que pueden socavar su utilidad. Con la introducción de los sistemas de control de acceso basados en la nube de IoT, las organizaciones ahora tienen acceso a soluciones de vanguardia que brindan seguridad y conveniencia insuperables. Los sistemas de control de acceso de IoT basados en la nube brindan una integración sin esfuerzo con varios componentes de hardware e infraestructura. Ya sea reconocimiento facial, RFID, códigos QR, acceso móvil, entrada de teclado o escaneo de huellas dactilares, estos sistemas ofrecen múltiples opciones para satisfacer diversas necesidades de seguridad. Debido a esto, la solución de seguridad basada en IoT que utiliza computación en la nube está creciendo. El aumento del uso de sistemas de seguridad basados en IoT que utilizan plataformas de computación en la nube está impulsando el crecimiento del mercado de control de acceso .

Aumento del uso del control de acceso basado en dispositivos móviles

El control de acceso móvil utiliza teléfonos inteligentes, tabletas y dispositivos electrónicos portátiles y les permite funcionar como credenciales de un usuario para ingresar a oficinas u otras instalaciones comerciales. El control de acceso móvil ofrece una amplia gama de beneficios, pero la seguridad mejorada y la facilidad de uso lo distinguen. A diferencia de las tarjetas físicas y los llaveros que son fáciles de perder, las credenciales móviles se almacenan en el teléfono de un empleado, lo que hace que sea más fácil hacer un seguimiento de ellas y es menos probable que caigan en las manos equivocadas. Las credenciales móviles son un método de autenticación que se almacena en un dispositivo móvil; estas credenciales son verificadas por un individuo. Cada credencial móvil es única para un individuo y las credenciales están encriptadas para salvaguardar la identidad de los usuarios. Debido a los beneficios anteriores, el uso del control de acceso basado en dispositivos móviles está aumentando, lo que crea oportunidades para el crecimiento del mercado de control de acceso.

Análisis de segmentación del informe del mercado de control de acceso

Los segmentos clave que contribuyeron a la derivación del análisis del mercado de control de acceso son el componente, la oferta, el tipo y el usuario final.

- Según la oferta, el mercado de control de acceso se divide en hardware, software y servicios.

- Por tipo, el mercado está segmentado en control de acceso discrecional (DAC), control de acceso basado en atributos (ABAC), control de acceso obligatorio (MAC), control de acceso basado en roles (RBAC) y otros.

- Según los usuarios finales, el mercado de control de acceso se divide en residencial, comercial, industrial y seguridad nacional.

Análisis de la cuota de mercado del control de acceso por geografía

El alcance geográfico del informe de mercado de control de acceso se divide principalmente en cinco regiones: América del Norte, Asia Pacífico, Europa, Oriente Medio y África, y América del Sur/América del Sur y Central. Asia Pacífico ha dominado el mercado de control de acceso. China sigue dominando el mercado de Asia-Pacífico, gracias principalmente a su sector de la construcción en desarrollo, un número significativo de empresas manufactureras y tasas de criminalidad en aumento. El despliegue de soluciones de control de acceso basadas en dispositivos móviles también está aumentando en todo el país. El mercado de cerraduras inteligentes de China se ha expandido rápidamente en los últimos años, debido a los avances en la identificación biométrica y la tecnología de comunicación inalámbrica. En Japón, el gobierno y las empresas han mostrado un fuerte interés en los aspectos de seguridad de las soluciones de control de acceso, lo que ha dado como resultado la implementación de nuevas leyes, estrategias e instalaciones. Las empresas japonesas están estudiando y desarrollando agresivamente nuevas tecnologías biométricas y de autenticación que brindan una experiencia sin contacto.

Perspectivas regionales del mercado de control de acceso

Los analistas de Insight Partners explicaron en detalle las tendencias y los factores regionales que influyen en el mercado de control de acceso durante el período de pronóstico. Esta sección también analiza los segmentos y la geografía del mercado de control de acceso en América del Norte, Europa, Asia Pacífico, Oriente Medio y África, y América del Sur y Central.

- Obtenga los datos regionales específicos para el mercado de control de acceso

Alcance del informe sobre el mercado de control de acceso

| Atributo del informe | Detalles |

|---|---|

| Tamaño del mercado en 2023 | US$ 11.20 mil millones |

| Tamaño del mercado en 2031 | US$ 17.85 mil millones |

| CAGR global (2023 - 2031) | 6% |

| Datos históricos | 2021-2022 |

| Período de pronóstico | 2024-2031 |

| Segmentos cubiertos |

Al ofrecer

|

| Regiones y países cubiertos |

América del norte

|

| Líderes del mercado y perfiles de empresas clave |

|

Densidad de actores del mercado de control de acceso: comprensión de su impacto en la dinámica empresarial

El mercado de control de acceso está creciendo rápidamente, impulsado por la creciente demanda de los usuarios finales debido a factores como la evolución de las preferencias de los consumidores, los avances tecnológicos y una mayor conciencia de los beneficios del producto. A medida que aumenta la demanda, las empresas amplían sus ofertas, innovan para satisfacer las necesidades de los consumidores y aprovechan las tendencias emergentes, lo que impulsa aún más el crecimiento del mercado.

La densidad de actores del mercado se refiere a la distribución de las empresas o firmas que operan dentro de un mercado o industria en particular. Indica cuántos competidores (actores del mercado) están presentes en un espacio de mercado determinado en relación con su tamaño o valor total de mercado.

Las principales empresas que operan en el mercado de control de acceso son:

- Compañía: Honeywell International Inc.

- Grupo Dormakaba

- ASA ABLOY

- Controles Johnson

- Compañía: Allegion Plc.

- Nedap NV

Descargo de responsabilidad : Las empresas enumeradas anteriormente no están clasificadas en ningún orden particular.

- Obtenga una descripción general de los principales actores clave del mercado de control de acceso

Noticias y desarrollos recientes del mercado de control de acceso

El mercado de control de acceso se evalúa mediante la recopilación de datos cualitativos y cuantitativos a partir de investigaciones primarias y secundarias, que incluyen publicaciones corporativas importantes, datos de asociaciones y bases de datos. A continuación, se incluye una lista de los avances del mercado:

- En octubre de 2022, ASSA ABLOY AB finalizó la adquisición de ALCEA, un proveedor francés de soluciones de control de acceso. ALCEA se integrará en la cartera de negocios de Infraestructura crítica de ASSA ABLOY, lo que permitirá a la empresa fortalecer su presencia en contextos de protección de infraestructura crítica y, al mismo tiempo, ampliar su línea de productos centrada en el acceso. Esta adquisición se alinea con la ambición estratégica de la empresa de fortalecer su posición en el sector del control de acceso.

(Fuente: ASSA ABLOY AB, Nota de prensa, 2023)

- En marzo de 2023, Axis Communications y Genetec Inc. colaboraron para crear Axis, un sistema de control de acceso de nivel empresarial que integra el software de control de acceso de Genetec y los controladores de puertas en red de Axis en un único paquete fácil de instalar. Este es el primero de su tipo en el mercado, que combina la tecnología de Genetec para brindar soluciones integrales de seguridad, seguridad pública, operaciones e inteligencia empresarial.

(Fuente: Axis Communications, comunicado de prensa, 2023)

Informe sobre el mercado de control de acceso: cobertura y resultados

El informe "Tamaño y pronóstico del mercado de control de acceso (2023-2031)" proporciona un análisis detallado del mercado que cubre las siguientes áreas:

- Tamaño del mercado y pronóstico a nivel global, regional y nacional para todos los segmentos clave del mercado cubiertos bajo el alcance

- Dinámica del mercado, como impulsores, restricciones y oportunidades clave

- Principales tendencias futuras

- Análisis detallado de las cinco fuerzas de Porter y PEST y FODA

- Análisis del mercado global y regional que cubre las tendencias clave del mercado, los principales actores, las regulaciones y los desarrollos recientes del mercado.

- Análisis del panorama de la industria y de la competencia que abarca la concentración del mercado, el análisis de mapas de calor, los actores destacados y los desarrollos recientes

- Perfiles detallados de empresas

- Análisis histórico (2 años), año base, pronóstico (7 años) con CAGR

- Análisis PEST y FODA

- Tamaño del mercado, valor/volumen: global, regional y nacional

- Industria y panorama competitivo

- Conjunto de datos de Excel

Informes recientes

Testimonios

Razón para comprar

- Toma de decisiones informada

- Comprensión de la dinámica del mercado

- Análisis competitivo

- Información sobre clientes

- Pronósticos del mercado

- Mitigación de riesgos

- Planificación estratégica

- Justificación de la inversión

- Identificación de mercados emergentes

- Mejora de las estrategias de marketing

- Impulso de la eficiencia operativa

- Alineación con las tendencias regulatorias

Obtenga una muestra gratuita para - Mercado de control de acceso

Obtenga una muestra gratuita para - Mercado de control de acceso