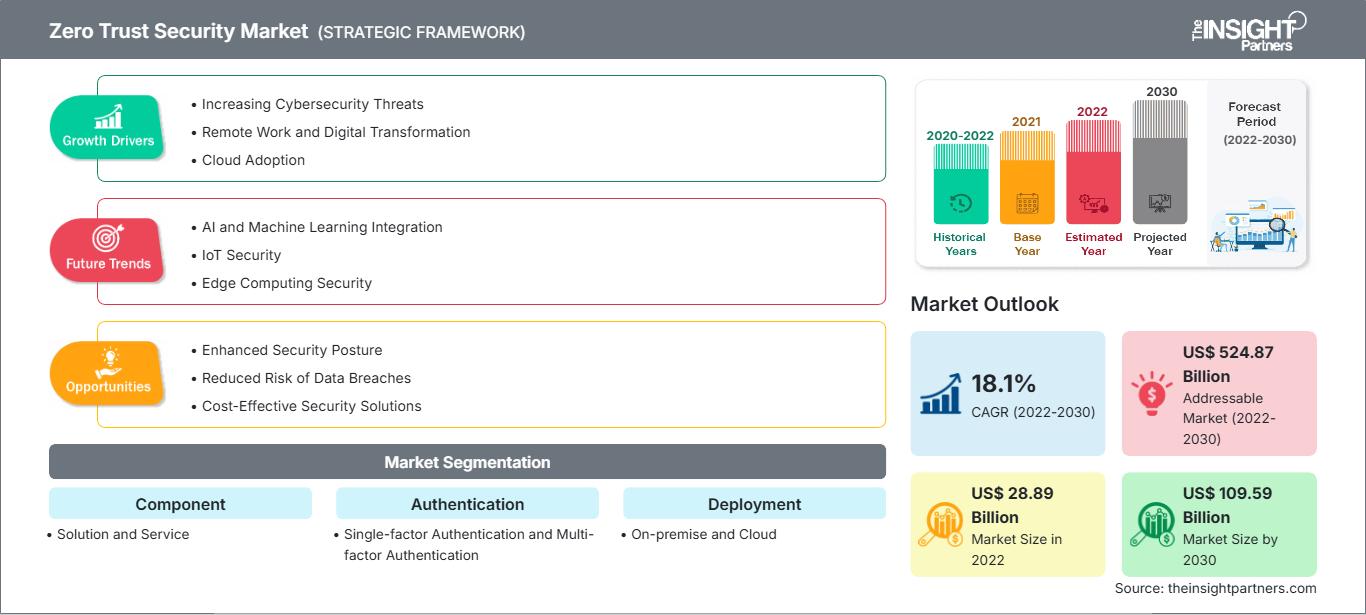

[Rapport de recherche] Le marché de la sécurité Zero Trust était évalué à 28,89 milliards de dollars américains en 2022 et devrait atteindre 109,59 milliards de dollars américains d'ici 2030 ; il devrait enregistrer un TCAC de 18,1 % entre 2022 et 2030.

Point de vue d'un analyste du marché de la sécurité Zero Trust :

La gestion des identités et des accès (IAM) est un élément crucial d'une approche de sécurité Zero Trust, car elle aide les organisations à garantir que les utilisateurs non autorisés n'ont pas accès aux ressources sensibles. En déployant des systèmes IAM, les entreprises peuvent établir et imposer des politiques pour déterminer quelle personne a accès à quelles ressources et peuvent vérifier en permanence l'identité des utilisateurs et des appareils afin de garantir la sécurité et de s'assurer qu'ils sont autorisés à accéder à des ressources spécifiques. De plus, les systèmes IAM peuvent aider les entreprises à suivre l'accès des utilisateurs aux ressources et à détecter les tentatives d'accès non autorisé ou d'activité illégitime. Cela peut aider les organisations à identifier et à prévenir les failles de sécurité potentielles ; c'est donc un atout important pour se conformer aux exigences réglementaires liées à la confidentialité et à la sécurité des données. Ainsi, avec une solution IAM appropriée, les entreprises peuvent mettre en place des méthodes d'authentification et d'autorisation Zero Trust, ainsi qu'un chiffrement Zero Trust pour les données en transit et au repos.

Aperçu du marché de la sécurité Zero Trust :

Le marché mondial de la sécurité Zero Trust connaît une croissance considérable et devrait poursuivre son expansion dans les années à venir. Zero Trust est un cadre qui garantit la sécurité de l'infrastructure et des données d'une entreprise. Il répond exclusivement aux défis contemporains des entreprises, notamment la sécurisation des environnements cloud hybrides, le télétravail et les menaces de rançongiciels. Le marché de la sécurité Zero Trust est modérément fragmenté. Les acteurs du marché développent leurs activités en employant diverses méthodes, telles que l'élargissement de la gamme de produits, l'expansion des services, les fusions et acquisitions (M&A) et les collaborations. En juin 2023, AKITA, fournisseur leader de solutions technologiques Zero Trust et de sécurité réseau, a fusionné avec odixa, fournisseur majeur de solutions avancées de prévention des logiciels malveillants. Cette fusion devrait permettre à la nouvelle entreprise de proposer à sa clientèle des solutions de cybersécurité Zero Trust avancées et complètes.

Vous bénéficierez d’une personnalisation sur n’importe quel rapport - gratuitement - y compris des parties de ce rapport, ou une analyse au niveau du pays, un pack de données Excel, ainsi que de profiter d’offres exceptionnelles et de réductions pour les start-ups et les universités

Marché de la sécurité Zero Trust: Perspectives stratégiques

-

Obtenez les principales tendances clés du marché de ce rapport.Cet échantillon GRATUIT comprendra une analyse de données, allant des tendances du marché aux estimations et prévisions.

Moteur du marché de la sécurité Zero Trust :

L'essor du BYOD (Bring Your Own Device) alimente la croissance du marché de la sécurité Zero Trust

De nombreux experts en données reconnus s'accordent à dire que les données générées connaîtront une croissance exponentielle au cours de la période de prévision. D'après les recherches du rapport Data Age 2025 de Seagate, la sphère mondiale des données atteindra 175 zettaoctets d'ici 2025. Cette évolution est attribuée à l'augmentation considérable du nombre de personnes travaillant, étudiant et utilisant des plateformes de streaming à domicile. Par conséquent, une telle évolution devrait créer des opportunités lucratives pour les acteurs du marché de la sécurité Zero Trust au cours de la période de prévision. De plus, l'infrastructure informatique devrait devenir plus complexe et diversifiée en raison de la réglementation BYOD (Bring Your Own Device), de l'utilisation d'applications professionnelles, de l'introduction de nouvelles plateformes, de la tendance « Choose Your Own Device » (CYOD) et de la mise en œuvre d'autres technologies. Les tendances BYOD et CYOD se généralisent dans les entreprises grâce aux progrès rapides de l'informatique mobile. Ainsi, les employés peuvent accéder aux données de l'organisation à tout moment via leurs appareils mobiles, ce qui augmente leur productivité. L'installation de solutions Zero Trust, dans ce cas, garantit la sécurité et la confidentialité des données de l'organisation. Ces facteurs stimulent fortement la demande de solutions et de services proposés par les acteurs du marché de la sécurité Zero Trust.

Analyse segmentaire du marché de la sécurité Zero Trust :

Le marché de la sécurité Zero Trust est catégorisé selon les composants, l'authentification, le déploiement, la taille de l'organisation, l'application et l'utilisation finale. En fonction des composants, le marché de la sécurité Zero Trust se divise en solutions et services. En termes d'authentification, le marché se divise en authentification monofacteur et authentification multifacteur. En fonction du déploiement, le marché se divise en solutions sur site et cloud. En fonction de la taille de l'organisation, le marché se divise en PME et grandes entreprises. En termes d'application, le marché se segmente en terminaux, réseaux et autres. En fonction de l'utilisation finale, le marché est segmenté en BFSI, e-commerce et vente au détail, santé, informatique et télécommunications, entre autres. Géographiquement, le marché de la sécurité Zero Trust est segmenté en Amérique du Nord, Europe, Asie-Pacifique (APAC), Moyen-Orient et Afrique (MEA) et Amérique du Sud (SAM).

L'authentification à facteur unique simplifie l'authentification Zero Trust en permettant aux utilisateurs d'accéder à plusieurs ressources et systèmes avec un seul ensemble d'identifiants, plutôt que d'exiger des informations de connexion différentes pour chaque système. Elle peut améliorer l'expérience utilisateur et réduire le risque que les utilisateurs choisissent des mots de passe faibles, ainsi que le risque qu'ils réutilisent les mêmes mots de passe sur plusieurs systèmes. L'authentification multifacteur peut sembler fastidieuse pour l'utilisateur, mais elle est considérée comme plus sûre. En imposant plusieurs facteurs d'authentification, elle aide les organisations à garantir que seuls les utilisateurs approuvés peuvent accéder aux ressources sensibles, rendant ainsi plus difficile l'accès illicite aux attaquants, même s'ils parviennent à obtenir le mot de passe d'un utilisateur. Elle est souvent utilisée en conjonction avec d'autres solutions Zero Trust, telles que les systèmes IAM, pour offrir une couche de sécurité supplémentaire.

Analyse régionale du marché de la sécurité Zero Trust :

Le développement des lois sur la protection des données et la cybersécurité dans les pays asiatiques connaît une expansion significative. Alors que les individus s'impliquent dans la nouvelle réalité numérique via les téléphones portables et l'Internet des objets (IoT), on observe une multiplication des initiatives gouvernementales en matière de programmes d'identité numérique et d'approches invasives de la surveillance électronique. À cet égard, l'utilisation du Règlement général sur la protection des données (RGPD) et des règles de protection des données dans la région suscite un intérêt croissant. Par exemple, la région a connu des avancées significatives en Chine. L'APAC devrait devenir la région à la croissance la plus rapide au cours de la période de prévision. L'acceptation croissante des appareils mobiles dans les entreprises et des applications IoT est le principal responsable de la croissance du marché dans la région. De plus, l'adoption croissante des politiques BYOD (Bring Your Own Device) et des solutions cloud est un autre facteur contribuant à la croissance du marché de la sécurité Zero Trust. En outre, la croissance des tendances en matière d'espace de travail numérique et la transformation des centres de données devraient stimuler la croissance du marché de la sécurité Zero Trust au cours de la période de prévision.

Marché de la sécurité Zero Trust

Les tendances et facteurs régionaux influençant le marché de la sécurité Zero Trust tout au long de la période de prévision ont été analysés en détail par les analystes de The Insight Partners. Cette section aborde également les segments et la géographie du marché de la sécurité Zero Trust en Amérique du Nord, en Europe, en Asie-Pacifique, au Moyen-Orient et en Afrique, ainsi qu'en Amérique du Sud et en Amérique centrale.

Portée du rapport sur le marché de la sécurité Zero Trust| Attribut de rapport | Détails |

|---|---|

| Taille du marché en 2022 | US$ 28.89 Billion |

| Taille du marché par 2030 | US$ 109.59 Billion |

| TCAC mondial (2022 - 2030) | 18.1% |

| Données historiques | 2020-2022 |

| Période de prévision | 2022-2030 |

| Segments couverts |

By Composant

|

| Régions et pays couverts |

Amérique du Nord

|

| Leaders du marché et profils d'entreprises clés |

|

Densité des acteurs du marché de la sécurité Zero Trust : comprendre son impact sur la dynamique des entreprises

Le marché de la sécurité Zero Trust connaît une croissance rapide, portée par une demande croissante des utilisateurs finaux, due à des facteurs tels que l'évolution des préférences des consommateurs, les avancées technologiques et une meilleure connaissance des avantages du produit. Face à cette demande croissante, les entreprises élargissent leur offre, innovent pour répondre aux besoins des consommateurs et capitalisent sur les tendances émergentes, ce qui alimente la croissance du marché.

- Obtenez le Marché de la sécurité Zero Trust Aperçu des principaux acteurs clés

Analyse des principaux acteurs du marché de la sécurité Zero Trust :

Akamai Technologies Inc, Cato Networks Ltd, Check Point Software Technologies Ltd, Cisco Systems Inc, Fortinet Inc, Microsoft Corporation, Okta Inc, Palo Alto Networks Inc, VMWare Inc et Zscaler Inc comptent parmi les principaux acteurs du marché de la sécurité Zero Trust. Plusieurs autres grandes entreprises ont été analysées au cours de cette étude afin d'obtenir une vue d'ensemble de l'écosystème du marché de la sécurité Zero Trust.

Évolutions récentes du marché de la sécurité Zero Trust :

Les acteurs du marché de la sécurité Zero Trust adoptent largement des stratégies inorganiques et organiques. Voici quelques évolutions majeures du marché de la sécurité Zero Trust :

- En août 2023, Check Point Software, leader dans la cybersécurité, a annoncé l’acquisition de Perimeter 81, fournisseur de solutions d’accès sécurisé SASE (Secure Access Service Edge) et de sécurité réseau, pour 490 millions de dollars américains. Cette acquisition vise à améliorer son offre de sécurité au-delà du périmètre réseau. La première société prévoit d’intégrer la technologie d’accès réseau Zero Trust et de déploiement rapide de la seconde à son architecture de produits Infinity existante.

- En mars 2023, Hewlett Packard Enterprise a annoncé son projet d’acquisition de la start-up israélienne de cybersécurité Axis Security. Cette dernière propose des solutions de sécurité SSE (Security Services Edge) basées sur le cloud, permettant l’accès aux ressources cloud des entreprises et du public.

- Analyse historique (2 ans), année de base, prévision (7 ans) avec TCAC

- Analyse PEST et SWOT

- Taille du marché Valeur / Volume - Mondial, Régional, Pays

- Industrie et paysage concurrentiel

- Ensemble de données Excel

Rapports récents

Rapports connexes

Témoignages

Raison d'acheter

- Prise de décision éclairée

- Compréhension de la dynamique du marché

- Analyse concurrentielle

- Connaissances clients

- Prévisions de marché

- Atténuation des risques

- Planification stratégique

- Justification des investissements

- Identification des marchés émergents

- Amélioration des stratégies marketing

- Amélioration de l'efficacité opérationnelle

- Alignement sur les tendances réglementaires

Obtenez un échantillon gratuit pour - Marché de la sécurité Zero Trust

Obtenez un échantillon gratuit pour - Marché de la sécurité Zero Trust