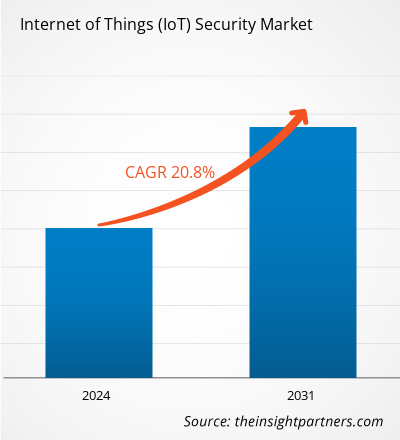

Der Markt für Internet of Things (IoT)-Sicherheit soll von 23,45 Milliarden US-Dollar im Jahr 2023 auf 106,40 Milliarden US-Dollar im Jahr 2031 anwachsen. Der Markt soll zwischen 2023 und 2031 eine durchschnittliche jährliche Wachstumsrate (CAGR) von 20,8 % verzeichnen. Wachsende Bedenken hinsichtlich der Sicherheit kritischer Infrastrukturen und das Wachstum intelligenter Städte treiben das Wachstum des IoT-Sicherheitsmarktes voran.

Marktanalyse für Internet der Dinge (IoT)-Sicherheit

Mehrere Schlüsselfaktoren treiben den Markt für Internet of Things (IoT)-Sicherheit an. Dieses Wachstum wird von mehreren Faktoren vorangetrieben. Einer davon ist die Zunahme von Sicherheitsvorfällen im Bereich Industrie 4.0 IOT, die die Notwendigkeit einer erhöhten Cyber-Resilienz verdeutlichen. Diese IOT-Schwachstellen bieten Hackern neue Möglichkeiten zur Ausnutzung, es kommt zu einer Verschärfung der IOT-Sicherheitsvorschriften und zu zunehmenden Sicherheitsbedenken hinsichtlich kritischer Infrastrukturen.

Marktübersicht zur Sicherheit im Internet der Dinge (IoT)

Die Sicherung von IoT-Geräten und -Netzwerken vor Datendiebstahl und Datenverfälschung durch Hacker wird als IoT-Sicherheit (Internet of Things) bezeichnet. Die Notwendigkeit, die Zukunft internetfähiger Geräte durch die robuste Installation notwendiger/zukünftiger Sicherheitsmaßnahmen zu schützen, die Transparenz zu erhöhen und den Benutzern die Möglichkeit zu geben, die Datenerfassung zu verweigern, ist einer der Hauptgründe, die den Markt im Prognosezeitraum antreiben.

Passen Sie diesen Bericht Ihren Anforderungen an

Sie erhalten kostenlos individuelle Anpassungen an jedem Bericht, einschließlich Teilen dieses Berichts oder einer Analyse auf Länderebene, eines Excel-Datenpakets sowie tolle Angebote und Rabatte für Start-ups und Universitäten.

-

Holen Sie sich die wichtigsten Markttrends aus diesem Bericht.Dieses KOSTENLOSE Beispiel umfasst eine Datenanalyse von Markttrends bis hin zu Schätzungen und Prognosen.

Treiber und Chancen auf dem Sicherheitsmarkt für das Internet der Dinge (IoT)

Wachsende Sicherheitsbedenken bei kritischer Infrastruktur begünstigen den Markt

Hacker konzentrieren sich auf Geräte des Internets der Dinge (IoT) und nutzen bekannte Schwachstellen wie Passwörter, Standardbenutzernamen und statische Code-Hintertüren aus. In der modernen Welt werden alle Branchen durch die Integration des Internets der Dinge (IoT) automatisiert. Wichtige Infrastrukturen wie Wasser, Strom und andere Ressourcen werden derzeit von den ersten Anwendern des Internets der Dinge automatisiert.

Automatisierung steigert die Betriebseffizienz erheblich, macht die Systeme aber auch anfällig für Cyberangriffe. Die wachsende systemische Anfälligkeit ist zur weltweit größten Sorge der Regierungen geworden. Die Steuerung eines Kernreaktors stellt ein ernstes Risiko für Menschenleben und Eigentum dar, falls sie absichtlich oder böswillig manipuliert wird.

Zunehmende IoT-Anwendungen in 5G-Netzen

Multi-Access Edge Computing (MEC) und die geringe Latenz von 5G helfen bei der Optimierung der Leistung in einer IoT-fähigen Smart Factory. Der IKT-Sektor übernimmt dank der 5G-Technologie IOT-Dienste und -Anwendungen schneller. An weit entfernten Standorten wie Minen und vernetzten Fahrzeugen wird 5G voraussichtlich neue Anwendungsfälle in den Bereichen Fernüberwachung, visuelle Inspektion und autonomer Betrieb eröffnen.

Marktbericht zur Sicherheit im Internet der Dinge (IoT) – Segmentierungsanalyse

Wichtige Segmente, die zur Ableitung der Marktanalyse zur Sicherheit des Internets der Dinge (IoT) beigetragen haben, sind Typ, Lösung und Anwendung.

- Der Sicherheitsmarkt für das Internet der Dinge (IoT) ist nach Typ in Netzwerk-, Endpunkt-, Cloud-, Anwendungssicherheit und andere unterteilt. Das Cloud-Segment dürfte im Prognosezeitraum wachsen.

- Nach Lösungen ist der Markt segmentiert in Bedrohungsanalyse, Identitätszugriffsverwaltung, Schutz vor Datenverlust, Verschlüsselung, Dispatch & Incident Response, Distributed-Denial-of-Service-Schutz und andere. Das Segment Identitätszugriffsverwaltung dürfte im Prognosezeitraum wachsen.

- Basierend auf der Anwendung ist der Sicherheitsmarkt für das Internet der Dinge (IoT) in Smart Homes, vernetzte Autos, Informations- und Kommunikationstechnologie, intelligente Fabriken, BFSI, intelligenten Einzelhandel, intelligentes Gesundheitswesen, intelligentes Transportwesen, tragbare Geräte und andere unterteilt. Das Segment Informations- und Kommunikationstechnologien dürfte im Prognosezeitraum wachsen.

Marktanteilsanalyse für Internet of Things (IoT)-Sicherheit nach geografischen Gesichtspunkten

Der geografische Umfang des Berichts zum IoT-Sicherheitsmarkt (Internet of Things) ist hauptsächlich in fünf Regionen unterteilt: Nordamerika, Asien-Pazifik, Europa, Naher Osten und Afrika sowie Südamerika/Süd- und Mittelamerika. Nordamerika hat den IoT-Sicherheitsmarkt dominiert. Trends zur Einführung hoher Technologien in verschiedenen Branchen in der nordamerikanischen Region haben das Wachstum des IoT-Sicherheitsmarkts vorangetrieben. Faktoren wie die zunehmende Einführung digitaler Tools und hohe Technologieausgaben von Regierungsbehörden werden voraussichtlich das Wachstum des IoT-Sicherheitsmarkts in Nordamerika vorantreiben. Darüber hinaus zwingt eine starke Betonung von Forschung und Entwicklung in den entwickelten Volkswirtschaften der USA und Kanadas die nordamerikanischen Akteure dazu, technologisch fortschrittliche Lösungen auf den Markt zu bringen. Darüber hinaus gibt es in den USA viele IoT-Sicherheitsakteure, die sich zunehmend auf die Entwicklung innovativer Lösungen konzentrieren. All diese Faktoren tragen zum Wachstum des IoT-Sicherheitsmarkts in der Region bei.

Regionale Einblicke in den Markt für Internet of Things (IoT-Sicherheit)

Die regionalen Trends und Faktoren, die den Sicherheitsmarkt für das Internet der Dinge (IoT) während des gesamten Prognosezeitraums beeinflussen, wurden von den Analysten von Insight Partners ausführlich erläutert. In diesem Abschnitt werden auch die Marktsegmente und die Geografie des Sicherheitsmarkts für das Internet der Dinge (IoT) in Nordamerika, Europa, im asiatisch-pazifischen Raum, im Nahen Osten und Afrika sowie in Süd- und Mittelamerika erörtert.

- Erhalten Sie regionale Daten zum Sicherheitsmarkt für das Internet der Dinge (IoT)

Umfang des Marktberichts zur Sicherheit im Internet der Dinge (IoT)

| Berichtsattribut | Details |

|---|---|

| Marktgröße im Jahr 2023 | 23,45 Milliarden US-Dollar |

| Marktgröße bis 2031 | 106,40 Milliarden US-Dollar |

| Globale CAGR (2023 - 2031) | 20,8 % |

| Historische Daten | 2021-2022 |

| Prognosezeitraum | 2024–2031 |

| Abgedeckte Segmente |

Nach Typ

|

| Abgedeckte Regionen und Länder |

Nordamerika

|

| Marktführer und wichtige Unternehmensprofile |

|

Dichte der Marktteilnehmer für Internet of Things (IoT)-Sicherheit: Auswirkungen auf die Geschäftsdynamik verstehen

Der Markt für Internet of Things (IoT)-Sicherheit wächst rasant. Dies wird durch die steigende Nachfrage der Endnutzer aufgrund von Faktoren wie sich entwickelnden Verbraucherpräferenzen, technologischen Fortschritten und einem größeren Bewusstsein für die Vorteile des Produkts vorangetrieben. Mit der steigenden Nachfrage erweitern Unternehmen ihr Angebot, entwickeln Innovationen, um die Bedürfnisse der Verbraucher zu erfüllen, und nutzen neue Trends, was das Marktwachstum weiter ankurbelt.

Die Marktteilnehmerdichte bezieht sich auf die Verteilung der Firmen oder Unternehmen, die in einem bestimmten Markt oder einer bestimmten Branche tätig sind. Sie gibt an, wie viele Wettbewerber (Marktteilnehmer) in einem bestimmten Marktraum im Verhältnis zu seiner Größe oder seinem gesamten Marktwert präsent sind.

Die wichtigsten Unternehmen, die auf dem Markt für Internet der Dinge (IoT)-Sicherheit tätig sind, sind:

- IBM Corporation

- Microsoft

- Amazon Web Services

- Intel

- Cisco

Haftungsausschluss : Die oben aufgeführten Unternehmen sind nicht in einer bestimmten Reihenfolge aufgeführt.

- Überblick über die wichtigsten Akteure auf dem Markt für Internet of Things (IoT)-Sicherheit

Neuigkeiten und aktuelle Entwicklungen zum Sicherheitsmarkt für das Internet der Dinge (IoT)

Der Markt für Internet of Things (IoT)-Sicherheit wird durch die Erhebung qualitativer und quantitativer Daten nach Primär- und Sekundärforschung bewertet, die wichtige Unternehmensveröffentlichungen, Verbandsdaten und Datenbanken umfasst. Im Folgenden finden Sie eine Liste der Entwicklungen auf dem Markt:

- Im März 2024 gab Nozomi Networks Inc., der führende Anbieter von OT- und IoT-Sicherheit, bekannt, dass es seine Partnerschaft mit Yokogawa Electric Corporation erweitert hat, um der weltweiten Nachfrage nach verwalteten Sicherheitsdiensten und -lösungen gerecht zu werden, die die einzigartigen OT- und IoT-Cybersicherheitsanforderungen von Prozessherstellern ganzheitlich erfüllen sollen. Yokogawa wird im Rahmen der OpreX Managed Services von Yokogawa Kunden weltweit die fortschrittlichen Lösungen von Nozomi Networks für OT- und IoT-Transparenz, Netzwerküberwachung und Bedrohungserkennung anbieten. Yokogawa wird auch eigenständige Lösungen von Nozomi Networks an Kunden weiterverkaufen, die ihre Sicherheitsprogramme intern verwalten.

(Quelle: Nozomi Networks Inc, Pressemitteilung, 2024)

Marktbericht zur Sicherheit im Internet der Dinge (IoT) – Abdeckung und Ergebnisse

Der Bericht „Marktgröße und Prognose für Internet of Things (IoT)-Sicherheit (2021–2031)“ bietet eine detaillierte Analyse des Marktes, die die folgenden Bereiche abdeckt:

- Marktgröße und Prognose auf globaler, regionaler und Länderebene für alle abgedeckten wichtigen Marktsegmente.

- Marktdynamik wie Treiber, Beschränkungen und wichtige Chancen

- Wichtige Zukunftstrends

- Detaillierte PEST/Porters Five Forces- und SWOT-Analyse

- Globale und regionale Marktanalyse, die wichtige Markttrends, wichtige Akteure, Vorschriften und aktuelle Marktentwicklungen abdeckt.

- Branchenlandschaft und Wettbewerbsanalyse, einschließlich Marktkonzentration, Heatmap-Analyse, prominenten Akteuren und aktuellen Entwicklungen.

- Detaillierte Firmenprofile

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branchen- und Wettbewerbslandschaft

- Excel-Datensatz

Aktuelle Berichte

Erfahrungsberichte

Grund zum Kauf

- Fundierte Entscheidungsfindung

- Marktdynamik verstehen

- Wettbewerbsanalyse

- Kundeneinblicke

- Marktprognosen

- Risikominimierung

- Strategische Planung

- Investitionsbegründung

- Identifizierung neuer Märkte

- Verbesserung von Marketingstrategien

- Steigerung der Betriebseffizienz

- Anpassung an regulatorische Trends

Kostenlose Probe anfordern für - Sicherheitsmarkt für das Internet der Dinge (IoT)

Kostenlose Probe anfordern für - Sicherheitsmarkt für das Internet der Dinge (IoT)