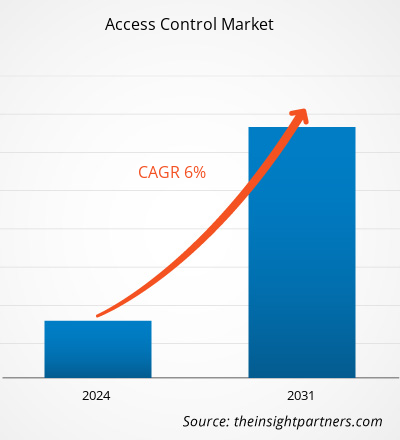

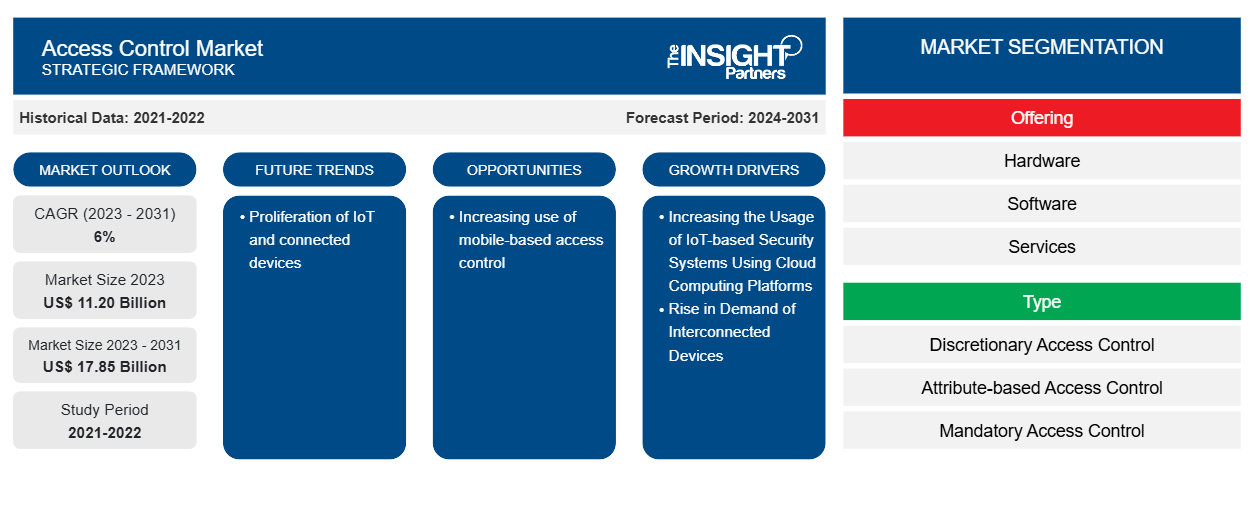

Si prevede che la dimensione del mercato del controllo degli accessi raggiungerà i 17,85 miliardi di dollari entro il 2031, rispetto agli 11,20 miliardi di dollari del 2023. Si prevede che il mercato del controllo degli accessi registrerà un CAGR del 6% nel 2023-2031. Il mercato si sta espandendo a causa della crescente domanda di sistemi di sicurezza più potenti e dell'uso diffuso delle piattaforme Internet of Things (IoT) e cloud computing.

Analisi di mercato del controllo degli accessi

Il controllo degli accessi protegge le informazioni riservate, come i dati dei clienti e la proprietà intellettuale, dal furto da parte di malintenzionati o altri utenti non autorizzati. Riduce inoltre il rischio di esfiltrazione dei dati dei dipendenti e protegge dalle minacce basate sul Web. Invece di gestire manualmente le autorizzazioni, la maggior parte delle aziende attente alla sicurezza si affida alle tecnologie di gestione dell'identità e degli accessi per applicare i controlli di accesso.

Panoramica del mercato del controllo degli accessi

Il controllo degli accessi è una strategia di sicurezza che regola chi o cosa può visualizzare o utilizzare risorse in un ambiente informatico. È un concetto di sicurezza fondamentale che riduce i rischi per l'azienda o l'organizzazione. Il controllo degli accessi è una componente critica della sicurezza che regola chi ha accesso a dati, app e risorse specifici e in quali condizioni. Le chiavi e gli elenchi di visitatori preapprovati proteggono le strutture fisiche, proprio come i protocolli di controllo degli accessi fanno per gli spazi digitali. In altre parole, consentono l'accesso alle persone giuste, tenendo fuori le persone malintenzionate. Le policy di controllo degli accessi si basano in gran parte su tecniche come l'autenticazione e l'autorizzazione, che consentono alle organizzazioni di verificare esplicitamente che gli utenti siano chi dichiarano di essere e che questi utenti abbiano il livello di accesso appropriato in base al contesto, come dispositivo, posizione , ruolo e molto altro.

Personalizza questo report in base alle tue esigenze

Riceverai la personalizzazione gratuita di qualsiasi report, comprese parti di questo report, o analisi a livello nazionale, pacchetto dati Excel, oltre a usufruire di grandi offerte e sconti per start-up e università

-

Scopri le principali tendenze di mercato in questo rapporto.Questo campione GRATUITO includerà analisi di dati che spaziano dalle tendenze di mercato alle stime e alle previsioni.

Driver e opportunità del mercato del controllo degli accessi

Aumento dell'utilizzo di sistemi di sicurezza basati su IoT mediante piattaforme di cloud computing per favorire il mercato

L'ascesa delle soluzioni di sicurezza basate su IoT e del cloud computing sta alimentando la domanda di controllo degli accessi. I sistemi di controllo degli accessi tradizionali, al contrario dei sistemi di controllo degli accessi basati su cloud, hanno spesso restrizioni e complicazioni che potrebbero comprometterne l'utilità. Con l'introduzione dei sistemi di controllo degli accessi basati su cloud IoT, le organizzazioni hanno ora accesso a soluzioni all'avanguardia che forniscono sicurezza e praticità insuperabili. I sistemi di controllo degli accessi IoT basati su cloud forniscono un'integrazione senza sforzo con vari componenti hardware e infrastrutturali. Che si tratti di riconoscimento facciale, RFID, codici QR, accesso mobile, immissione tramite tastiera o scansione delle impronte digitali, questi sistemi offrono molteplici opzioni per soddisfare varie esigenze di sicurezza. Per questo motivo, la soluzione di sicurezza basata su IoT che utilizza il cloud computing sta crescendo. L'aumento dell'utilizzo di sistemi di sicurezza basati su IoT che utilizzano piattaforme di cloud computing sta guidando la crescita del mercato del controllo degli accessi .

Crescente utilizzo del controllo degli accessi basato sui dispositivi mobili

Il controllo degli accessi mobile utilizza smartphone, tablet e dispositivi elettronici indossabili e consente loro di funzionare come credenziali di un utente per entrare in uffici o altri locali commerciali. Il controllo degli accessi mobile offre una vasta gamma di vantaggi, ma la maggiore sicurezza e la facilità d'uso lo distinguono. A differenza delle tessere fisiche e dei portachiavi che sono facili da perdere, le credenziali mobili sono archiviate sul telefono di un dipendente, rendendole più facili da tenere traccia e meno probabili che cadano nelle mani sbagliate. Le credenziali mobili sono un metodo di autenticazione archiviato in un dispositivo mobile; queste credenziali sono verificate da un individuo. Ogni credenziale mobile è unica per un individuo e le credenziali sono crittografate per salvaguardare l'identità degli utenti. Grazie ai vantaggi di cui sopra, l'uso del controllo degli accessi basato su dispositivi mobili è in aumento, creando opportunità per la crescita del mercato del controllo degli accessi.

Analisi della segmentazione del rapporto di mercato del controllo degli accessi

I segmenti chiave che hanno contribuito alla derivazione dell'analisi di mercato del controllo degli accessi sono componente, offerta, tipologia e utente finale.

- In base all'offerta, il mercato del controllo degli accessi è suddiviso in hardware, software e servizi.

- In base alla tipologia, il mercato è segmentato in controllo di accesso discrezionale (DAC), controllo di accesso basato sugli attributi (ABAC), controllo di accesso obbligatorio (MAC), controllo di accesso basato sui ruoli (RBAC) e altri.

- In base agli utenti finali, il mercato del controllo degli accessi è suddiviso in residenziale, commerciale, industriale e sicurezza nazionale.

Analisi della quota di mercato del controllo degli accessi per area geografica

L'ambito geografico del rapporto sul mercato del controllo degli accessi è principalmente suddiviso in cinque regioni: Nord America, Asia Pacifico, Europa, Medio Oriente e Africa e Sud America/Sud e Centro America. L'Asia Pacifico ha dominato il mercato del controllo degli accessi. La Cina continua a dominare il mercato Asia-Pacifico, grazie soprattutto al suo settore edile in via di sviluppo, a un numero significativo di imprese manifatturiere e all'aumento dei tassi di criminalità. Anche l'implementazione di soluzioni di controllo degli accessi basate su dispositivi mobili sta aumentando in tutto il paese. Il mercato cinese delle serrature intelligenti si è espanso rapidamente negli ultimi anni, grazie ai progressi nell'identificazione biometrica e nella tecnologia di comunicazione wireless. In Giappone, il governo e le aziende hanno mostrato un forte interesse per gli aspetti di sicurezza delle soluzioni di controllo degli accessi, con conseguente implementazione di nuove normative, strategie e strutture. Le aziende giapponesi stanno studiando e sviluppando in modo aggressivo nuove tecnologie biometriche e di autenticazione che forniscono un'esperienza senza contatto.

Approfondimenti regionali sul mercato del controllo degli accessi

Le tendenze regionali e i fattori che influenzano il mercato del controllo degli accessi durante il periodo di previsione sono stati ampiamente spiegati dagli analisti di Insight Partners. Questa sezione discute anche i segmenti e la geografia del mercato del controllo degli accessi in Nord America, Europa, Asia Pacifico, Medio Oriente e Africa e America meridionale e centrale.

- Ottieni i dati specifici regionali per il mercato del controllo degli accessi

Ambito del rapporto di mercato sul controllo degli accessi

| Attributo del report | Dettagli |

|---|---|

| Dimensioni del mercato nel 2023 | 11,20 miliardi di dollari USA |

| Dimensioni del mercato entro il 2031 | 17,85 miliardi di dollari USA |

| CAGR globale (2023-2031) | 6% |

| Dati storici | 2021-2022 |

| Periodo di previsione | 2024-2031 |

| Segmenti coperti |

Offrendo

|

| Regioni e Paesi coperti |

America del Nord

|

| Leader di mercato e profili aziendali chiave |

|

Densità degli attori del mercato del controllo degli accessi: comprendere il suo impatto sulle dinamiche aziendali

Il mercato del controllo degli accessi sta crescendo rapidamente, spinto dalla crescente domanda degli utenti finali dovuta a fattori quali l'evoluzione delle preferenze dei consumatori, i progressi tecnologici e una maggiore consapevolezza dei vantaggi del prodotto. Con l'aumento della domanda, le aziende stanno ampliando le loro offerte, innovando per soddisfare le esigenze dei consumatori e capitalizzando sulle tendenze emergenti, il che alimenta ulteriormente la crescita del mercato.

La densità degli operatori di mercato si riferisce alla distribuzione di aziende o società che operano in un particolare mercato o settore. Indica quanti concorrenti (operatori di mercato) sono presenti in un dato spazio di mercato in relazione alle sue dimensioni o al valore di mercato totale.

Le principali aziende che operano nel mercato del controllo degli accessi sono:

- Honeywell International Inc.

- Gruppo Dormakaba

- ASSA ABLOY

- Controlli Johnson

- Società Agricola Allegion Plc.

- Nedap NV

Disclaimer : le aziende elencate sopra non sono classificate secondo un ordine particolare.

- Ottieni una panoramica dei principali attori del mercato del controllo degli accessi

Notizie e sviluppi recenti sul mercato del controllo degli accessi

Il mercato del controllo degli accessi viene valutato raccogliendo dati qualitativi e quantitativi dopo la ricerca primaria e secondaria, che include importanti pubblicazioni aziendali, dati associativi e database. Di seguito è riportato un elenco degli sviluppi nel mercato:

- Nell'ottobre 2022, - ASSA ABLOY AB ha finalizzato l'acquisizione di ALCEA, un fornitore francese di soluzioni di controllo degli accessi. ALCEA sarà integrata nel portafoglio aziendale Critical Infrastructure di ASSA ABLOY, consentendo all'azienda di rafforzare la propria presenza nei contesti di protezione delle infrastrutture critiche e di espandere al contempo la propria linea di prodotti focalizzata sull'accesso ai prodotti. Questa acquisizione è in linea con l'ambizione strategica dell'azienda di rafforzare la propria posizione nel settore del controllo degli accessi.

(Fonte: ASSA ABLOY AB, Comunicato stampa, 2023)

- A marzo 2023, Axis Communications e Genetec Inc. hanno collaborato per creare Axis, un sistema di controllo accessi di livello aziendale che integra il software di controllo accessi Genetec e i controller di porte di rete Axis in un unico pacchetto semplice da installare. Si tratta del primo del suo genere sul mercato, che combina la tecnologia Genetec per offrire soluzioni complete di sicurezza, sicurezza pubblica, operazioni e business intelligence.

(Fonte: Axis Communications, Comunicato stampa, 2023)

Copertura e risultati del rapporto sul mercato del controllo degli accessi

Il rapporto "Dimensioni e previsioni del mercato del controllo degli accessi (2023-2031)" fornisce un'analisi dettagliata del mercato che copre le seguenti aree:

- Dimensioni e previsioni del mercato a livello globale, regionale e nazionale per tutti i segmenti di mercato chiave coperti dall'ambito

- Dinamiche di mercato come fattori trainanti, vincoli e opportunità chiave

- Principali tendenze future

- Analisi dettagliata delle cinque forze PEST/Porter e SWOT

- Analisi di mercato globale e regionale che copre le principali tendenze di mercato, i principali attori, le normative e gli sviluppi recenti del mercato

- Analisi del panorama industriale e della concorrenza che copre la concentrazione del mercato, l'analisi della mappa di calore, i principali attori e gli sviluppi recenti

- Profili aziendali dettagliati

- Analisi storica (2 anni), anno base, previsione (7 anni) con CAGR

- Analisi PEST e SWOT

- Valore/volume delle dimensioni del mercato - Globale, Regionale, Nazionale

- Industria e panorama competitivo

- Set di dati Excel

Report recenti

Testimonianze

Motivo dell'acquisto

- Processo decisionale informato

- Comprensione delle dinamiche di mercato

- Analisi competitiva

- Analisi dei clienti

- Previsioni di mercato

- Mitigazione del rischio

- Pianificazione strategica

- Giustificazione degli investimenti

- Identificazione dei mercati emergenti

- Miglioramento delle strategie di marketing

- Aumento dell'efficienza operativa

- Allineamento alle tendenze normative

Ottieni un campione gratuito per - Mercato del controllo degli accessi

Ottieni un campione gratuito per - Mercato del controllo degli accessi