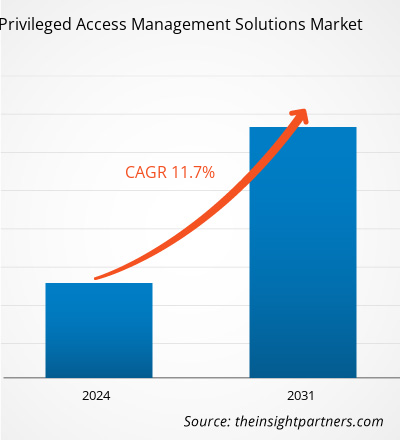

Das Marktvolumen für Privileged Access Management-Lösungen dürfte von 2,46 Milliarden US-Dollar im Jahr 2023 auf 5,95 Milliarden US-Dollar im Jahr 2031 anwachsen. Der Markt für Privileged Access Management-Lösungen dürfte zwischen 2023 und 2031 eine durchschnittliche jährliche Wachstumsrate (CAGR) von 11,7 % verzeichnen. Das Zero-Trust-Sicherheitsmodell dürfte ein wichtiger Markttrend bleiben.

Marktanalyse für privilegierte Zugriffsverwaltungslösungen

Die zunehmende Verbreitung von Cyberangriffen auf privilegierte Konten und Anmeldeinformationen führt zur Einführung von Lösungen für privilegiertes Zugriffsmanagement. Unternehmen werden sich zunehmend der Notwendigkeit bewusst, ihre kritischen Vermögenswerte vor unbefugtem Zugriff und potenziellen Verstößen zu schützen. PAM-Lösungen spielen auch eine entscheidende Rolle bei der Eindämmung von Insider-Bedrohungen, indem sie robuste Kontrollen implementieren und die Aktionen privilegierter Benutzer überwachen. Darüber hinaus ermöglichen PAM-Lösungen Unternehmen, adaptive Zugriffskontrollen unter Berücksichtigung kontextbezogener Faktoren in Echtzeit durchzusetzen und je nach spezifischem Kontext entsprechende Zugriffsrechte zu gewähren. Diese Lösungen unterstützen Unternehmen auch bei der Erfüllung komplexer Compliance-Anforderungen, indem sie Risikomanagementfunktionen bieten, detaillierte Aufzeichnungen kritischer Infrastrukturaktivitäten führen und auditfreundliche IT-Umgebungen ermöglichen.

Die steigende Zahl von Sicherheitsverletzungen im Zusammenhang mit dem Missbrauch privilegierter Zugriffe hat die Bedeutung robuster Lösungen für das Privileged Access Management (PAM) unterstrichen. Diese Lösungen helfen Unternehmen, die Angriffsfläche zu verringern, indem sie die Mitgliedschaft privilegierter Konten einschränken und Berechtigungen minimieren. Sie helfen auch dabei, Insider-Bedrohungen durch Kontrollen und die Überwachung der Aktivitäten privilegierter Benutzer einzudämmen. Darüber hinaus ermöglichen PAM-Lösungen Unternehmen, kontextbasierte Zugriffskontrollen durchzusetzen und die Einhaltung komplexer Vorschriften zu verbessern.

Marktübersicht für privilegierte Zugriffsverwaltungslösungen

Privileged Access Management (PAM)-Lösungen sind erweiterte Sicherheitsmaßnahmen, die Organisationen vor Cyberbedrohungen schützen sollen , indem sie unbefugten Zugriff auf kritische Ressourcen aktiv überwachen, erkennen und verhindern. Diese Lösungen konzentrieren sich in erster Linie auf den Schutz privilegierter Konten, die über erhöhte Zugriffsrechte innerhalb der Systeme und Netzwerke einer Organisation verfügen und damit ein bevorzugtes Ziel für Cyberkriminelle sind. PAM-Lösungen nutzen eine Kombination aus Prozessen und Technologien, um umfassende Einblicke in die Aktivitäten privilegierter Benutzer und ihre Verwendung privilegierter Konten zu bieten.

Passen Sie diesen Bericht Ihren Anforderungen an

Sie erhalten kostenlos individuelle Anpassungen an jedem Bericht, einschließlich Teilen dieses Berichts oder einer Analyse auf Länderebene, eines Excel-Datenpakets sowie tolle Angebote und Rabatte für Start-ups und Universitäten.

-

Holen Sie sich die wichtigsten Markttrends aus diesem Bericht.Dieses KOSTENLOSE Beispiel umfasst eine Datenanalyse von Markttrends bis hin zu Schätzungen und Prognosen.

Markttreiber und Chancen für Privileged Access Management-Lösungen

Zunahme der Cyberangriffe begünstigt den Markt

In den letzten Jahren sind Unternehmen der ständigen Bedrohung durch Cyberangriffe ausgesetzt. Laut Embroker Insurance Services LLC galten Cyberangriffe im Jahr 2020 als das fünftgrößte Risiko, und die Zahl der Fälle nimmt mit dem technologischen Fortschritt weiter zu. Computer-Malware, Datenschutzverletzungen und Denial-of-Service (DoS) sind nur einige Beispiele für Cyberangriffe. Während der COVID-19-Pandemie nutzten Cyberkriminelle nicht ausgerichtete Netzwerke aus, als Unternehmen auf Remote-Arbeitsumgebungen umstellten. Laut OneLogin verursacht Cyberkriminalität weltweit Kosten von über 1 Billion US-Dollar, da 37 % der Organisationen im Jahr 2020 von Ransomware und 61 % von Malware-Angriffen betroffen waren. Zwischen 2019 und 2020 nahmen die Cyberangriffe in den USA um 139 % zu, da das Land im dritten Quartal 2020 145,2 Millionen Fälle registrierte. Malware-Angriffe nahmen 2020 im Vergleich zu 2019 um 358 % zu. Ebenso nahmen laut dem Clusit-Bericht die Cyberangriffe weltweit im Jahr 2021 im Vergleich zum Vorjahr um 10 % zu. Laut AAG hatte beispielsweise Großbritannien im Jahr 2022 die höchste Zahl an Opfern von Cyberkriminalität pro Million Internetnutzer (4.783 Benutzer), ein Anstieg von 40 % gegenüber den Zahlen von 2020. Die durchschnittlichen Kosten eines Cyberangriffs beliefen sich im Jahr 2022 auf 4,35 Millionen US-Dollar. Prognosen zufolge wird dieser Wert bis 2025 voraussichtlich 10,5 Billionen US-Dollar erreichen.

Cyberbedrohungen gelten als großes Problem, da viele Organisationen weiterhin in einer digitalen Umgebung agieren. Sie haben schwerwiegende Folgen für Einzelpersonen, Unternehmen und Regierungen. Die steigende Zahl von Cyberangriffen hat die Bedeutung der Cybersicherheit zum Schutz kritischer Infrastrukturen und zur Gewährleistung der Sicherheit von Einzelpersonen und Organisationen erhöht. Organisationen werden sich zunehmend der Notwendigkeit bewusst, ihre kritischen Vermögenswerte vor unbefugtem Zugriff und potenziellen Verstößen zu schützen. Daher ist die zunehmende Zahl von Cyberangriffen ein wichtiger Faktor, der das Wachstum des Marktes für Lösungen für privilegiertes Zugriffsmanagement (PAM) vorantreibt.

Entstehung intelligenter Lösungen für privilegiertes Zugriffsmanagement

Intelligenzbasiertes PAM ermöglicht eine risikobasierte Zugriffskontrolle, bei der Zugriffsentscheidungen auf Risikobewertungen basieren. Faktoren wie Benutzerrollen, Berechtigungen und Kontextinformationen werden ausgewertet, um das mit einer bestimmten Zugriffsanforderung verbundene Risikoniveau zu bestimmen. Auf diese Weise können Organisationen dynamische Zugriffskontrollen implementieren, die sich an sich ändernde Risikoprofile anpassen. Intelligenzbasierte PAM-Lösungen können Reaktionen auf Sicherheitsvorfälle oder Richtlinienverstöße automatisieren. Wenn beispielsweise ein nicht autorisierter Benutzer versucht, auf ein privilegiertes Konto zuzugreifen, kann die Lösung den Zugriffsversuch automatisch blockieren und das Sicherheitsteam benachrichtigen. Intelligenzbasierte PAM-Lösungen überwachen privilegierte Zugriffsaktivitäten kontinuierlich in Echtzeit. Diese proaktive Überwachung hilft Organisationen, verdächtiges oder nicht autorisiertes Verhalten zu erkennen und auf potenzielle Sicherheitsbedrohungen zu reagieren, bevor diese eskalieren. Intelligenzbasiertes PAM ermöglicht auch adaptive Zugriffsrichtlinien, die sich dynamisch anhand von Kontextinformationen anpassen. Wenn beispielsweise das Verhalten eines Benutzers auf ein höheres Risiko hinweist, kann die Lösung strengere Zugriffskontrollen durchsetzen oder zusätzliche Authentifizierungsmaßnahmen verlangen. Daher wird erwartet, dass die Entstehung von intelligenzbasierten PAM-Lösungen dem Markt für Lösungen für privilegiertes Zugriffsmanagement (PAM) erhebliche Wachstumschancen bietet.

Marktbericht zu Lösungen zur privilegierten Zugriffsverwaltung – Segmentierungsanalyse

Wichtige Segmente, die zur Ableitung der Marktanalyse für Privileged Access Management-Lösungen beigetragen haben, sind Angebot, Bereitstellung, Unternehmensgröße und Endverbrauchsbranche.

- Basierend auf dem Angebot ist der Markt in Lösungen und Dienstleistungen segmentiert. Das Lösungssegment hatte im Jahr 2023 einen größeren Marktanteil.

- Der Markt ist nach Bereitstellung in Cloud und On-Premise unterteilt. Das Cloud-Segment dominierte den Markt im Jahr 2023.

- In Bezug auf die Unternehmensgröße ist der Markt in Großunternehmen und KMU unterteilt. Das Segment der Großunternehmen dominierte den Markt im Jahr 2023.

- Basierend auf der Endverbrauchsbranche ist der Markt in BFSI, IT und Telekommunikation, Gesundheitswesen, Energie und Versorgung, Einzelhandel und E-Commerce, Fertigung, Regierung und Verteidigung und andere unterteilt. Das BFSI-Segment dominierte den Markt im Jahr 2023.

Marktanteilsanalyse für Privileged Access Management-Lösungen nach geografischer Lage

- Der Markt für privilegierte Zugriffsverwaltungslösungen ist in fünf Hauptregionen unterteilt: Nordamerika, Europa, Asien-Pazifik (APAC), Naher Osten und Afrika (MEA) sowie Süd- und Mittelamerika. Nordamerika dominierte den Markt im Jahr 2023, gefolgt von Europa und APAC.

- Nordamerika ist eine der am schnellsten wachsenden Regionen, sowohl was technologische Innovationen als auch die Einführung fortschrittlicher Technologien betrifft. Mit der zunehmenden Durchdringung der Digitalisierung in verschiedenen Branchen sind Lösungen für privilegiertes Zugriffsmanagement für Unternehmen in Nordamerika zu einem wichtigen Bestandteil geworden, um Sicherheitsmaßnahmen zu etablieren. Mit der zunehmenden Durchdringung der Digitalisierung in verschiedenen Branchen sind PAM-Lösungen zu einem wichtigen Bestandteil des Geschäfts geworden. Darüber hinaus ist die Region die Heimat von Marktteilnehmern wie IBM Corporation, Microsoft, Broadcom Inc., Fortinet Inc. und One Identity.Broadcom Inc., Fortinet Inc., and One Identity.

Regionale Einblicke in den Markt für privilegierte Zugriffsverwaltungslösungen

Die regionalen Trends und Faktoren, die den Markt für Privileged Access Management-Lösungen während des gesamten Prognosezeitraums beeinflussen, wurden von den Analysten von Insight Partners ausführlich erläutert. In diesem Abschnitt werden auch die Marktsegmente und die Geografie von Privileged Access Management-Lösungen in Nordamerika, Europa, im asiatisch-pazifischen Raum, im Nahen Osten und Afrika sowie in Süd- und Mittelamerika erörtert.

- Erhalten Sie regionale Daten zum Markt für privilegierte Zugriffsverwaltungslösungen

Umfang des Marktberichts zu privilegierten Zugriffsverwaltungslösungen

| Berichtsattribut | Details |

|---|---|

| Marktgröße im Jahr 2023 | 2,46 Milliarden US-Dollar |

| Marktgröße bis 2031 | 5,95 Milliarden US-Dollar |

| Globale CAGR (2023 - 2031) | 11,7 % |

| Historische Daten | 2021-2022 |

| Prognosezeitraum | 2024–2031 |

| Abgedeckte Segmente |

Durch das Angebot

|

| Abgedeckte Regionen und Länder |

Nordamerika

|

| Marktführer und wichtige Unternehmensprofile |

|

Marktteilnehmerdichte: Der Einfluss auf die Geschäftsdynamik

Der Markt für Privileged Access Management-Lösungen wächst rasant. Dies wird durch die steigende Nachfrage der Endnutzer aufgrund von Faktoren wie sich entwickelnden Verbraucherpräferenzen, technologischen Fortschritten und einem größeren Bewusstsein für die Vorteile des Produkts vorangetrieben. Mit der steigenden Nachfrage erweitern Unternehmen ihr Angebot, entwickeln Innovationen, um die Bedürfnisse der Verbraucher zu erfüllen, und nutzen neue Trends, was das Marktwachstum weiter ankurbelt.

Die Marktteilnehmerdichte bezieht sich auf die Verteilung der Firmen oder Unternehmen, die in einem bestimmten Markt oder einer bestimmten Branche tätig sind. Sie gibt an, wie viele Wettbewerber (Marktteilnehmer) in einem bestimmten Marktraum im Verhältnis zu seiner Größe oder seinem gesamten Marktwert präsent sind.

Die wichtigsten Unternehmen auf dem Markt für Privileged Access Management-Lösungen sind:

- Broadcom Inc.

- CyberArk Software Ltd.

- International Business Machines Corp

- Okta Inc

- Eine Identität LLC.

- Delinea Inc.

Haftungsausschluss : Die oben aufgeführten Unternehmen sind nicht in einer bestimmten Reihenfolge aufgeführt.

- Überblick über die wichtigsten Akteure auf dem Markt für Privileged Access Management-Lösungen

Marktnachrichten und aktuelle Entwicklungen zu Lösungen zur privilegierten Zugriffsverwaltung

Der Markt für Lösungen zur Verwaltung privilegierter Zugriffe wird durch die Erhebung qualitativer und quantitativer Daten nach Primär- und Sekundärforschung bewertet, die wichtige Unternehmensveröffentlichungen, Verbandsdaten und Datenbanken umfasst. Nachfolgend sind einige der Entwicklungen auf dem Markt für Lösungen zur Verwaltung privilegierter Zugriffe aufgeführt:

- CyberArk, das Unternehmen für Identitätssicherheit, gab bekannt, dass FM Logistic, ein globaler Supply-Chain-Management-Dienst, die CyberArk Identity Security Platform ausgewählt hat, um Zehntausende von Identitäten auf der ganzen Welt zu sichern und eine sichere Grundlage für seine digitale Transformation und Informationssicherheit zu schaffen. Um Prozesse zu optimieren und die Produktivität zu verbessern, startete FM Logistics eine große Initiative zur digitalen Transformation, einschließlich eines Cloud-Migrationsprojekts. Die vorhandene Identitätsmanagementlösung war jedoch bei der Verwaltung privilegierter Identitäten arbeitsintensiv und nicht mit den Cloud-Migrationsbemühungen kompatibel. Das Unternehmen benötigte eine Lösung, um die Komplexität zu reduzieren, sein Identitätslebenszyklusmanagement zu vereinfachen und zu automatisieren, privilegiertes Zugriffsmanagement bereitzustellen und sich in seine Cloud-Migration zu integrieren.

(Quelle: CyberArk, Pressemitteilung, Mai 2024)

- IBM hat seine neue Sicherheitssuite vorgestellt, die die Erfahrung von Sicherheitsanalysten über den gesamten Vorfalllebenszyklus hinweg vereinheitlichen und beschleunigen soll. Die IBM Security QRadar Suite stellt eine bedeutende Weiterentwicklung und Erweiterung der Marke QRadar dar und umfasst alle wichtigen Technologien zur Bedrohungserkennung, -untersuchung und -reaktion, wobei erhebliche Investitionen in Innovationen im gesamten Portfolio getätigt wurden.

(Quelle: IBM, Pressemitteilung, April 2023)

Marktbericht zu Lösungen zur privilegierten Zugriffsverwaltung – Umfang und Ergebnisse

Die „Marktgröße und Prognose für privilegierte Zugriffsverwaltungslösungen (2021–2031)“ bietet eine detaillierte Analyse des Marktes, die die unten genannten Bereiche abdeckt:

- Marktgröße und Prognose für privilegierte Zugriffsverwaltungslösungen auf globaler, regionaler und Länderebene für alle wichtigen Marktsegmente, die im Rahmen des Berichts abgedeckt sind

- Markttrends und Marktdynamiken für privilegierte Zugriffsverwaltungslösungen wie Treiber, Einschränkungen und wichtige Chancen

- Detaillierte PEST- und SWOT-Analyse

- Marktanalyse für privilegierte Zugriffsverwaltungslösungen, die wichtige Markttrends, globale und regionale Rahmenbedingungen, wichtige Akteure, Vorschriften und aktuelle Marktentwicklungen umfasst

- Branchenlandschaft und Wettbewerbsanalyse, die die Marktkonzentration, Heatmap-Analyse, prominente Akteure und aktuelle Entwicklungen für den Markt für privilegierte Zugriffsmanagementlösungen umfasst

- Detaillierte Firmenprofile

- Historische Analyse (2 Jahre), Basisjahr, Prognose (7 Jahre) mit CAGR

- PEST- und SWOT-Analyse

- Marktgröße Wert/Volumen – Global, Regional, Land

- Branchen- und Wettbewerbslandschaft

- Excel-Datensatz

Aktuelle Berichte

Verwandte Berichte

Erfahrungsberichte

Grund zum Kauf

- Fundierte Entscheidungsfindung

- Marktdynamik verstehen

- Wettbewerbsanalyse

- Kundeneinblicke

- Marktprognosen

- Risikominimierung

- Strategische Planung

- Investitionsbegründung

- Identifizierung neuer Märkte

- Verbesserung von Marketingstrategien

- Steigerung der Betriebseffizienz

- Anpassung an regulatorische Trends

Kostenlose Probe anfordern für - Markt für Lösungen zur privilegierten Zugriffsverwaltung

Kostenlose Probe anfordern für - Markt für Lösungen zur privilegierten Zugriffsverwaltung